Une nouvelle campagne de malware usurpe le logiciel VPN GlobalProtect de Palo Alto Networks pour diffuser une variante du chargeur WikiLoader (alias WailingCrab) au moyen d’une campagne d’optimisation des moteurs de recherche (SEO).

L’activité de malvertising, observée en juin 2024, s’écarte des tactiques observées précédemment dans lesquelles le malware se propageait via des e-mails de phishing traditionnels, ont déclaré Mark Lim et Tom Marsden, chercheurs de l’Unité 42. dit.

WikiLoader, documenté pour la première fois par Proofpoint en août 2023, a été attribué à un acteur malveillant connu sous le nom de TA544, les attaques par courrier électronique exploitant le malware pour déployer Danabot et Ursnif.

Plus tôt en avril, la société sud-coréenne de cybersécurité AhnLab a détaillé une campagne d’attaque qui utilisait une version trojanisée d’un plugin Notepad++ comme vecteur de distribution.

Cela dit, le chargeur à louer est soupçonné d’être utilisé par au moins deux courtiers d’accès initiaux (IAB), selon l’unité 42, affirmant que les chaînes d’attaque sont caractérisées par des tactiques qui lui permettent d’échapper à la détection par les outils de sécurité.

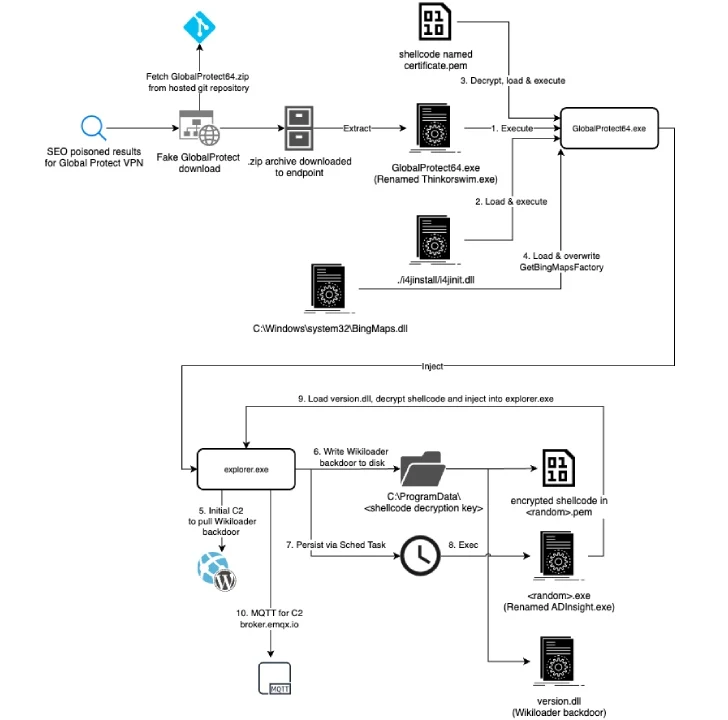

« Les attaquants utilisent généralement l’empoisonnement SEO comme vecteur d’accès initial pour inciter les gens à visiter une page qui usurpe le résultat de recherche légitime pour fournir des logiciels malveillants plutôt que le produit recherché », ont déclaré les chercheurs.

« L’infrastructure de diffusion de cette campagne s’est appuyée sur des sites Web clonés rebaptisés GlobalProtect ainsi que sur des référentiels Git basés sur le cloud. »

Ainsi, les utilisateurs qui finissent par rechercher le logiciel GlobalProtect se voient afficher des publicités Google qui, en cliquant, redirigent les utilisateurs vers une fausse page de téléchargement de GlobalProtect, déclenchant ainsi efficacement la séquence d’infection.

Le programme d’installation MSI inclut un exécutable (« GlobalProtect64.exe ») qui, en réalité, est une version renommée d’une application de trading d’actions légitime de TD Ameritrade (qui fait désormais partie de Charles Schwab) utilisée pour charger une DLL malveillante nommée « i4jinst.dll ».

Cela ouvre la voie à l’exécution d’un shellcode qui passe par une séquence d’étapes pour finalement télécharger et lancer la porte dérobée WikiLoader à partir d’un serveur distant.

Pour améliorer encore la légitimité perçue de l’installateur et tromper les victimes, un faux message d’erreur s’affiche à la fin de l’ensemble du processus, indiquant que certaines bibliothèques manquent sur leurs ordinateurs Windows.

En plus d’utiliser des versions renommées de logiciels légitimes pour charger le malware, les acteurs de la menace ont intégré des contrôles anti-analyse qui déterminent si WikiLoader s’exécute dans un environnement virtualisé et s’arrêtent lorsque des processus liés au logiciel de la machine virtuelle sont détectés.

Bien que la raison du passage du phishing à l’empoisonnement SEO comme mécanisme de propagation ne soit pas claire, l’Unité 42 a émis l’hypothèse qu’il est possible que la campagne soit l’œuvre d’un autre IAB ou que des groupes existants diffusant le malware l’aient fait en réponse à une divulgation publique.

« La combinaison d’infrastructures falsifiées, compromises et légitimes exploitées par les campagnes WikiLoader renforce l’attention des auteurs de logiciels malveillants à la création d’un chargeur opérationnel sécurisé et robuste, avec plusieurs [command-and-control] « configurations », ont déclaré les chercheurs.

Cette révélation intervient quelques jours après que Trend Micro a découvert une nouvelle campagne qui exploite également un faux logiciel VPN GlobalProtect pour infecter les utilisateurs du Moyen-Orient avec des logiciels malveillants de porte dérobée.