Un groupe hacktiviste connu sous le nom de Jument de tête a été lié à des cyberattaques ciblant exclusivement des organisations situées en Russie et en Biélorussie.

« Head Mare utilise des méthodes plus modernes pour obtenir un accès initial », a déclaré Kaspersky dit dans une analyse lundi des tactiques et des outils du groupe.

« Par exemple, les attaquants ont profité de la vulnérabilité relativement récente CVE-2023-38831 dans WinRAR, qui permet à l’attaquant d’exécuter du code arbitraire sur le système via une archive spécialement préparée. Cette approche permet au groupe de diffuser et de dissimuler la charge utile malveillante plus efficacement. »

Head Mare, actif depuis 2023, fait partie des groupes hacktivistes qui attaquent les organisations russes dans le cadre du conflit russo-ukrainien qui a débuté un an auparavant.

Il maintient également un présence sur Xoù des informations sensibles et des documents internes ont été divulgués par les victimes. Les cibles des attaques du groupe incluent les gouvernements, les secteurs des transports, de l’énergie, de l’industrie et de l’environnement.

Contrairement à d’autres hackers qui opèrent probablement dans le but d’infliger un « maximum de dommages » aux entreprises des deux pays, Head Mare crypte également les appareils des victimes à l’aide de LockBit pour Windows et de Babuk pour Linux (ESXi), et exige une rançon pour le décryptage des données.

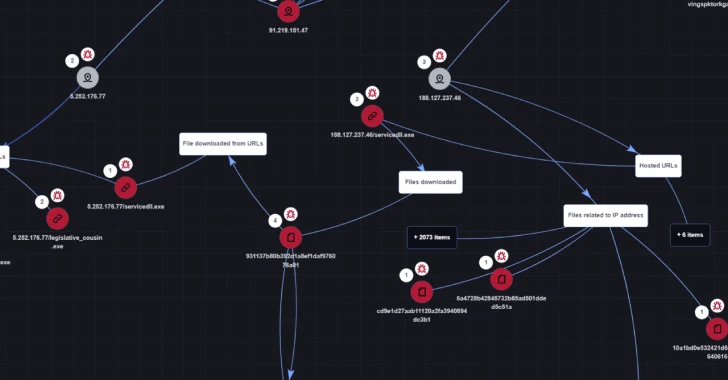

PhantomDL et PhantomCore font également partie de sa boîte à outils, le premier étant un Porte dérobée basée sur Go capable de fournir des charges utiles supplémentaires et de télécharger des fichiers d’intérêt sur un serveur de commande et de contrôle (C2).

PhantomCore (alias PhantomRAT), un prédécesseur de PhantomDL, est un cheval de Troie d’accès à distance avec des fonctionnalités similaires, permettant de télécharger des fichiers depuis le serveur C2, de télécharger des fichiers depuis un hôte compromis vers le serveur C2, ainsi que d’exécuter des commandes dans l’interpréteur de ligne de commande cmd.exe.

« Les attaquants créent des tâches planifiées et des valeurs de registre nommées MicrosoftUpdateCore et MicrosoftUpdateCoree pour dissimuler leur activité en tâches liées aux logiciels Microsoft », a déclaré Kaspersky.

« Nous avons également constaté que certains échantillons LockBit utilisés par le groupe portaient les noms suivants : OneDrive.exe [and] VLC.exe. Ces échantillons se trouvaient dans le répertoire C:ProgramData, se faisant passer pour des applications OneDrive et VLC légitimes.

Il a été découvert que les deux artefacts ont été distribués via des campagnes de phishing sous la forme de documents commerciaux avec des extensions doubles (par exemple, решение №201-5_10вэ_001-24 к пив экран-сои-2.pdf.exe ou тз на разработку.pdf.exe).

Un autre élément crucial de son arsenal d’attaque est Sliver, un framework C2 open source, et une collection de divers outils accessibles au public tels que rsockstun, ngrok et Mimikatz qui facilitent la découverte, le mouvement latéral et la collecte d’informations d’identification.

Les intrusions culminent avec le déploiement de LockBit ou de Babuk selon l’environnement cible, suivi de l’envoi d’une demande de rançon exigeant un paiement en échange d’un décrypteur pour déverrouiller les fichiers.

« Les tactiques, méthodes, procédures et outils utilisés par le groupe Head Mare sont généralement similaires à ceux d’autres groupes associés à des clusters ciblant des organisations en Russie et en Biélorussie dans le contexte du conflit russo-ukrainien », a déclaré le fournisseur russe de cybersécurité.

« Cependant, le groupe se distingue en utilisant des logiciels malveillants sur mesure tels que PhantomDL et PhantomCore, ainsi qu’en exploitant une vulnérabilité relativement nouvelle, CVE-2023-38831, pour infiltrer l’infrastructure de leurs victimes dans des campagnes de phishing. »