Les acteurs de la menace exploitent activement une faille de sécurité critique désormais corrigée affectant le centre de données Atlassian Confluence et le serveur Confluence pour effectuer une extraction illicite de cryptomonnaie sur des instances sensibles.

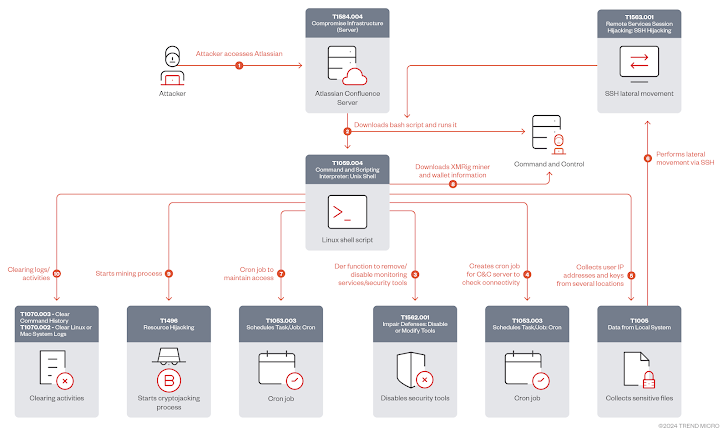

« Les attaques impliquent des acteurs malveillants qui emploient des méthodes telles que le déploiement de scripts shell et de mineurs XMRig, le ciblage des points de terminaison SSH, la suppression des processus d’extraction de crypto-monnaie concurrents et le maintien de la persistance via des tâches cron », a déclaré Abdelrahman Esmail, chercheur chez Trend Micro. dit.

La vulnérabilité de sécurité exploitée est CVE-2023-22527, un bug de gravité maximale dans les anciennes versions d’Atlassian Confluence Data Center et Confluence Server qui pourrait permettre à des attaquants non authentifiés d’exécuter du code à distance. Elle a été corrigée par l’éditeur de logiciels australien à la mi-janvier 2024.

Trend Micro a déclaré avoir observé un grand nombre de tentatives d’exploitation de la faille entre la mi-juin et la fin juillet 2024, qui ont permis de déposer le mineur XMRig sur des hôtes non corrigés. Au moins trois acteurs de la menace différents seraient à l’origine de cette activité malveillante :

- Lancement du mineur XMRig via une charge utile de fichier ELF à l’aide de requêtes spécialement conçues

- À l’aide d’un script shell qui met fin aux campagnes de cryptojacking concurrentes (par exemple, Kinsing), supprime toutes les tâches cron existantes, désinstalle les outils de sécurité cloud d’Alibaba et de Tencent et collecte les informations système, avant de configurer une nouvelle tâche cron qui vérifie la connectivité du serveur de commande et de contrôle (C2) toutes les cinq minutes et de lancer le mineur

« Avec son exploitation continue par les acteurs malveillants, CVE-2023-22527 présente un risque de sécurité important pour les organisations du monde entier », a déclaré Esmail.

« Pour minimiser les risques et les menaces associés à cette vulnérabilité, les administrateurs doivent mettre à jour leurs versions de Confluence Data Center et Confluence Server vers les dernières versions disponibles dès que possible. »