Les utilisateurs parlant chinois sont la cible d’une campagne d’« attaques hautement organisées et sophistiquées » qui utilise probablement des e-mails de phishing pour infecter les systèmes Windows avec des charges utiles Cobalt Strike.

« Les attaquants ont réussi à se déplacer latéralement, à établir une persistance et à rester indétectés dans les systèmes pendant plus de deux semaines », ont déclaré les chercheurs de Securonix Den Iuzvyk et Tim Peck. dit dans un nouveau rapport.

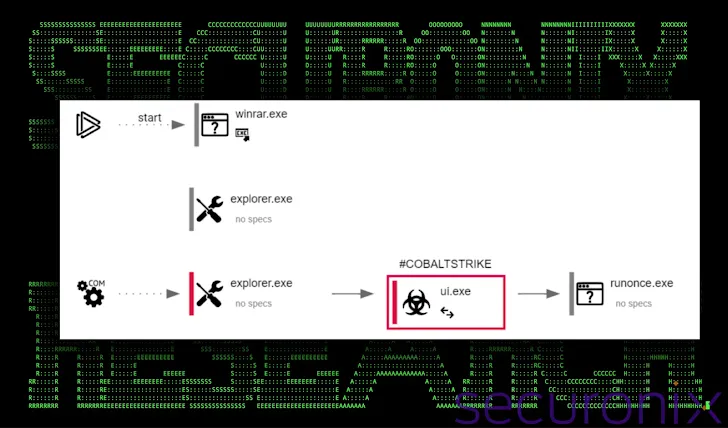

La campagne secrète, nom de code TEMPÊTE LENTE et non attribué à un acteur de menace connu, commence par des fichiers ZIP malveillants qui, une fois décompressés, activent la chaîne d’infection, conduisant au déploiement de la boîte à outils post-exploitation sur les systèmes compromis.

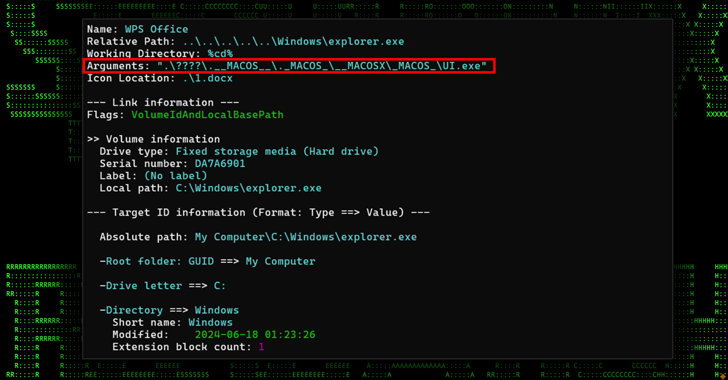

L’archive ZIP contient un fichier de raccourci Windows (LNK) qui se déguise en fichier Microsoft Word, « 违规远程控制软件人员名单.docx.lnk », qui se traduit en gros par « Liste des personnes qui ont enfreint les réglementations relatives aux logiciels de contrôle à distance ». « .

« Étant donné le langage utilisé dans les fichiers leurres, il est probable que des secteurs commerciaux ou gouvernementaux spécifiques liés à la Chine pourraient être ciblés, car ils emploieraient tous deux des personnes qui respectent les « réglementations sur les logiciels de contrôle à distance », ont souligné les chercheurs.

Le fichier LNK agit comme un conduit pour lancer un binaire Microsoft légitime (« LicensingUI.exe ») qui utilise Chargement latéral de DLL pour exécuter une DLL malveillante (« dui70.dll »). Les deux fichiers font partie de l’archive ZIP dans un répertoire appelé « 其他信息.__MACOS__._MACOS___MACOSX_MACOS_ ». Cette attaque marque la première fois que le chargement latéral d’une DLL via LicensingUI.exe a été signalé.

Le fichier DLL est un implant Cobalt Strike qui permet un accès persistant et furtif à l’hôte infecté, tout en établissant un contact avec un serveur distant (« 123.207.74[.]22 »).

L’accès à distance aurait permis aux attaquants de mener une série d’activités pratiques, notamment le déploiement de charges utiles supplémentaires pour la reconnaissance et la mise en place de connexions proxy.

La chaîne d’infection est également remarquable pour la mise en place d’une tâche planifiée pour exécuter périodiquement un exécutable malveillant appelé « lld.exe » qui peut exécuter du shellcode arbitraire directement en mémoire, laissant ainsi des empreintes minimales sur le disque.

« Les attaquants ont également pu se cacher dans les méandres des systèmes compromis en élevant manuellement les privilèges du compte utilisateur invité intégré », ont déclaré les chercheurs.

« Ce compte, généralement désactivé et doté de privilèges minimes, a été transformé en un puissant point d’accès en l’ajoutant au groupe administratif critique et en lui attribuant un nouveau mot de passe. Cette porte dérobée leur permet de maintenir l’accès au système avec une détection minimale, car le compte Invité n’est souvent pas surveillé aussi étroitement que les autres comptes utilisateurs. »

L’acteur de menace inconnu a ensuite procédé à un déplacement latéral sur le réseau à l’aide du protocole Remote Desktop Protocol (RDP) et les informations d’identification obtenues via l’outil d’extraction de mot de passe Mimikatz, suivi de la configuration de connexions à distance vers leur serveur de commande et de contrôle (C2) à partir de chacune de ces machines.

La phase post-exploitation est en outre caractérisée par l’exécution de plusieurs commandes d’énumération et l’utilisation de l’outil BloodHound pour la reconnaissance d’Active Directory (AD), dont les résultats ont ensuite été exfiltrés sous forme d’une archive ZIP.

Les liens avec la Chine sont renforcés par le fait que tous les serveurs C2 sont hébergés en Chine par Shenzhen Tencent Computer Systems Company Limited. De plus, la majorité des objets liés à la campagne proviennent de Chine.

« Bien qu’il n’y ait aucune preuve solide reliant cette attaque à des groupes APT connus, elle est probablement orchestrée par un acteur de menace chevronné qui avait de l’expérience dans l’utilisation de cadres d’exploitation avancés tels que Cobalt Strike et un large éventail d’autres outils de post-exploitation », ont conclu les chercheurs.

« La complexité de la campagne est évidente dans son approche méthodique du compromis initial, de la persistance, de l’escalade des privilèges et du mouvement latéral à travers le réseau. »