Les chercheurs en cybersécurité ont signalé plusieurs campagnes d’exploitation en liberté qui exploitaient des failles désormais corrigées dans les navigateurs Apple Safari et Google Chrome pour infecter les utilisateurs mobiles avec des logiciels malveillants volant des informations.

« Ces campagnes ont généré des exploits n-day pour lesquels des correctifs étaient disponibles, mais qui seraient toujours efficaces contre les appareils non corrigés », a déclaré Clément Lecigne, chercheur du Google Threat Analysis Group (TAG). dit dans un rapport partagé avec The Hacker News.

L’activité, observée entre novembre 2023 et juillet 2024, est remarquable pour avoir livré les exploits au moyen d’une attaque de point d’eau sur les sites Web du gouvernement mongol, cabinet.gov[.]mn et mfa.gov[.]mn.

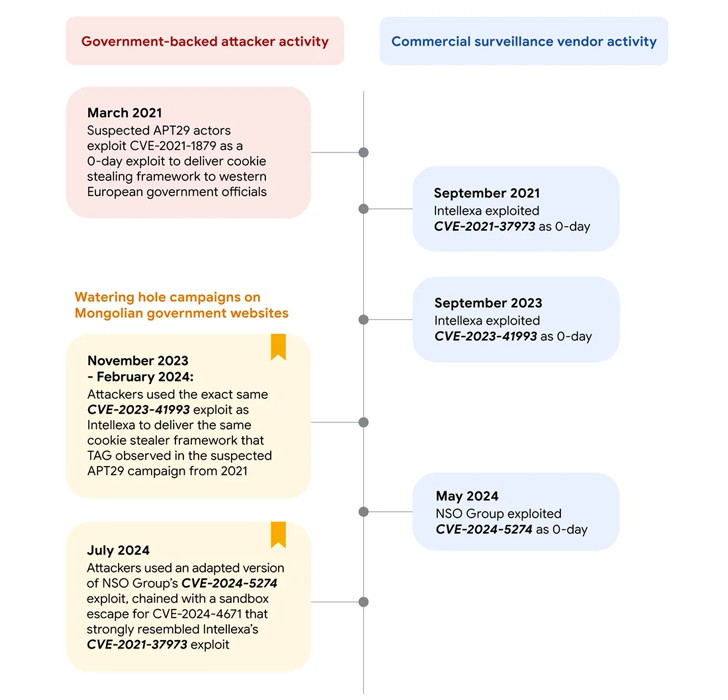

L’ensemble d’intrusions a été attribué avec une confiance modérée à un acteur de menace soutenu par l’État russe nommé APT29 (alias Midnight Blizzard), avec des parallèles observés entre les exploits utilisés dans les campagnes et ceux précédemment liés aux fournisseurs de surveillance commerciale (CSV) Intellexa et NSO Group, indiquant une réutilisation des exploits.

Les vulnérabilités au centre des campagnes sont répertoriées ci-dessous :

- CVE-2023-41993 – Une faille WebKit qui pourrait entraîner l’exécution de code arbitraire lors du traitement de contenu Web spécialement conçu (corrigé par Apple dans iOS 16.7 et Safari 16.6.1 en septembre 2023)

- CVE-2024-4671 – Une faille d’utilisation après libération dans le composant Visuels de Chrome qui pourrait entraîner l’exécution de code arbitraire (corrigé par Google dans la version Chrome 124.0.6367.201/.202 pour Windows et macOS, et la version 124.0.6367.201 pour Linux en mai 2024)

- CVE-2024-5274 – Une faille de confusion de type dans le moteur JavaScript V8 et WebAssembly qui pourrait entraîner l’exécution de code arbitraire (corrigé par Google dans la version Chrome 125.0.6422.112/.113 pour Windows et macOS, et la version 125.0.6422.112 pour Linux en mai 2024)

Les campagnes de novembre 2023 et février 2024 auraient impliqué la compromission des deux sites Web du gouvernement mongol – à la fois dans le premier et le seul mfa.gov[.]mn dans ce dernier – pour fournir un exploit pour CVE-2023-41993 au moyen d’un composant iframe malveillant pointant vers un domaine contrôlé par un acteur.

« Lorsqu’ils étaient visités avec un appareil iPhone ou iPad, les sites de points d’eau utilisaient un iframe pour diffuser une charge utile de reconnaissance, qui effectuait des contrôles de validation avant de télécharger et de déployer finalement une autre charge utile avec l’exploit WebKit pour exfiltrer les cookies du navigateur de l’appareil », a déclaré Google.

La charge utile est un framework de vol de cookies que Google TAG a précédemment détaillé en lien avec l’exploitation en 2021 d’un zero-day iOS (CVE-2021-1879) pour récolter des cookies d’authentification de plusieurs sites Web populaires, notamment Google, Microsoft, LinkedIn, Facebook, Yahoo, GitHub et Apple iCloud, et les envoyer via WebSocket à une adresse IP contrôlée par un attaquant.

« La victime aurait besoin d’avoir une session ouverte sur ces sites Web à partir de Safari pour que les cookies soient exfiltrés avec succès », avait noté Google à l’époque, ajoutant que « les attaquants ont utilisé la messagerie LinkedIn pour cibler des responsables gouvernementaux de pays d’Europe occidentale en leur envoyant des liens malveillants ».

Le fait que le module de vol de cookies cible également le site Web « webmail.mfa.gov[.]« mn » suggère que les employés du gouvernement mongol étaient une cible probable de la campagne iOS.

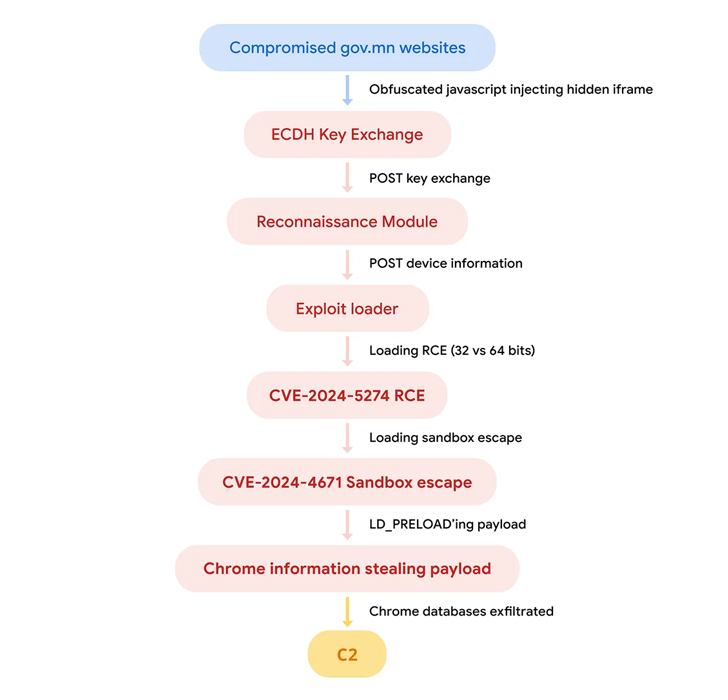

Le mfa.gov[.]Le site Web mn a été infecté une troisième fois en juillet 2024 pour injecter du code JavaScript qui redirigeait les utilisateurs d’Android utilisant Chrome vers un lien malveillant qui servait une chaîne d’exploitation combinant les failles CVE-2024-5274 et CVE-2024-4671 pour déployer une charge utile de vol d’informations de navigateur.

En particulier, la séquence d’attaque utilise CVE-2024-5274 pour compromettre le moteur de rendu et CVE-2024-4671 pour obtenir une vulnérabilité d’échappement sandbox, permettant finalement de sortir de Chrome isolement du site protections et délivrer un malware voleur.

« Cette campagne fournit un binaire simple supprimant tous les rapports de plantage de Chrome et exfiltrant les bases de données Chrome suivantes vers le track-adv[.]com server – similaire à la charge utile finale de base observée dans les campagnes iOS précédentes », a noté Google TAG.

Le géant de la technologie a également déclaré que les exploits utilisés dans l’attaque du point d’eau de novembre 2023 et par Intellexa en septembre 2023 partagent le même code de déclenchement, un modèle également observé dans les déclencheurs de CVE-2024-5274 utilisés dans l’attaque du point d’eau de juillet 2024 et par NSO Group en mai 2024.

De plus, l’exploit pour CVE-2024-4671 partagerait des similitudes avec un précédent échappement de sandbox Chrome qu’Intellexa a été découvert comme utilisant dans la nature en relation avec une autre faille Chrome CVE-2021-37973, qui a été corrigée par Google en septembre 2021.

Bien qu’il ne soit pas encore clair comment les attaquants ont réussi à acquérir les exploits pour les trois failles, les résultats montrent clairement que les acteurs étatiques utilisent des exploits n-day qui étaient à l’origine utilisés comme zero-day par les CSV.

Cela soulève cependant la possibilité que les exploits aient été obtenus auprès d’un courtier en vulnérabilités qui les avait auparavant vendus aux fournisseurs de logiciels espions sous forme de zero-day, dont l’approvisionnement constant permet à Apple et Google de renforcer leurs défenses.

« De plus, les attaques par points d’eau demeurent une menace pour laquelle des exploits sophistiqués peuvent être utilisés pour cibler ceux qui visitent régulièrement les sites, y compris sur les appareils mobiles », ont déclaré les chercheurs. « Les points d’eau peuvent toujours être un moyen efficace pour des exploits n-day en ciblant en masse une population qui pourrait encore utiliser des navigateurs non corrigés. »