Les agences américaines de cybersécurité et de renseignement ont dénoncé un groupe de pirates informatiques iraniens qui aurait piraté plusieurs organisations à travers le pays et coordonné avec des filiales pour diffuser des ransomwares.

L’activité a été liée à un acteur malveillant surnommé Pioneer Kitten, également connu sous le nom de Fox Kitten, Lemon Sandstorm (anciennement Rubidium), Parisite et UNC757, qu’il décrit comme étant connecté au gouvernement iranien et utilise une société iranienne de technologie de l’information (TI), Danesh Novin Sahand, probablement comme couverture.

« Leurs opérations cybernétiques malveillantes visent à déployer des attaques de ransomware pour obtenir et développer l’accès au réseau », ont déclaré la Cybersecurity and Infrastructure Security Agency (CISA), le Federal Bureau of Investigation (FBI) et le Department of Defense Cyber Crime Center (DC3). dit« Ces opérations aident les cyberacteurs malveillants à collaborer davantage avec des acteurs affiliés pour continuer à déployer des ransomwares. »

Les cibles des attaques incluent les secteurs de l’éducation, de la finance, de la santé et de la défense, ainsi que des entités gouvernementales locales aux États-Unis. Des intrusions ont également été signalées en Israël, en Azerbaïdjan et aux Émirats arabes unis (EAU) pour voler des données sensibles.

L’objectif, selon les agences, est de prendre pied dans un premier temps dans les réseaux de victimes et de collaborer ensuite avec des acteurs affiliés aux ransomwares associés à NoEscape, RansomHouse et BlackCat (alias ALPHV) pour déployer des logiciels malveillants de cryptage de fichiers en échange d’une part des produits illicites, tout en gardant leur nationalité et leur origine « intentionnellement vagues ».

Les tentatives d’attaque auraient commencé dès 2017 et se poursuivraient encore ce mois-ci. Les auteurs de la menace, également connus sous les pseudonymes en ligne Br0k3r et xplfinder, monétisent leur accès aux organisations victimes sur des marchés clandestins, ce qui souligne leurs tentatives de diversification de leurs sources de revenus.

« Une part importante des activités cybernétiques du groupe aux États-Unis vise à obtenir et à conserver un accès technique aux réseaux des victimes afin de permettre de futures attaques de ransomware », ont noté les agences. « Les acteurs offrent des privilèges de contrôle de domaine complets, ainsi que des identifiants d’administrateur de domaine, à de nombreux réseaux dans le monde entier. »

« L’implication des cyberacteurs iraniens dans ces attaques de ransomware va au-delà de la fourniture d’accès ; ils travaillent en étroite collaboration avec les affiliés des ransomwares pour verrouiller les réseaux des victimes et élaborer des stratégies pour extorquer les victimes. »

L’accès initial s’effectue en tirant parti de services externes distants sur des actifs connectés à Internet qui sont vulnérables aux failles précédemment divulguées (CVE-2019-19781, CVE-2022-1388, CVE-2023-3519, CVE-2024-3400 et CVE-2024-24919), suivi d’une série d’étapes pour persister, élever les privilèges et configurer l’accès à distance via des outils comme AnyDesk ou l’outil de tunneling open source Ligolo.

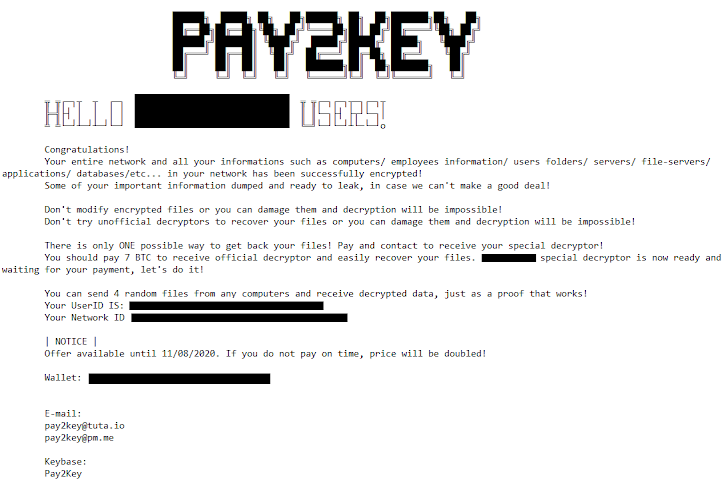

Les opérations de ransomware sponsorisées par l’État iranien ne sont pas un phénomène nouveau. En décembre 2020, les sociétés de cybersécurité Point de contrôle et Ciel clair a détaillé une campagne de piratage et de fuite de données de Pioneer Kitten appelée Pay2Key qui a spécifiquement ciblé des dizaines d’entreprises israéliennes en exploitant des vulnérabilités de sécurité connues.

« La rançon elle-même variait entre sept et neuf bitcoins (avec quelques cas où l’attaquant a été réduit à trois bitcoins) », avait alors indiqué la société. « Pour faire pression sur les victimes afin qu’elles paient, le site de fuites de Pay2Key affiche des informations sensibles volées aux organisations ciblées et menace de nouvelles fuites si les victimes continuent de retarder les paiements. »

Certaines des attaques de ransomware auraient également été menées par l’intermédiaire d’une société iranienne sous-traitante nommée Emennet Pasargad, selon des documents divulgués par Lab Dookhtegan début 2021.

Cette révélation dresse le portrait d’un groupe flexible qui opère à la fois avec des motivations de ransomware et de cyberespionnage, rejoignant d’autres groupes de piratage à double usage comme ChamelGang et Moonstone Sleet.

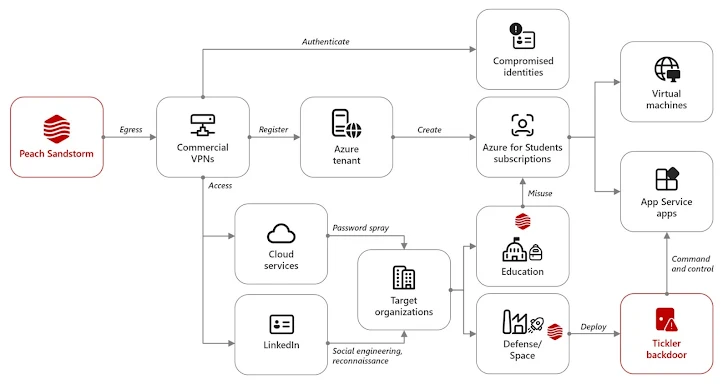

Peach Sandstorm diffuse le malware Tickler dans une campagne de longue durée

Cette évolution intervient alors que Microsoft a déclaré avoir observé l’acteur de menace parrainé par l’État iranien Peach Sandstorm (alias APT33, Curious Serpens, Elfin et Refined Kitten) déployer une nouvelle porte dérobée personnalisée à plusieurs étapes appelée Tickler dans des attaques contre des cibles dans les secteurs des satellites, des équipements de communication, du pétrole et du gaz, ainsi que des gouvernements fédéral et étatiques aux États-Unis et aux Émirats arabes unis entre avril et juillet 2024.

« Peach Sandstorm a également continué à mener des attaques de pulvérisation de mots de passe contre le secteur de l’éducation pour l’approvisionnement en infrastructures et contre les secteurs des satellites, du gouvernement et de la défense en tant que cibles principales pour la collecte de renseignements », a déclaré le géant de la technologie. ditajoutant avoir détecté une collecte de renseignements et une possible ingénierie sociale ciblant les secteurs de l’enseignement supérieur, des satellites et de la défense via LinkedIn.

Ces efforts sur la plateforme de réseautage professionnel, qui remontent au moins à novembre 2021 et se sont poursuivis jusqu’à la mi-2024, se sont matérialisés sous la forme de faux profils se faisant passer pour des étudiants, des développeurs et des responsables de l’acquisition de talents supposément basés aux États-Unis et en Europe occidentale.

Les attaques par pulvérisation de mots de passe servent de canal pour la porte dérobée multi-étapes personnalisée Tickler, qui est dotée de capacités permettant de télécharger des charges utiles supplémentaires à partir d’une infrastructure Microsoft Azure contrôlée par l’adversaire, d’effectuer des opérations sur des fichiers et de collecter des informations système.

Certaines attaques sont connues pour exploiter les snapshots Active Directory (AD) pour des actions administratives malveillantes, Server Message Block (SMB) pour les mouvements latéraux et le logiciel de surveillance et de gestion à distance AnyDesk (RMM) pour un accès à distance persistant.

« La commodité et l’utilité d’un outil comme AnyDesk sont amplifiées par le fait qu’il peut être autorisé par les contrôles d’application dans des environnements où il est utilisé légitimement par le personnel de support informatique ou les administrateurs système », a déclaré Microsoft.

Peach Sandstorm est considéré comme opérant pour le compte du Corps des gardiens de la révolution islamique iranienne (IRGC). Il est connu pour être actif depuis plus d’une décennie, menant des attaques d’espionnage contre un large éventail de cibles des secteurs public et privé à travers le monde. Les récentes intrusions ciblant le secteur de la défense ont également déployé une autre porte dérobée appelée FalseFont.

Une opération de contre-espionnage iranienne utilise des leurres RH pour récolter des informations

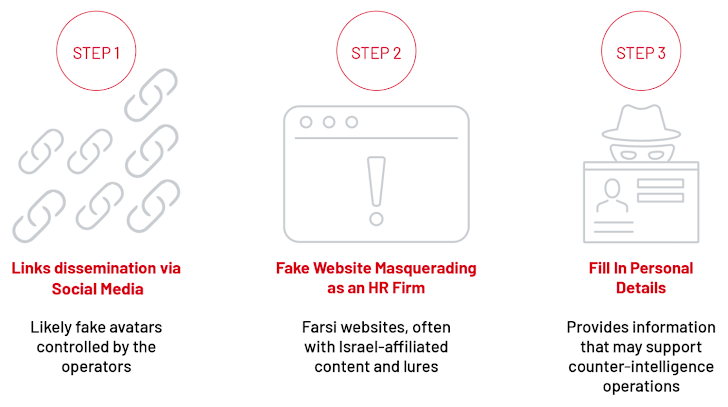

Preuve de l’expansion constante des opérations iraniennes dans le cyberespace, Mandiant, propriété de Google, a déclaré avoir découvert une opération de contre-espionnage présumée liée à l’Iran, qui vise à collecter des données sur les Iraniens et les menaces intérieures susceptibles de collaborer avec ses adversaires perçus, dont Israël.

« Les données collectées peuvent être utilisées pour découvrir des opérations de renseignement humain (HUMINT) menées contre l’Iran et pour persécuter tout Iranien soupçonné d’être impliqué dans ces opérations », ont déclaré les chercheurs de Mandiant Ofir Rozmann, Asli Koksal et Sarah Bock. dit« Il peut s’agir de dissidents iraniens, d’activistes, de défenseurs des droits de l’homme et de locuteurs du farsi vivant en Iran et à l’étranger. »

Selon la société, cette activité présente un « faible chevauchement » avec APT42 et s’aligne sur les antécédents du CGRI en matière d’opérations de surveillance contre les menaces intérieures et les individus présentant un intérêt pour le gouvernement iranien. La campagne est active depuis 2022.

L’épine dorsale du cycle de vie de l’attaque est un réseau de plus de 40 faux sites de recrutement qui se font passer pour des sociétés de ressources humaines israéliennes et qui sont ensuite diffusés via les réseaux sociaux comme X et Virasty pour inciter les victimes potentielles à partager leurs informations personnelles (c’est-à-dire leur nom, leur date de naissance, leur e-mail, leur adresse personnelle, leur formation et leur expérience professionnelle).

Ces sites Web leurres, se faisant passer pour Optima HR et Kandovan HR, déclarent que leur objectif présumé est de « recruter des employés et des officiers des services de renseignement et de sécurité iraniens » et ont des identifiants Telegram qui font référence à Israël (IL) dans leurs identifiants (par exemple, PhantomIL13 et getDmIL).

Mandian a ajouté qu’une analyse plus approfondie des sites Web d’Optima HR a conduit à la découverte d’un groupe antérieur de faux sites Web de recrutement ciblant les locuteurs de farsi et d’arabe affiliés à la Syrie et au Liban (Hezbollah) sous une autre société de ressources humaines nommée VIP Human Solutions entre 2018 et 2022.

« La campagne jette un large filet en opérant sur plusieurs plateformes de médias sociaux pour diffuser son réseau de faux sites Web de ressources humaines dans le but de dénoncer les individus parlant le farsi qui pourraient travailler avec des agences de renseignement et de sécurité et sont donc perçus comme une menace pour le régime iranien », a déclaré Mandiant.