Des chercheurs en cybersécurité ont découvert un dropper jamais vu auparavant qui sert de canal pour lancer des logiciels malveillants de niveau supérieur dans le but ultime d’infecter les systèmes Windows avec des voleurs et des chargeurs d’informations.

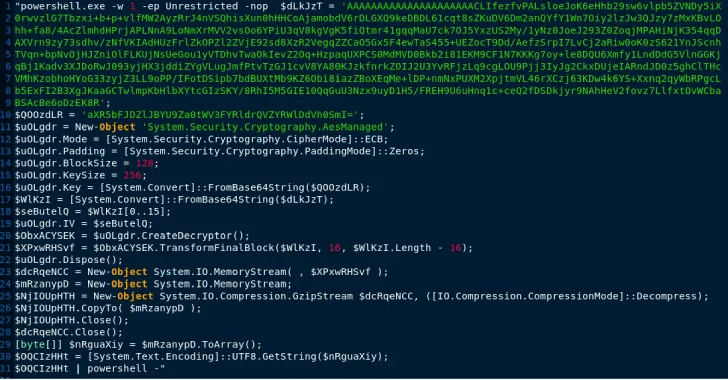

« Ce dropper en mémoire uniquement décrypte et exécute un téléchargeur basé sur PowerShell », a déclaré Mandiant, propriété de Google dit« Ce téléchargeur basé sur PowerShell est suivi comme PEAKLIGHT. »

Certaines des souches de logiciels malveillants distribuées à l’aide de cette technique sont Lumma Stealer, Hijack Loader (alias DOILoader, IDAT Loader ou SHADOWLADDER) et CryptBot, qui sont tous annoncés sous le modèle de malware en tant que service (SaaS).

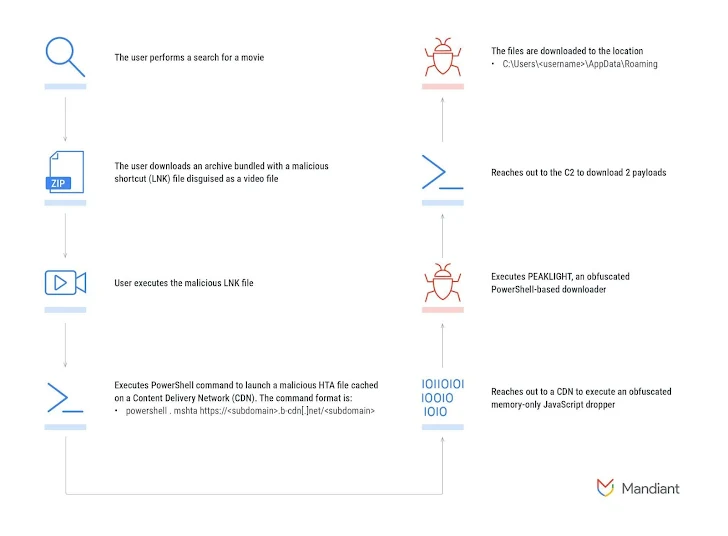

Le point de départ de la chaîne d’attaque est un fichier de raccourci Windows (LNK) téléchargé via des techniques de téléchargement par drive-by, par exemple lorsque les utilisateurs recherchent un film sur les moteurs de recherche. Il convient de souligner que les fichiers LNK sont distribués dans des archives ZIP déguisées en films piratés.

Le fichier LNK se connecte à un réseau de diffusion de contenu (CDN) hébergeant un dropper JavaScript obscurci en mémoire uniquement. Le dropper exécute ensuite le script de téléchargement PEAKLIGHT PowerShell sur l’hôte, qui contacte ensuite un serveur de commande et de contrôle (C2) pour récupérer des charges utiles supplémentaires.

Mandiant a déclaré avoir identifié différentes variantes des fichiers LNK, dont certaines utilisent des astérisques

comme caractères génériques pour lancer le binaire mshta.exe légitime pour exécuter discrètement du code malveillant (c’est-à-dire le dropper) récupéré à partir d’un serveur distant.

Dans la même veine, il a été découvert que les droppers intègrent des charges utiles PowerShell codées en hexadécimal et en Base64 qui sont finalement décompressées pour exécuter PEAKLIGHT, qui est conçu pour diffuser des logiciels malveillants de niveau supérieur sur un système compromis tout en téléchargeant simultanément une bande-annonce de film légitime, probablement comme une ruse.

Cybersécurité

« Si les archives n’existent pas, le téléchargeur se connectera à un site CDN et téléchargera le fichier d’archive hébergé à distance et l’enregistrera sur le disque. » La révélation intervient alors que Malwarebytes détaillé un campagne de malvertising