Des chercheurs en cybersécurité ont révélé une faille de sécurité critique affectant Copilot Studio de Microsoft qui pourrait être exploitée pour accéder à des informations sensibles.

Suivie sous le numéro CVE-2024-38206 (score CVSS : 8,5), la vulnérabilité a été décrite comme un bug de divulgation d’informations résultant d’une falsification de requête côté serveur (SSRF) attaque.

« Un attaquant authentifié peut contourner la protection contre la falsification de requête côté serveur (SSRF) dans Microsoft Copilot Studio pour divulguer des informations sensibles sur un réseau », Microsoft dit dans un avis publié le 6 août 2024.

Le géant de la technologie a également déclaré que la vulnérabilité avait été corrigée et qu’elle ne nécessitait aucune action de la part du client.

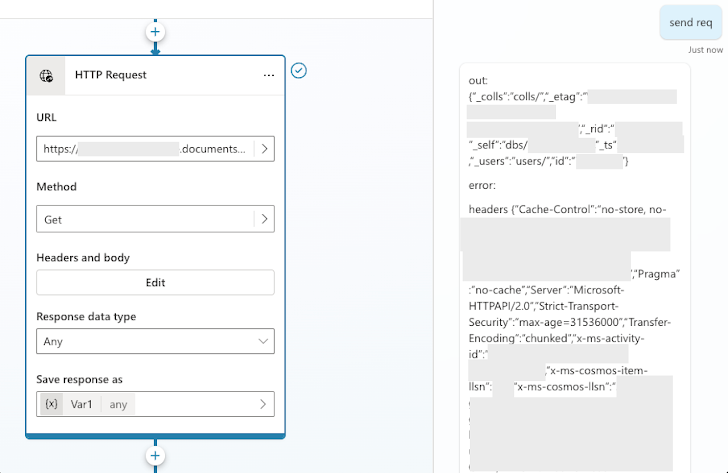

Evan Grant, chercheur en sécurité chez Tenable, à qui l’on attribue la découverte et le signalement de cette faille, a déclaré qu’elle exploite la capacité de Copilot à effectuer des requêtes Web externes.

« En combinaison avec un contournement de protection SSRF utile, nous avons utilisé cette faille pour accéder à l’infrastructure interne de Microsoft pour Copilot Studio, y compris le service de métadonnées d’instance (IMDS) et les instances internes de Cosmos DB », a déclaré Grant. dit.

En d’autres termes, la technique d’attaque a permis de récupérer les métadonnées de l’instance dans un message de discussion Copilot, en les utilisant pour obtenir des jetons d’accès d’identité gérés, qui pouvaient ensuite être utilisés abusivement pour accéder à d’autres ressources internes, notamment pour obtenir un accès en lecture/écriture à une instance Cosmos DB.

La société de cybersécurité a également noté que même si l’approche ne permet pas l’accès aux informations inter-locataires, l’infrastructure qui alimente le service Copilot Studio est partagée entre les locataires, ce qui affecte potentiellement plusieurs clients lorsqu’ils ont un accès élevé à l’infrastructure interne de Microsoft.

Cette divulgation intervient alors que Tenable a détaillé deux failles de sécurité désormais corrigées dans Azure Health Bot Service de Microsoft (CVE-2024-38109, score CVSS : 9,1), qui, si elles étaient exploitées, pourraient permettre à un acteur malveillant d’effectuer des mouvements latéraux dans les environnements clients et d’accéder aux données sensibles des patients.

Cela fait également suite à une annonce de Microsoft selon laquelle il exigera que tous les clients Microsoft Azure aient activé l’authentification multifacteur (MFA) sur leurs comptes à partir d’octobre 2024 dans le cadre de sa Secure Future Initiative (SFI).

« L’authentification multifacteur sera nécessaire pour se connecter au portail Azure, au centre d’administration Microsoft Entra et au centre d’administration Intune. Cette mise en œuvre sera progressivement déployée sur tous les locataires du monde entier », a déclaré Redmond. dit.

« À partir du début de l’année 2025, l’application progressive de l’authentification multifacteur lors de la connexion pour Azure CLI, Azure PowerShell, l’application mobile Azure et les outils Infrastructure as Code (IaC) commencera. »