Une faille de sécurité de gravité maximale a été révélée dans le plugin de don et de collecte de fonds WordPress GiveWP, qui expose plus de 100 000 sites Web à des attaques d’exécution de code à distance.

La faille, identifiée comme CVE-2024-5932 (score CVSS : 10,0), affecte toutes les versions du plugin antérieures à la version 3.14.2, sortie le 7 août 2024. Un chercheur en sécurité, connu sous le pseudonyme en ligne villu164, a été crédité de la découverte et du signalement du problème.

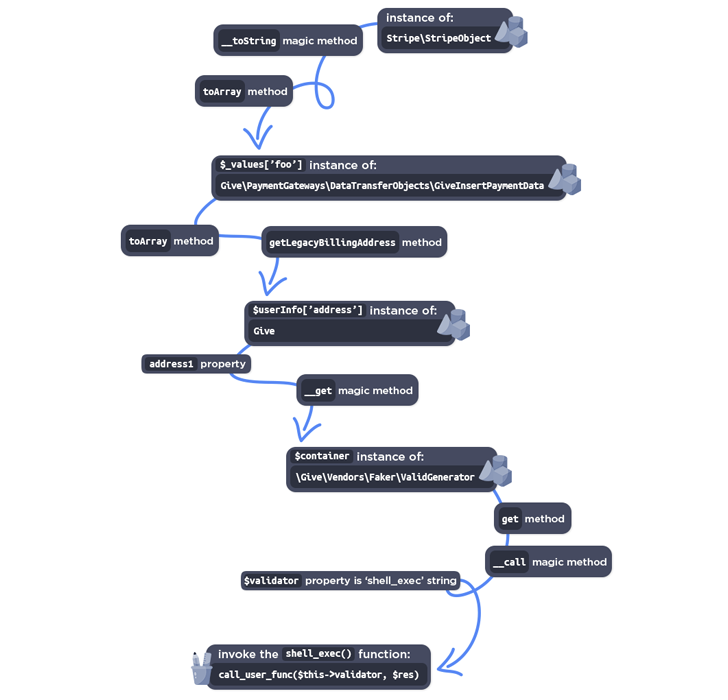

Le plugin est « vulnérable à l’injection d’objets PHP dans toutes les versions jusqu’à, et y compris, 3.14.1 via la désérialisation d’entrées non fiables du paramètre ‘give_title’ », Wordfence dit dans un rapport cette semaine.

« Cela permet aux attaquants non authentifiés d’injecter un objet PHP. La présence supplémentaire d’une chaîne POP permet aux attaquants d’exécuter du code à distance et de supprimer des fichiers arbitraires. »

La vulnérabilité est enracinée dans une fonction nommée « give_process_donation_form() », qui est utilisée pour valider et nettoyer les données de formulaire saisies, avant de transmettre les informations de don, y compris les détails de paiement, à la passerelle spécifiée.

L’exploitation réussie de la faille pourrait permettre à un acteur malveillant authentifié d’exécuter du code malveillant sur le serveur, ce qui rend impératif que les utilisateurs prennent des mesures pour mettre à jour leurs instances vers la dernière version.

Cette révélation intervient quelques jours après que Wordfence a également détaillé une autre faille de sécurité critique dans les plugins WordPress InPost PL et InPost pour WooCommerce (CVE-2024-6500, score CVSS : 10,0) qui permet aux acteurs malveillants non authentifiés de lire et de supprimer des fichiers arbitraires, y compris le fichier wp-config.php.

Sur les systèmes Linux, seuls les fichiers du répertoire d’installation de WordPress peuvent être supprimés, mais tous les fichiers peuvent être lus. Le problème a été corrigé dans la version 1.4.5.

Une autre lacune critique dans JS Help Desk, un plugin WordPress avec plus de 5 000 installations actives, a également été découvert (CVE-2024-7094, score CVSS : 9,8) comme permettant l’exécution de code à distance en raison d’une faille d’injection de code PHP. Un correctif pour la vulnérabilité a été publié dans la version 2.8.7.

Certaines des autres failles de sécurité résolues dans divers plugins WordPress sont répertoriées ci-dessous –

- CVE-2024-6220 (Score CVSS : 9,8) – Une faille de téléchargement de fichiers arbitraires dans le plug-in 简数采集器 (Keydatas) qui permet à des attaquants non authentifiés de télécharger des fichiers arbitraires sur le serveur du site affecté, entraînant finalement l’exécution de code

- CVE-2024-6467 (Score CVSS : 8,8) – Une faille de lecture de fichier arbitraire dans le plug-in de réservation de rendez-vous BookingPress qui permet aux attaquants authentifiés, avec un accès de niveau Abonné et supérieur, de créer des fichiers arbitraires et d’exécuter du code arbitraire ou d’accéder à des informations sensibles

- CVE-2024-5441 (Score CVSS : 8,8) – Une faille de téléchargement de fichiers arbitraires dans le plug-in Modern Events Calendar qui permet aux attaquants authentifiés, avec accès abonné et supérieur, de télécharger des fichiers arbitraires sur le serveur du site affecté et d’exécuter du code

- CVE-2024-6411 (Score CVSS : 8,8) – Une faille d’escalade de privilèges dans le plug-in ProfileGrid – Profils utilisateur, groupes et communautés qui permet aux attaquants authentifiés, avec un accès de niveau abonné et supérieur, de mettre à jour leurs capacités d’utilisateur vers celles d’un administrateur

La mise en place de correctifs contre ces vulnérabilités constitue une ligne de défense essentielle contre les attaques qui les exploitent pour fournir des écrémeurs de cartes de crédit capables de récolter les informations financières saisies par les visiteurs du site.

La semaine dernière, Sucuri faire la lumière sur une campagne d’écrémage qui injecte des sites de commerce électronique PrestaShop avec du JavaScript malveillant qui exploite un WebSocket connexion pour voler les détails de la carte de crédit.

La société de sécurité de sites Web appartenant à GoDaddy a également mis en garde les propriétaires de sites WordPress contre l’installation de plugins et de thèmes annulés, affirmant qu’ils pourraient servir de vecteur de logiciels malveillants et d’autres activités néfastes.

« En fin de compte, s’en tenir à des plugins et des thèmes légitimes est un élément fondamental de la gestion responsable d’un site Web et la sécurité ne doit jamais être compromise au nom d’un raccourci », a déclaré Sucuri. dit.