L’Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) a ajouté une faille de sécurité critique affectant Jenkins sur ses vulnérabilités connues exploitées (KEV) catalogue, suite à son exploitation dans des attaques de ransomware.

La vulnérabilité, suivie comme CVE-2024-23897 (score CVSS : 9,8), est une faille de parcours de chemin qui pourrait conduire à l’exécution de code.

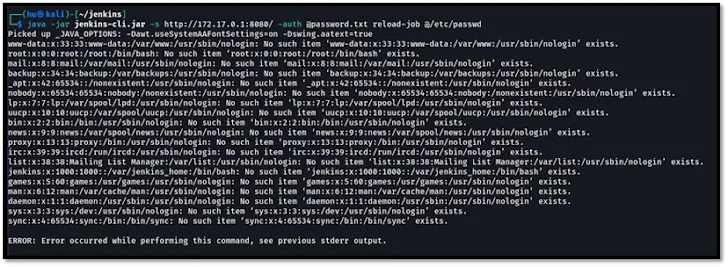

« L’interface de ligne de commande (CLI) de Jenkins contient une vulnérabilité de traversée de chemin qui permet aux attaquants un accès en lecture limité à certains fichiers, ce qui peut conduire à l’exécution de code », a déclaré la CISA dans un communiqué.

Il a été révélé pour la première fois par les chercheurs en sécurité de Sonar en janvier 2024 et résolu dans les versions 2.442 et LTS 2.426.3 de Jenkins en désactivant la fonction d’analyseur de commandes.

En mars dernier, Trend Micro dit il a découvert plusieurs cas d’attaque provenant des Pays-Bas, de Singapour et d’Allemagne, et a trouvé des cas où des exploits d’exécution de code à distance pour la faille étaient activement échangés.

Ces dernières semaines, CloudSEK et Réseaux Juniper ont révélé une série de cyberattaques exploitant le CVE-2024-23897 dans la nature pour infiltrer les sociétés BORN Group et Solutions technologiques Brontoo.

Les attaques ont été attribuées respectivement à un acteur malveillant connu sous le nom d’IntelBroker et au gang de ransomware RansomExx.

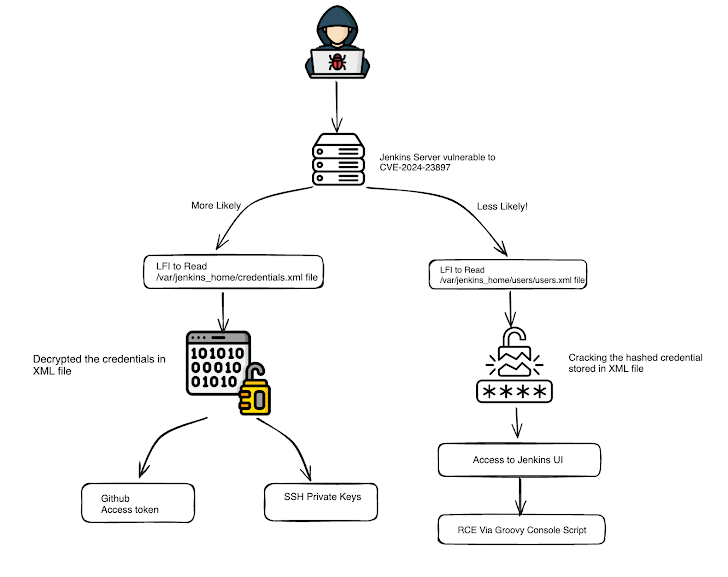

« CVE-2024-23897 est une vulnérabilité LFI non authentifiée qui permet aux attaquants de lire des fichiers arbitraires sur le serveur Jenkins », CloudSEK dit« Cette vulnérabilité résulte d’une validation d’entrée incorrecte, permettant aux attaquants de manipuler des paramètres spécifiques et de tromper le serveur pour accéder et afficher le contenu de fichiers sensibles. »

Compte tenu de l’exploitation active de la vulnérabilité, les agences du Federal Civilian Executive Branch (FCEB) ont jusqu’au 9 septembre 2024 pour appliquer les correctifs et sécuriser leurs réseaux contre les menaces actives.