Des chercheurs en cybersécurité ont découvert une nouvelle infrastructure liée à un acteur de menace motivé par des raisons financières connu sous le nom de FIN7.

Les deux groupes d’activité FIN7 potentielle « indiquent des communications entrantes vers l’infrastructure FIN7 à partir d’adresses IP attribuées respectivement à Post Ltd (Russie) et SmartApe (Estonie), » a déclaré l’équipe Cymru. dit dans un rapport publié cette semaine dans le cadre d’une enquête conjointe avec Silent Push et Stark Industries Solutions.

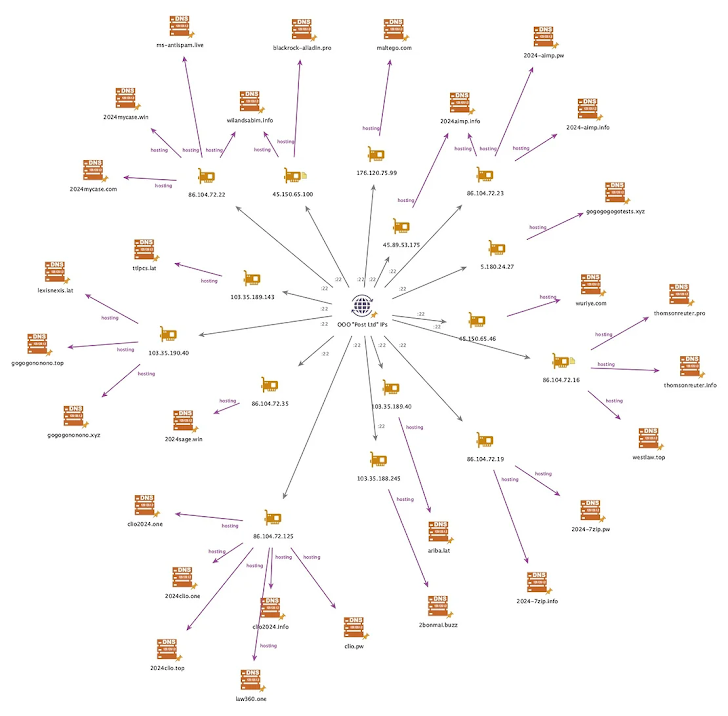

Ces résultats s’appuient sur un rapport récent de Silent Push, qui a découvert plusieurs adresses IP de Stark Industries uniquement dédiées à l’hébergement de l’infrastructure FIN7.

Les dernières analyses indiquent que les hôtes liés au groupe de cybercriminalité ont probablement été achetés auprès de l’un des revendeurs de Stark.

« Les programmes de revendeurs sont courants dans le secteur de l’hébergement ; de nombreux fournisseurs de VPS (serveurs privés virtuels) parmi les plus importants proposent de tels services », a déclaré la société de cybersécurité. « Les clients qui se procurent une infrastructure via des revendeurs doivent généralement respecter les conditions de service définies par l’entité « mère ». »

De plus, Team Cymru a déclaré avoir pu identifier des infrastructures supplémentaires liées à l’activité FIN7, notamment quatre adresses IP attribuées à Post Ltd, un fournisseur de haut débit opérant dans le sud de la Russie et trois adresses IP attribuées à SmartApe, un fournisseur d’hébergement cloud opérant depuis l’Estonie.

Le premier cluster a été observé effectuant des communications sortantes avec au moins 15 hôtes attribués par Stark précédemment découverts par Silent Push (par exemple, 86.104.72[.]16) au cours des 30 derniers jours. De même, le deuxième groupe d’Estonie a été identifié comme communiquant avec pas moins de 16 hôtes assignés par Stark.

« De plus, 12 des hôtes identifiés dans le groupe Post Ltd ont également été observés dans le groupe SmartApe », a noté l’équipe Cymru. Les services ont depuis été suspendus par Stark à la suite d’une divulgation responsable.

« L’examen des métadonnées de ces communications a confirmé qu’il s’agissait de connexions établies. Cette évaluation est basée sur une évaluation des indicateurs TCP observés et des volumes de transfert de données échantillonnés. »