OpenAI a annoncé vendredi avoir interdit un ensemble de comptes liés à ce qu’elle a qualifié d’opération d’influence secrète iranienne qui a exploité ChatGPT pour générer du contenu qui, entre autres, se concentrait sur la prochaine élection présidentielle américaine.

« Cette semaine, nous avons identifié et supprimé un groupe de comptes ChatGPT qui généraient du contenu pour une opération d’influence iranienne secrète identifiée comme Storm-2035 », a déclaré OpenAI. dit.

« L’opération a utilisé ChatGPT pour générer du contenu axé sur un certain nombre de sujets – y compris des commentaires sur les candidats des deux camps lors de l’élection présidentielle américaine – qu’elle a ensuite partagé via des comptes de médias sociaux et des sites Web. »

L’entreprise d’intelligence artificielle (IA) a déclaré que le contenu n’avait suscité aucun engagement significatif, la majorité des publications sur les réseaux sociaux n’ayant reçu que peu ou pas de likes, de partages et de commentaires. Elle a également noté qu’elle avait trouvé peu de preuves que les articles longs créés à l’aide de ChatGPT avaient été partagés sur les plateformes de médias sociaux.

Les articles portaient sur la politique américaine et les événements mondiaux et ont été publiés sur cinq sites Web différents se faisant passer pour des médias d’information progressistes et conservateurs, indiquant une tentative de cibler des personnes situées aux extrémités opposées du spectre politique.

OpenAI a déclaré que son outil ChatGPT a été utilisé pour créer des commentaires en anglais et en espagnol, qui ont ensuite été publiés sur une douzaine de comptes sur X et un sur Instagram. Certains de ces commentaires ont été générés en demandant à ses modèles d’IA de réécrire des commentaires publiés par d’autres utilisateurs des réseaux sociaux.

« L’opération a généré du contenu sur plusieurs sujets : principalement le conflit à Gaza, la présence d’Israël aux Jeux olympiques et l’élection présidentielle américaine, et dans une moindre mesure la politique au Venezuela, les droits des communautés latines aux États-Unis (en espagnol et en anglais) et l’indépendance de l’Écosse », a déclaré OpenAI.

« Ils ont entrecoupé leur contenu politique avec des commentaires sur la mode et la beauté, peut-être pour paraître plus authentiques ou pour tenter de se constituer une audience. »

La tempête 2035 était également l’un des groupes d’activités de menace mis en évidence la semaine dernière par Microsoft, qui le décrivait comme un réseau iranien « engageant activement des groupes d’électeurs américains aux extrémités opposées du spectre politique avec des messages polarisants sur des questions telles que les candidats à la présidentielle américaine, les droits LGBTQ et le conflit Israël-Hamas ».

Parmi les faux sites d’information et de commentaires créés par le groupe figurent EvenPolitics, Nio Thinker, Savannah Time, Teorator et Westland Sun. Ces sites ont également été observés en train d’utiliser des services basés sur l’IA pour plagier une partie de leur contenu provenant de publications américaines. Le groupe serait opérationnel depuis 2020.

Microsoft a encore plus averti d’une augmentation des activités d’influence malveillante étrangère ciblant les élections américaines au cours des six derniers mois, provenant de réseaux iraniens et russes, ces derniers ayant été retracés jusqu’à des groupes identifiés comme Ruza Flood (alias Doppelganger), Storm-1516 et Storm-1841 (alias Rybar).

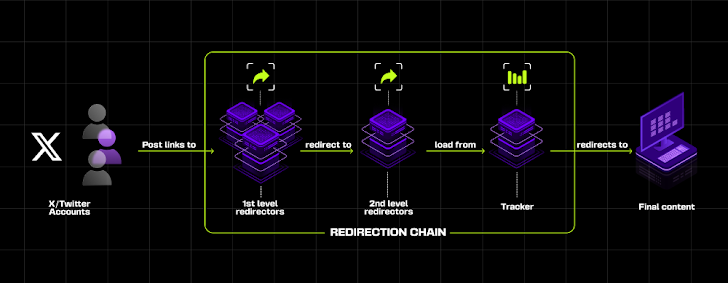

« Sosie « Propage et amplifie des informations fabriquées, fausses ou même légitimes sur les réseaux sociaux », explique la société française de cybersécurité HarfangLab dit« Pour ce faire, les comptes de réseaux sociaux publient des liens qui initient une chaîne de redirections obscurcie menant vers des sites Web de contenu final. »

Cependant, tout porte à croire que le réseau de propagande modifie ses tactiques en réponse à la répression agressive, en utilisant de plus en plus de publications et de publicités non politiques et en parodiant des médias d’information non politiques et de divertissement comme Cosmopolitan, The New Yorker et Entertainment Weekly pour tenter d’échapper à la détection, selon Meta.

Les publications contiennent des liens qui, lorsqu’ils sont cliqués, redirigent les utilisateurs vers un article lié à la guerre ou à la géopolitique en Russie sur l’un des faux domaines imitant des publications de divertissement ou de santé. Les publicités sont créées à l’aide de comptes compromis.

L’entreprise de médias sociaux, qui a démantelé 39 opérations d’influence en provenance de Russie, 30 d’Iran et 11 de Chine depuis 2017 sur ses plateformes, a déclaré avoir découvert six nouveaux réseaux en provenance de Russie (4), du Vietnam (1) et des États-Unis (1) au deuxième trimestre 2024.

« Depuis mai, Doppelganger a repris ses tentatives de partage de liens vers ses domaines, mais à un rythme beaucoup plus faible », a déclaré Meta dit« Nous les avons également vus expérimenter plusieurs redirections, notamment le service de raccourcissement de liens de TinyURL, pour masquer la destination finale derrière les liens et tromper à la fois Meta et nos utilisateurs dans le but d’éviter la détection et de diriger les gens vers leurs sites Web hors plateforme. »

Cette évolution intervient alors que le groupe d’analyse des menaces de Google (TAG) a également déclaré cette semaine avoir détecté et déjoué des efforts d’hameçonnage ciblé soutenus par l’Iran visant à compromettre les comptes personnels d’utilisateurs de premier plan en Israël et aux États-Unis, y compris ceux associés aux campagnes présidentielles américaines.

L’activité a été attribuée à un acteur malveillant nommé APT42, une équipe de pirates informatiques sponsorisée par l’État et affiliée au Corps des gardiens de la révolution islamique (IRGC) d’Iran. Il est connu pour partager des chevauchements avec un autre groupe d’intrusion connu sous le nom de Charming Kitten (alias Mint Sandstorm).

« APT42 utilise une variété de tactiques différentes dans le cadre de ses campagnes de phishing par courrier électronique, notamment l’hébergement de logiciels malveillants, de pages de phishing et de redirections malveillantes », a déclaré le géant de la technologie. dit« Ils essaient généralement d’abuser de services comme Google (c’est-à-dire Sites, Drive, Gmail et autres), Dropbox, OneDrive et autres à ces fins. »

La stratégie générale consiste à gagner la confiance de leurs cibles en utilisant des techniques sophistiquées d’ingénierie sociale dans le but de les faire quitter leur courrier électronique et de les faire accéder à des canaux de messagerie instantanée comme Signal, Telegram ou WhatsApp, avant de leur envoyer de faux liens conçus pour collecter leurs informations de connexion.

Les attaques de phishing se caractérisent par l’utilisation d’outils comme GCollection (alias LCollection ou YCollection) et DWP pour collecter les informations d’identification des utilisateurs de Google, Hotmail et Yahoo, a noté Google, soulignant la « solide compréhension d’APT42 des fournisseurs de messagerie qu’ils ciblent ».

« Une fois qu’APT42 a accès à un compte, ils ajoutent souvent des mécanismes d’accès supplémentaires, notamment la modification des adresses e-mail de récupération et l’utilisation de fonctionnalités qui autorisent les applications qui ne prennent pas en charge l’authentification multifacteur comme les mots de passe spécifiques à l’application dans Gmail et les mots de passe d’applications tierces dans Yahoo », a-t-il ajouté.