Un acteur malveillant jusque-là inconnu a été attribué à une série d’attaques ciblant l’Azerbaïdjan et Israël dans le but de voler des données sensibles.

La campagne d’attaque, détectée par NSFOCUS le 1er juillet 2024, a utilisé des courriels de spear-phishing pour cibler des diplomates azerbaïdjanais et israéliens. L’activité est suivie sous le pseudonyme Acteur240524.

« L’acteur 240524 possède la capacité de voler des secrets et de modifier des données de fichiers, en utilisant une variété de contre-mesures pour éviter la surexposition des tactiques et techniques d’attaque », a déclaré la société de cybersécurité dit dans une analyse publiée la semaine dernière.

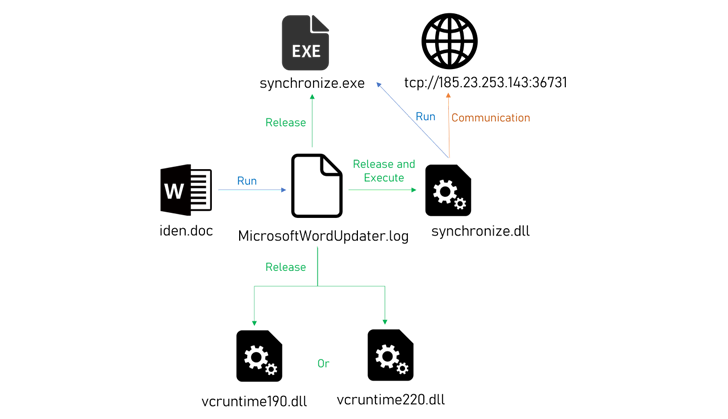

Les chaînes d’attaque commencent par l’utilisation d’e-mails de phishing contenant des documents Microsoft Word qui, une fois ouverts, exhortent les destinataires à « Activer le contenu » et à exécuter une macro malveillante chargée d’exécuter une charge utile de chargeur intermédiaire nommée ABCloader (« MicrosoftWordUpdater.log »).

Dans l’étape suivante, ABCloader agit comme un conduit pour décrypter et charger un malware DLL appelé ABCsync (« synchronize.dll »), qui établit ensuite le contact avec un serveur distant (« 185.23.253[.]143″) pour recevoir et exécuter des commandes.

« Sa fonction principale est de déterminer l’environnement d’exécution, de décrypter le programme et de charger la DLL suivante (ABCsync) », a déclaré NSFOCUS. « Il exécute ensuite diverses techniques anti-bac à sable et anti-analyse pour la détection de l’environnement. »

Certaines des fonctions importantes d’ABCsync sont l’exécution de shells distants, l’exécution de commandes à l’aide de cmd.exe et l’exfiltration d’informations système et d’autres données.

ABCloader et ABCsync ont tous deux été observés en train d’utiliser des techniques telles que le chiffrement de chaîne pour masquer les chemins d’accès aux fichiers importants, les noms de fichiers, les clés, les messages d’erreur et les adresses de commande et de contrôle (C2). Ils effectuent également plusieurs vérifications pour déterminer si les processus sont en cours de débogage ou d’exécution dans une machine virtuelle ou un sandbox en validant la résolution d’affichage.

Une autre étape cruciale franchie par Actor240524 est qu’il inspecte si le nombre de processus en cours d’exécution dans le système compromis est inférieur à 200, et si tel est le cas, il quitte le processus malveillant.

ABCloader est également conçu pour lancer un chargeur similaire appelé « synchronize.exe » et un fichier DLL nommé « vcruntime190.dll » ou « vcruntime220.dll », qui sont capables de configurer la persistance sur l’hôte.

« L’Azerbaïdjan et Israël sont des pays alliés qui entretiennent des échanges économiques et politiques étroits », a déclaré NSFOCUS. « L’opération d’Actor240524 vise probablement cette fois-ci la relation de coopération entre les deux pays, en ciblant les attaques de phishing sur le personnel diplomatique des deux pays. »