Des organisations à but non lucratif russes et biélorusses, des médias indépendants russes et des organisations non gouvernementales internationales actives en Europe de l’Est sont devenues la cible de deux campagnes distinctes de spear-phishing orchestrées par des acteurs malveillants dont les intérêts correspondent à ceux du gouvernement russe.

Alors que l’une des campagnes, baptisée River of Phish, a été attribuée à COLDRIVER, un collectif hostile lié au Service fédéral de sécurité russe (FSB), la deuxième série d’attaques a été considérée comme l’œuvre d’un groupe de menaces jusqu’alors non documenté, nommé COLDWASTREL.

Selon une enquête conjointe d’Access Now et du Citizen Lab, les cibles de ces campagnes comprenaient également d’éminentes personnalités de l’opposition russe en exil, des responsables et des universitaires du groupe de réflexion et de l’espace politique américain, ainsi qu’un ancien ambassadeur américain en Ukraine.

« Les deux types d’attaques ont été spécialement conçus pour mieux tromper les membres des organisations ciblées », a déclaré Access Now. dit« Le modèle d’attaque le plus courant que nous avons observé était un e-mail envoyé soit à partir d’un compte compromis, soit à partir d’un compte ressemblant au compte réel d’une personne que la victime connaissait peut-être. »

River of Phish implique l’utilisation de tactiques d’ingénierie sociale personnalisées et hautement plausibles pour inciter les victimes à cliquer sur un lien intégré dans un document PDF leurre, qui les redirige vers une page de collecte d’informations d’identification, mais pas avant d’avoir pris les empreintes digitales des hôtes infectés dans une tentative probable d’empêcher les outils automatisés d’accéder à l’infrastructure de deuxième étape.

Les messages électroniques sont envoyés à partir de comptes de messagerie Proton Mail se faisant passer pour des organisations ou des individus familiers ou connus des victimes.

« Nous avons souvent observé que l’attaquant omettait de joindre un fichier PDF au message initial demandant un examen du fichier « joint » », a déclaré le Citizen Lab. dit« Nous pensons que cela était intentionnel et avait pour but d’augmenter la crédibilité de la communication, de réduire le risque de détection et de sélectionner uniquement les cibles qui répondaient à l’approche initiale (par exemple en soulignant l’absence de pièce jointe). »

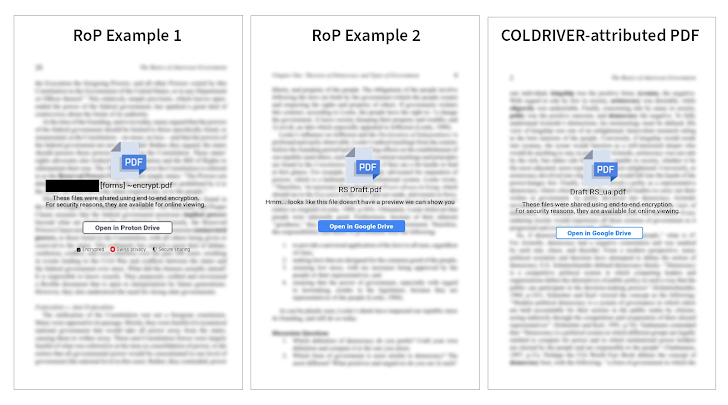

Les liens vers COLDRIVER sont renforcés par le fait que les attaques utilisent des documents PDF qui semblent cryptés et incitent les victimes à les ouvrir dans Proton Drive en cliquant sur le lien, une ruse que l’acteur de la menace a déjà employée dans le passé.

Certains des éléments d’ingénierie sociale s’étendent également à COLDWASTREL, notamment dans l’utilisation de Proton Mail et Proton Drive pour inciter les cibles à cliquer sur un lien et les diriger vers une fausse page de connexion (« protondrive »).[.]en ligne » ou « protondrive[.](« services ») pour Proton. Les attaques ont été enregistrées pour la première fois en mars 2023.

Cependant, COLDWASTREL s’écarte de COLDRIVER en ce qui concerne l’utilisation de domaines similaires pour la collecte d’informations d’identification et les différences dans le contenu et les métadonnées des PDF. L’activité n’a pas été attribuée à un acteur particulier à ce stade.

« Lorsque le coût de la découverte reste faible, le phishing reste non seulement une technique efficace, mais aussi un moyen de continuer à cibler les menaces à l’échelle mondiale tout en évitant d’exposer des capacités plus sophistiquées (et coûteuses) à la découverte », a déclaré le Citizen Lab.