Les chercheurs en cybersécurité ont découvert une nouvelle variante du Gafgyt botnet qui cible les machines avec des mots de passe SSH faibles pour finalement exploiter la crypto-monnaie sur les instances compromises en utilisant la puissance de calcul de leur GPU.

Cela indique que le « botnet IoT cible des serveurs plus robustes fonctionnant sur des environnements cloud natifs », a déclaré Assaf Morag, chercheur chez Aqua Security. dit dans une analyse du mercredi.

Gafgyt (alias BASHLITE, Lizkebab et Torlus), connu pour être actif dans la nature depuis 2014, a une histoire de exploitant des informations d’identification faibles ou par défaut pour prendre le contrôle d’appareils tels que des routeurs, des caméras et des enregistreurs vidéo numériques (DVR). Il est également capable d’exploiter les failles de sécurité connues des appareils Dasan, Huawei, Realtek, SonicWall et Zyxel.

Les appareils infectés sont rassemblés dans un botnet capable de lancer des attaques par déni de service distribué (DDoS) contre des cibles d’intérêt. preuve pour suggérer que Gafgyt et Necro sont exploités par un groupe de menace appelé Keksec, également suivi sous le nom de Kek Security et FreakOut.

Les botnets IoT comme Gafgyt sont en permanence en évolution pour ajouter de nouvelles fonctionnalités, avec variantes détecté en 2021 en utilisant le réseau TOR pour masquer l’activité malveillante, ainsi qu’emprunter certains modules du code source divulgué de Mirai. Il convient de noter que le code source de Gafgyt a été fuite en ligne début 2015, alimentant encore davantage l’émergence de nouvelles versions et adaptations.

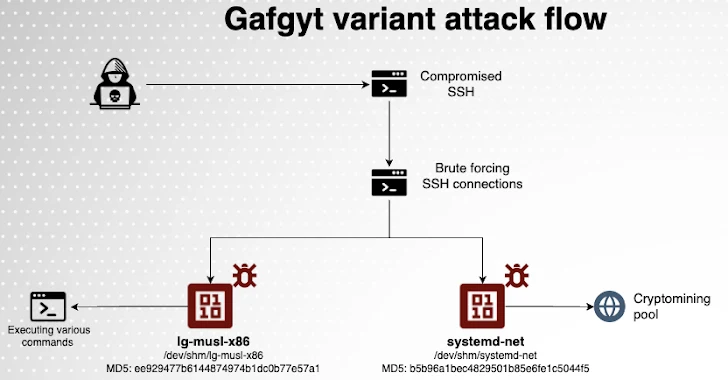

Les dernières chaînes d’attaque impliquent de forcer les serveurs SSH avec des mots de passe faibles pour déployer des charges utiles de prochaine étape afin de faciliter une attaque d’extraction de crypto-monnaie à l’aide de « systemd-net », mais pas avant d’avoir mis fin aux logiciels malveillants concurrents déjà exécutés sur l’hôte compromis.

Il exécute également un module de vermifuge, un scanner SSH basé sur Go nommé ld-musl-x86, qui est chargé d’analyser Internet à la recherche de serveurs mal sécurisés et de propager le malware à d’autres systèmes, augmentant ainsi efficacement l’échelle du botnet. Cela comprend SSH, Telnet et les identifiants liés aux serveurs de jeu et aux environnements cloud comme AWS, Azure et Hadoop.

« Le cryptomineur utilisé est XMRig, un mineur de cryptomonnaie Monero », a déclaré Morag. « Cependant, dans ce cas, l’acteur malveillant cherche à exécuter un cryptomineur en utilisant les indicateurs –opencl et –cuda, qui exploitent la puissance de calcul du GPU et du GPU Nvidia. »

« Ce fait, combiné au fait que l’impact principal de l’acteur de la menace est le minage de cryptomonnaies plutôt que les attaques DDoS, étaye notre affirmation selon laquelle cette variante diffère des précédentes. Elle vise à cibler les environnements cloud natifs dotés de solides capacités CPU et GPU. »

Les données recueillies en interrogeant Shodan montrent qu’il existe plus de 30 millions de serveurs SSH accessibles au public, ce qui rend essentiel que les utilisateurs prennent des mesures pour sécuriser les instances contre les attaques par force brute et l’exploitation potentielle.