Une équipe de chercheurs du Centre Helmholtz CISPA pour la sécurité de l’information en Allemagne a révélé un bug architectural affectant les puces XuanTie C910 et C920 de la société chinoise T-Head. Processeurs RISC-V ce qui pourrait permettre aux attaquants d’obtenir un accès illimité aux appareils sensibles.

La vulnérabilité a reçu le nom de code GhostWrite. Elle a été décrite comme un bug de processeur direct intégré au matériel, par opposition à une attaque par canal auxiliaire ou à exécution transitoire.

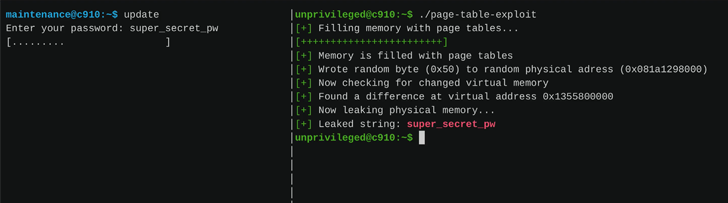

« Cette vulnérabilité permet aux attaquants non privilégiés, même ceux disposant d’un accès limité, de lire et d’écrire n’importe quelle partie de la mémoire de l’ordinateur et de contrôler les périphériques comme les cartes réseau », ont déclaré les chercheurs. dit« GhostWrite rend les fonctions de sécurité du processeur inefficaces et ne peut pas être corrigé sans désactiver environ la moitié des fonctionnalités du processeur. »

La CISPA a découvert que le processeur comporte des instructions défectueuses dans son extension vectorielle, un module complémentaire de l’ISA RISC-V conçu pour gérer des valeurs de données plus importantes que l’architecture de jeu d’instructions de base (ISA).

Ces instructions défectueuses, qui, selon les chercheurs, fonctionnent directement sur la mémoire physique plutôt que sur la mémoire virtuelle, pourraient contourner l’isolation des processus normalement imposée par le système d’exploitation et le matériel.

Par conséquent, un attaquant non privilégié pourrait exploiter cette faille pour écrire dans n’importe quel emplacement de mémoire et contourner les fonctions de sécurité et d’isolation pour obtenir un accès complet et sans restriction à l’appareil. Il pourrait également divulguer tout le contenu de la mémoire d’une machine, y compris les mots de passe.

« L’attaque est fiable à 100 %, déterministe et ne prend que quelques microsecondes à exécuter », ont déclaré les chercheurs. « Même les mesures de sécurité comme la conteneurisation Docker ou le sandboxing ne peuvent pas arrêter cette attaque. De plus, l’attaquant peut détourner des périphériques matériels qui utilisent des entrées/sorties mappées en mémoire (MMIO), ce qui lui permet d’envoyer n’importe quelle commande à ces périphériques. »

La contre-mesure la plus efficace pour GhostWrite est de désactiver l’ensemble de la fonctionnalité vectorielle, ce qui, cependant, affecte gravement les performances et les capacités du processeur car cela désactive environ 50 % du jeu d’instructions.

« Heureusement, les instructions vulnérables se trouvent dans l’extension vectorielle, qui peut être désactivée par le système d’exploitation », ont noté les chercheurs. « Cela atténue complètement le risque de GhostWrite, mais désactive également complètement les instructions vectorielles sur le processeur. »

« La désactivation de l’extension vectorielle réduit considérablement les performances du processeur, en particulier pour les tâches qui bénéficient d’un traitement parallèle et de la gestion de grands ensembles de données. Les applications qui s’appuient fortement sur ces fonctionnalités peuvent connaître des performances plus lentes ou des fonctionnalités réduites. »

Cette révélation intervient alors que l’équipe Android Red Team de Google révélé Plus de neuf failles dans le GPU Adreno de Qualcomm pourraient permettre à un attaquant disposant d’un accès local à un appareil d’obtenir une élévation de privilèges et une exécution de code au niveau du noyau. Ces faiblesses ont depuis été corrigées par le fabricant de chipsets.

Il suit également la découverte d’un nouveau faille de sécurité dans les processeurs AMD qui pourrait être potentiellement exploité par un attaquant avec accès au noyau (alias Ring-0) pour élever les privilèges et modifier la configuration du mode de gestion du système (SMM ou Ring-2) même lorsque le verrouillage SMM est activé.

Doublé Évierfermer par IOActive (alias CVE-2023-31315, score CVSS : 7,5), la vulnérabilité aurait resté indétecté Depuis près de deux décennies, l’accès aux niveaux de privilèges les plus élevés sur un ordinateur signifie qu’il permet de désactiver les fonctions de sécurité et d’installer des logiciels malveillants persistants qui peuvent passer pratiquement inaperçus.

En parlant à WIRED, la société dit la seule façon de remédier à une infection serait de se connecter physiquement aux processeurs à l’aide d’un outil matériel appelé programmeur SPI Flash et d’analyser la mémoire à la recherche de logiciels malveillants installés à l’aide de SinkClose.

« Une validation incorrecte dans un registre spécifique au modèle (MSR) pourrait permettre à un programme malveillant avec accès ring0 de modifier la configuration SMM alors que le verrouillage SMI est activé, ce qui pourrait conduire à l’exécution de code arbitraire », a déclaré AMD. noté dans un avis, indiquant son intention de publier des mises à jour auprès des fabricants d’équipement d’origine (OEM) pour atténuer le problème.