Des vulnérabilités de sécurité ont été révélées dans la solution d’accès à distance industrielle Ewon Cosy+ qui pourraient être exploitées pour obtenir des privilèges root sur les appareils et lancer des attaques de suivi.

L’accès élevé pourrait ensuite être utilisé comme arme pour décrypter les fichiers de micrologiciel cryptés et les données cryptées telles que les mots de passe dans les fichiers de configuration, et même obtenir des certificats VPN X.509 correctement signés pour que les appareils étrangers prennent le contrôle de leurs sessions VPN.

« Cela permet aux attaquants de détourner des sessions VPN, ce qui entraîne des risques de sécurité importants pour les utilisateurs du Cosy+ et l’infrastructure industrielle adjacente », a déclaré Moritz Abrell, chercheur en sécurité chez SySS GmbH. dit dans une nouvelle analyse.

Les résultats ont été présenté à la conférence DEF CON 32 ce week-end.

L’architecture d’Ewon Cosy+ implique l’utilisation d’une connexion VPN qui est acheminée vers une plateforme gérée par le fournisseur appelée Talk2m via OpenVPN. Les techniciens peuvent se connecter à distance à la passerelle industrielle au moyen d’un relais VPN qui se produit via OpenVPN.

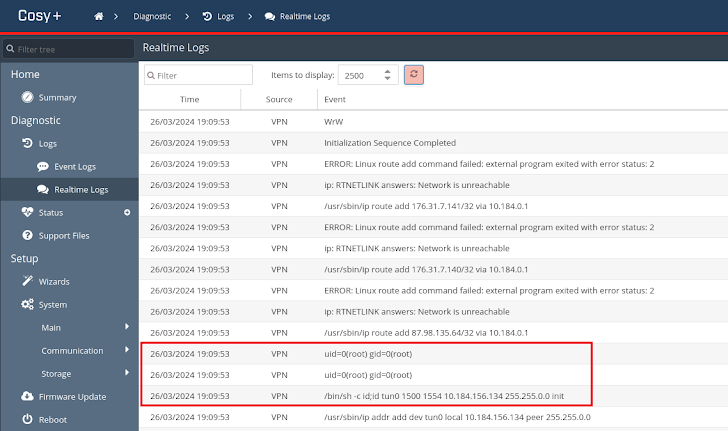

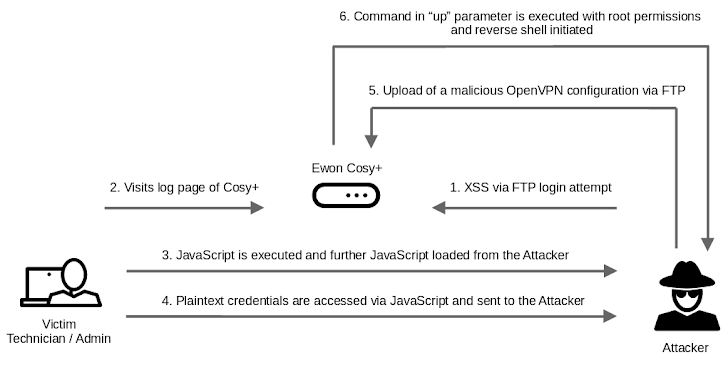

La société de pentest basée en Allemagne a déclaré avoir pu découvrir une vulnérabilité d’injection de commande du système d’exploitation et un contournement de filtre qui permettait d’obtenir un shell inversé en téléchargeant une configuration OpenVPN spécialement conçue.

Un attaquant aurait pu par la suite profiter d’une vulnérabilité persistante de script intersite (XSS) et du fait que l’appareil stocke les informations d’identification codées en Base64 de la session Web en cours dans un cookie non protégé nommé credentials pour obtenir un accès administratif et finalement le rooter.

« Un attaquant non authentifié peut obtenir un accès root au Cosy+ en combinant les vulnérabilités trouvées et, par exemple, en attendant qu’un utilisateur administrateur se connecte à l’appareil », a déclaré Abrell.

La chaîne d’attaque pourrait ensuite être étendue pour mettre en place la persistance, accéder aux clés de chiffrement spécifiques au micrologiciel et déchiffrer le fichier de mise à jour du micrologiciel. De plus, une clé codée en dur stockée dans le binaire pour le chiffrement du mot de passe pourrait être utilisée pour extraire les secrets.

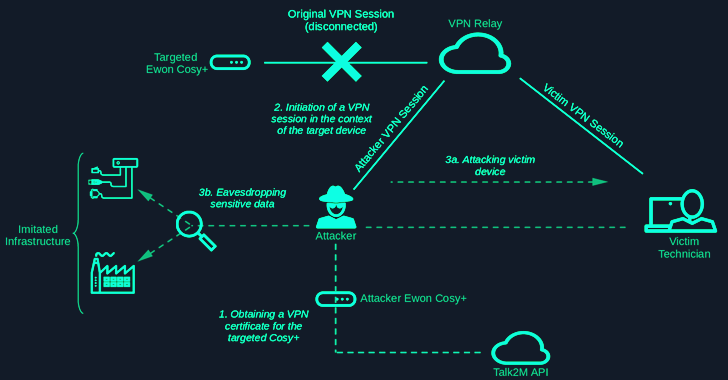

« La communication entre le Cosy+ et l’API Talk2m se fait via HTTPS et est sécurisée via une authentification mutuelle TLS (mTLS) », explique Abrell. « Si un appareil Cosy+ est attribué à un compte Talk2m, l’appareil génère une demande de signature de certificat (CSR) contenant son numéro de série comme nom commun (CN) et l’envoie à l’API Talk2m. »

Ce certificat, accessible via l’API Talk2m par l’appareil, est utilisé pour l’authentification OpenVPN. Cependant, SySS a découvert que le seul recours au numéro de série de l’appareil pouvait être exploité par un acteur malveillant pour inscrire son propre CSR avec un numéro de série sur un appareil cible et lancer avec succès une session VPN.

« La session VPN d’origine sera écrasée et l’appareil d’origine ne sera plus accessible », a déclaré M. Abrell. « Si les utilisateurs de Talk2m se connectent à l’appareil à l’aide du logiciel client VPN Ecatcher, ils seront redirigés vers l’attaquant. »

« Cela permet aux attaquants de mener d’autres attaques contre le client utilisé, par exemple en accédant aux services réseau tels que RDP ou SMB du client victime. Le fait que la connexion au tunnel elle-même ne soit pas restreinte favorise cette attaque. »

« Étant donné que la communication réseau est transmise à l’attaquant, le réseau et les systèmes d’origine pourraient être imités afin d’intercepter les entrées utilisateur de la victime, telles que les programmes PLC téléchargés ou similaires. »

Cette évolution intervient alors que Microsoft a découvert plusieurs failles dans OpenVPN qui pourraient être enchaînées pour réaliser l’exécution de code à distance (RCE) et l’escalade des privilèges locaux (LPE).