Des chercheurs en cybersécurité ont découvert un nouveau package malveillant sur le référentiel Python Package Index (PyPI) qui se fait passer pour une bibliothèque de la plateforme blockchain Solana mais est en réalité conçu pour voler les secrets des victimes.

« Le projet légitime d’API Python Solana est connu sous le nom de « solana-py » sur GitHub, mais simplement «Solana« sur le registre des logiciels Python, PyPI », a déclaré Ax Sharma, chercheur chez Sonatype dit dans un rapport publié la semaine dernière. « Cette légère différence de nom a été exploitée par un acteur malveillant qui a publié un projet « solana-py » sur PyPI. »

Le package malveillant « solana-py » a attiré un total de 1 122 téléchargements depuis sa publication le 4 août 2024. Il n’est plus disponible en téléchargement sur PyPI.

L’aspect le plus frappant de la bibliothèque est qu’elle portait les numéros de version 0.34.3, 0.34.4 et 0.34.5. La dernière version du package légitime « solana » est la 0.34.3. Cela indique clairement une tentative de la part de l’acteur malveillant de tromper les utilisateurs recherchant « solana » en les incitant à télécharger par inadvertance « solana-py » à la place.

De plus, le package malveillant emprunte le code réel de son homologue, mais injecte du code supplémentaire dans le script « __init__.py » qui est responsable de la collecte des clés du portefeuille de la blockchain Solana à partir du système.

Ces informations sont ensuite exfiltrées vers un domaine Hugging Face Spaces exploité par l’acteur de la menace (« treeprime-gen.hf »).[.] »espace »), soulignant une fois de plus comment les acteurs de la menace abusent services légitimes à des fins malveillantes.

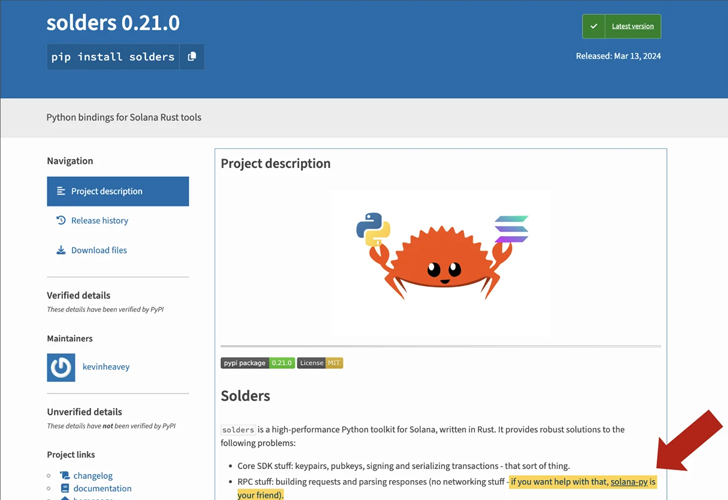

La campagne d’attaque présente un risque pour la chaîne d’approvisionnement dans la mesure où l’enquête de Sonatype a révélé que des bibliothèques légitimes comme « solders » font référence à « solana-py » dans leurs Documentation de PyPIconduisant à un scénario dans lequel les développeurs auraient pu télécharger par erreur « solana-py » depuis PyPI et élargir la surface d’attaque.

« En d’autres termes, si un développeur utilisant le package PyPI légitime « solders » dans son application est induit en erreur (par la documentation des solders) et tombe dans le piège du projet « solana-py » typosquatté, il introduirait par inadvertance un voleur de crypto dans son application », a expliqué Sharma.

« Cela volerait non seulement leurs secrets, mais aussi ceux de tout utilisateur exécutant l’application du développeur. »

Cette révélation intervient alors que Phylum a déclaré avoir identifié des centaines de milliers de packages npm de spam sur le registre contenant des marqueurs d’abus du protocole Tea, une campagne qui a été révélée pour la première fois en avril 2024.

« Le projet de protocole du thé est prendre des mesures pour remédier à ce problème », la société de sécurité de la chaîne d’approvisionnement dit« Il serait injuste que les participants légitimes au protocole Tea voient leur rémunération réduite parce que d’autres escroquent le système. De plus, npm a commencé à éliminer certains de ces spammeursmais le taux de retrait ne correspond pas au nouveau taux de publication. «