Des chercheurs en cybersécurité ont découvert une nouvelle campagne de phishing qui exploite les dessins Google et les liens raccourcis générés via WhatsApp pour échapper à la détection et inciter les utilisateurs à cliquer sur de faux liens conçus pour voler des informations sensibles.

« Les attaquants ont choisi un groupe de sites Web parmi les plus connus dans le domaine informatique pour élaborer la menace, notamment Google et WhatsApp pour héberger les éléments d’attaque, et un sosie d’Amazon pour récolter les informations de la victime », a déclaré Ashwin Vamshi, chercheur en sécurité chez Menlo. dit. « Cette attaque est un excellent exemple de la façon dont on vit de sites de confiance (Beaucoup) menace. »

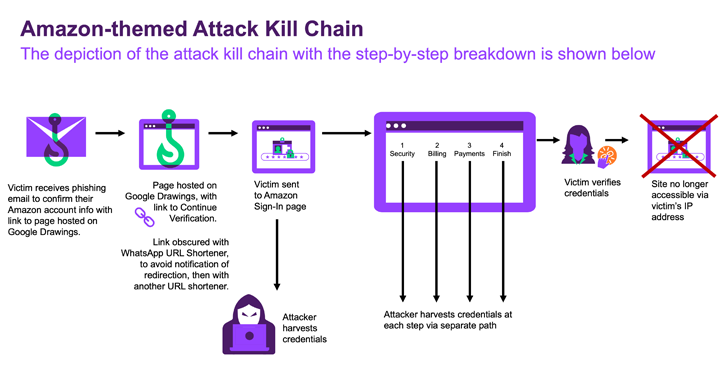

Le point de départ de l’attaque est un courriel de phishing qui dirige les destinataires vers un graphique qui semble être un lien de vérification de compte Amazon. Ce graphique, quant à lui, est hébergé sur Google Drawings, dans un effort apparent pour échapper à la détection.

L’abus de services légitimes présente des avantages évidents pour les attaquants dans la mesure où ils constituent non seulement une solution à faible coût, mais surtout, ils offrent un moyen de communication clandestin au sein des réseaux, car il est peu probable qu’ils soient bloqués par des produits de sécurité ou des pare-feu.

« Un autre élément qui rend Google Drawings attrayant au début de l’attaque est qu’il permet aux utilisateurs (dans ce cas, l’attaquant) d’inclure des liens dans leurs graphiques », a déclaré Vamshi. « De tels liens peuvent facilement passer inaperçus aux yeux des utilisateurs, en particulier s’ils ressentent un sentiment d’urgence face à une menace potentielle pour leur compte Amazon. »

Les utilisateurs qui finissent par cliquer sur le lien de vérification sont redirigés vers une page de connexion Amazon similaire, avec l’URL élaborée successivement à l’aide de deux raccourcisseurs d’URL différents : WhatsApp (« l.wl[.]co ») suivi de qrco[.]de — comme une couche supplémentaire d’obfuscation et de sécurité trompeuse des scanners d’URL.

La fausse page est conçue pour collecter des informations d’identification, des informations personnelles et des informations de carte de crédit, après quoi les victimes sont redirigées vers la page de connexion Amazon d’origine. En guise d’étape supplémentaire, la page Web est rendue inaccessible à partir de la même adresse IP une fois les informations d’identification validées.

Cette révélation intervient alors que les chercheurs ont identifié une faille dans les mécanismes anti-phishing de Microsoft 365 qui pourrait être exploitée pour augmenter le risque que les utilisateurs ouvrent des e-mails de phishing.

Cette méthode consiste à utiliser des astuces CSS pour masquer le « First Contact Safety Tip », qui alerte les utilisateurs lorsqu’ils reçoivent des e-mails provenant d’une adresse inconnue. Microsoft, qui a reconnu le problème, n’a pas encore publié de correctif.

« Le conseil de sécurité pour le premier contact est ajouté au corps d’un e-mail HTML, ce qui signifie qu’il est possible de modifier la manière dont il s’affiche grâce à l’utilisation de balises de style CSS », a déclaré l’entreprise autrichienne de cybersécurité Certitude. dit« Nous pouvons aller encore plus loin et usurper les icônes que Microsoft Outlook ajoute aux e-mails chiffrés et/ou signés. »