La réponse aux incidents est une approche structurée de gestion et de traitement des failles de sécurité ou des cyberattaques. Les équipes de sécurité doivent relever des défis tels que la détection rapide, la collecte complète des données et la coordination des actions pour améliorer leur préparation. L’amélioration de ces domaines garantit une réponse rapide et efficace, minimisant les dommages et rétablissant rapidement les opérations normales.

Défis en matière de réponse aux incidents

La réponse aux incidents présente plusieurs défis qui doivent être relevés pour garantir une reprise rapide et efficace après une cyberattaque. La section suivante énumère certains de ces défis.

- Opportunité:L’un des principaux défis en matière de réponse aux incidents est de les traiter suffisamment rapidement pour minimiser les dommages. Les retards dans la réponse peuvent entraîner davantage de compromis et une augmentation des coûts de récupération.

- Corrélation des informations:Les équipes de sécurité ont souvent du mal à collecter et à corréler efficacement les données pertinentes. Sans une vue d’ensemble, il devient difficile de comprendre l’ampleur et l’impact de l’incident.

- Coordination et communication:La réponse aux incidents nécessite une coordination entre les différentes parties prenantes, notamment les équipes techniques, la direction et les partenaires externes. Une mauvaise communication peut entraîner une confusion et des réponses inefficaces.

- Contraintes de ressources:De nombreuses organisations fonctionnent avec des ressources de sécurité limitées. Les équipes en sous-effectif peuvent avoir du mal à gérer plusieurs incidents simultanément, ce qui entraîne des problèmes de priorisation et de surveillance potentielle.

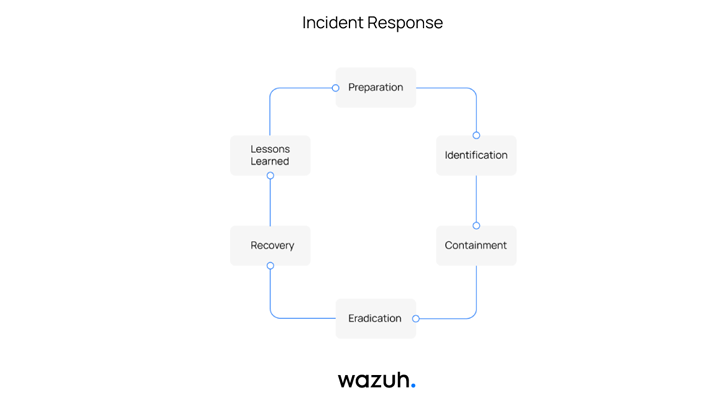

Étapes de la réponse aux incidents

- Préparation implique la création d’un plan de réponse aux incidents, la formation des équipes et la mise en place des bons outils pour détecter et répondre aux menaces.

- Identification est la prochaine étape cruciale. Elle repose sur une surveillance efficace pour une alerte rapide et précise des activités suspectes.

- Endiguement utilise des actions immédiates pour limiter la propagation de l’incident. Cela comprend des efforts à court terme pour isoler la violation et des stratégies à long terme pour sécuriser le système avant qu’il ne devienne pleinement opérationnel.

- Éradication Il s’agit de s’attaquer aux causes profondes de l’incident. Cela comprend la suppression des logiciels malveillants et la correction des vulnérabilités exploitées.

- Récupération implique la restauration des systèmes et leur surveillance étroite pour garantir qu’ils sont propres et fonctionnent correctement après l’incident.

- Leçons apprises Il s’agit d’examiner l’incident et la réponse qui y a été apportée. Cette étape est essentielle pour améliorer les réponses futures.

Comment Wazuh améliore la préparation aux incidents

Wazuh est une plateforme open source qui offre une gestion unifiée des informations et des événements de sécurité (SIEM) et des capacités étendues de détection et de réponse (XDR) sur les charges de travail dans les environnements cloud et sur site. Wazuh effectue l’analyse des données de journal, la surveillance de l’intégrité des fichiers, la détection des menaces, les alertes en temps réel et la réponse automatisée aux incidents. La section ci-dessous présente quelques façons dont Wazuh améliore la réponse aux incidents.

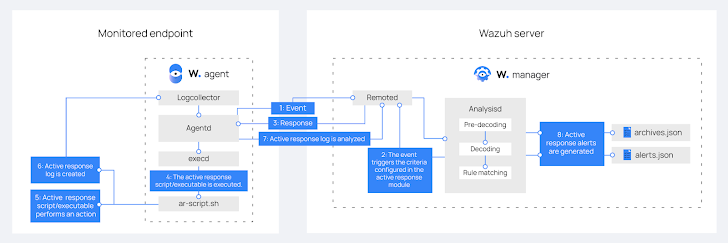

Réponse automatisée aux incidents

Le module de réponse active Wazuh déclenche des actions en réponse à des événements spécifiques sur les points de terminaison surveillés. Lorsqu’une alerte répond à des critères spécifiques, tels qu’un ID de règle, un niveau de gravité ou un groupe de règles particulier, le module lance des actions prédéfinies pour traiter l’incident. Les administrateurs de sécurité peuvent configurer des actions automatisées pour répondre à des incidents de sécurité spécifiques.

La mise en œuvre de scripts de réponse active dans Wazuh implique la définition de commandes et la configuration de réponses. Cela garantit que les scripts s’exécutent dans les bonnes conditions, aidant ainsi les organisations à adapter leur réponse aux incidents à leurs besoins de sécurité uniques. Un aperçu général du processus de mise en œuvre peut être le suivant :

- Définition de la commande: Définissez la commande dans le fichier de configuration du gestionnaire Wazuh, en spécifiant l’emplacement du script et les paramètres nécessaires. Par exemple :

quarantine-host quarantine_host.sh srcip

- Configuration de la réponse active: Configurez la réponse active pour déterminer les conditions d’exécution, en associant la commande à des règles spécifiques et en définissant des paramètres d’exécution. Par exemple :

quarantine-host any 10 600

- Association de règles: La réponse active personnalisée sera liée à des règles spécifiques dans l’ensemble de règles Wazuh pour garantir que le script s’exécute lorsque des alertes pertinentes sont déclenchées.

Ce processus de mise en œuvre permet aux équipes de sécurité d’automatiser efficacement les réponses et de personnaliser leurs stratégies de réponse aux incidents.

Actions de sécurité par défaut

Wazuh active response exécute automatiquement certaines actions spécifiques en réponse à certaines alertes de sécurité par défaut, sur les terminaux Windows et Linux. Ces actions incluent, sans toutefois s’y limiter :

Bloquer un acteur malveillant connu

Wazuh peut bloquer les acteurs malveillants connus en ajoutant leurs adresses IP à une liste de refus dès qu’une alerte se déclenche. Cette réponse active garantit que les acteurs malveillants sont rapidement déconnectés de leurs systèmes ou réseaux cibles.

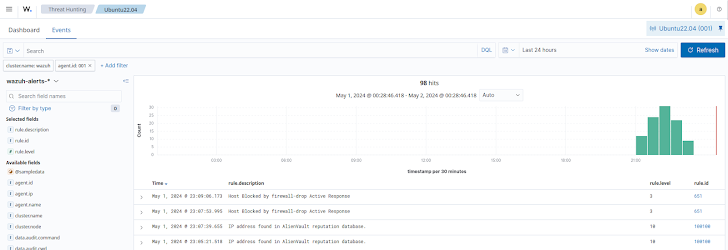

Le processus implique généralement une surveillance continue des données de journal et du trafic réseau pour détecter toute compromission ou comportement anormal. Les règles prédéfinies de Wazuh déclenchent une alerte lorsqu’une activité suspecte est identifiée. Le module de réponse active de Wazuh exécute un script pour mettre à jour les règles de pare-feu ou les listes de contrôle d’accès au réseau, bloquant ainsi l’adresse IP malveillante. Une action de réponse est enregistrée et des notifications sont envoyées au personnel de sécurité pour une enquête plus approfondie.

Ce cas d’utilisation utilise une base de données de réputation IP publique telle que la base de données de réputation IP Alienvault ou AbuseIPDB contenant des adresses IP signalées comme malveillantes pour identifier et bloquer les menaces connues. L’image ci-dessous illustre l’identification et le blocage d’une adresse IP malveillante en fonction de la base de données de réputation IP.

Détection et suppression des logiciels malveillants avec Wazuh

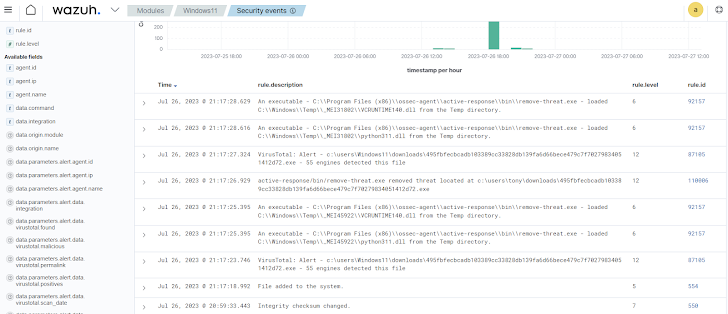

Wazuh surveille l’activité des fichiers sur les terminaux, en utilisant sa fonction de surveillance de l’intégrité des fichiers (FIM), ses intégrations avec les renseignements sur les menaces et ses règles prédéfinies, pour détecter des modèles inhabituels indiquant des attaques potentielles de logiciels malveillants. Une alerte est déclenchée lors de l’identification de modifications sur les fichiers qui correspondent au comportement connu des logiciels malveillants. Le module de réponse active de Wazuh lance ensuite un script pour supprimer les fichiers malveillants afin de garantir qu’ils ne peuvent pas s’exécuter ou causer d’autres dommages.

Toutes les actions sont enregistrées et des notifications détaillées sont générées pour le personnel de sécurité. Ces journaux incluent des informations sur l’anomalie détectée et les actions de réponse exécutées, indiquant l’état du point de terminaison affecté. Les équipes de sécurité peuvent ensuite utiliser les journaux détaillés et les données de Wazuh pour enquêter sur l’attaque et mettre en œuvre des mesures correctives supplémentaires.

L’image ci-dessous montre Wazuh détectant des logiciels malveillants avec VirusTotal et la réponse active de Wazuh supprimant les logiciels malveillants détectés.

L’application de la politique

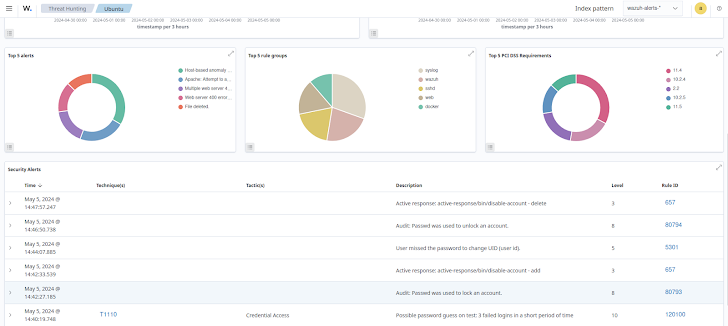

Le verrouillage de compte est une mesure de sécurité qui protège contre les attaques par force brute en limitant le nombre de tentatives de connexion qu’un utilisateur peut effectuer dans un délai spécifié. Les organisations peuvent utiliser Wazuh pour appliquer automatiquement des politiques de sécurité, comme la désactivation d’un compte utilisateur après plusieurs tentatives de saisie de mot de passe infructueuses.

Wazuh utilise un script de réponse active prêt à l’emploi, Disabled-account, pour désactiver un compte dont les tentatives d’authentification échouent trois fois. Dans ce cas d’utilisation, l’utilisateur est bloqué pendant cinq minutes :

disable-account local 120100 300

Dans l’image ci-dessous, le module de réponse active Wazuh désactive un compte utilisateur sur un point de terminaison Linux et le réactive automatiquement après 5 minutes.

Actions de sécurité personnalisables

Wazuh offre également de la flexibilité en permettant aux utilisateurs de développer scripts de réponse active personnalisés dans n’importe quel langage de programmation, ce qui leur permet d’adapter les réponses aux besoins uniques de leur organisation. Par exemple, un script Python peut être conçu pour mettre en quarantaine un point de terminaison en modifiant ses paramètres de pare-feu.

Intégration avec des outils de réponse aux incidents tiers

Wazuh s’intègre à divers outils de réponse aux incidents tiers, améliorant ainsi ses capacités et offrant une solution de sécurité plus complète. Cette intégration permet aux organisations de tirer parti des investissements existants dans l’infrastructure de sécurité tout en bénéficiant des fonctionnalités de Wazuh.

Par exemple, l’intégration de Wazuh avec Shuffle, une plateforme d’orchestration, d’automatisation et de réponse en matière de sécurité (SOAR), permet la création de flux de travail automatisés sophistiqués qui rationalisent les processus de réponse aux incidents.

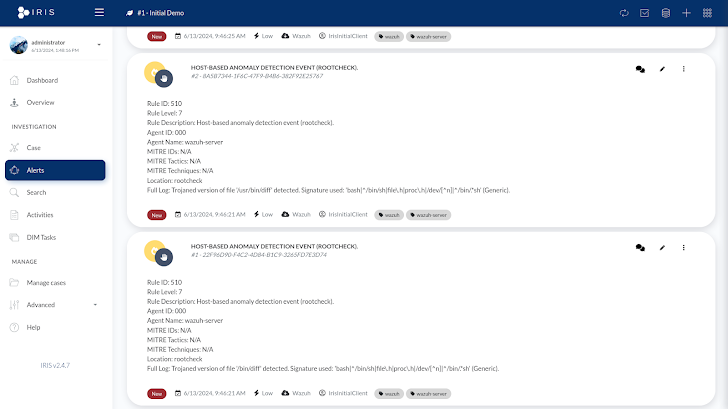

De même, améliorer la réponse aux incidents avec Intégration de Wazuh et DFIR-IRIS fournit une combinaison judicieuse de criminalistique numérique et de réponse aux incidents (DFIR). DFIR-IRIS est un cadre de réponse aux incidents polyvalent qui, une fois intégré à Wazuh, offre des capacités étendues d’investigation et d’atténuation des incidents.

Ces intégrations peuvent faciliter :

- Création automatisée de tickets dans les systèmes de gestion des services informatiques (ITSM).

- Recherches de renseignements sur les menaces orchestrées pour enrichir les données d’alerte.

- Actions de réponse coordonnées sur plusieurs outils de sécurité.

- Flux de travail de reporting et de notification personnalisés.

Par exemple, lorsqu’un e-mail de phishing contenant un lien malveillant est détecté par Wazuh, un ticket d’incident est automatiquement créé dans le système ITSM, l’attribuant à l’équipe concernée pour une attention immédiate. Simultanément, Wazuh interroge une plateforme de renseignement sur les menaces pour enrichir les données d’alerte avec un contexte supplémentaire sur le lien malveillant, comme son origine et les menaces associées. L’outil d’orchestration de la sécurité isole automatiquement le point de terminaison affecté et bloque l’adresse IP malveillante sur tous les périphériques réseau. Des rapports et des notifications personnalisés sont générés et envoyés aux parties concernées, garantissant qu’elles sont informées de l’incident et des mesures prises.

En tirant parti de ces intégrations, les équipes de sécurité peuvent réagir rapidement et efficacement à l’attaque de phishing, en minimisant les dommages potentiels et en empêchant toute propagation ultérieure. Cela améliore la préparation à la réponse aux incidents grâce à des processus rationalisés et automatisés facilités par l’intégration d’outils tiers avec Wazuh.

Conclusion

Il est essentiel d’améliorer la préparation aux incidents pour minimiser l’impact des cyberattaques. Wazuh propose une solution complète pour aider votre organisation à y parvenir grâce à sa visibilité en temps réel, ses capacités de réponse automatisées et sa capacité à s’intégrer à des outils tiers.

En exploitant Wazuh, les équipes de sécurité peuvent gérer les incidents, réduire les temps de réponse et garantir une posture de sécurité robuste. Pour en savoir plus sur Wazuh, consultez notre documentation et rejoignez notre communauté des professionnels.