Des chercheurs en cybersécurité ont découvert un nouveau cheval de Troie bancaire Android appelé BlankBot ciblant les utilisateurs turcs dans le but de voler des informations financières.

« BlankBot dispose d’une gamme de fonctionnalités malveillantes, qui incluent des injections de clients, l’enregistrement de frappe, l’enregistrement d’écran et il communique avec un serveur de contrôle via une connexion WebSocket », Intel 471 dit dans une analyse publiée la semaine dernière.

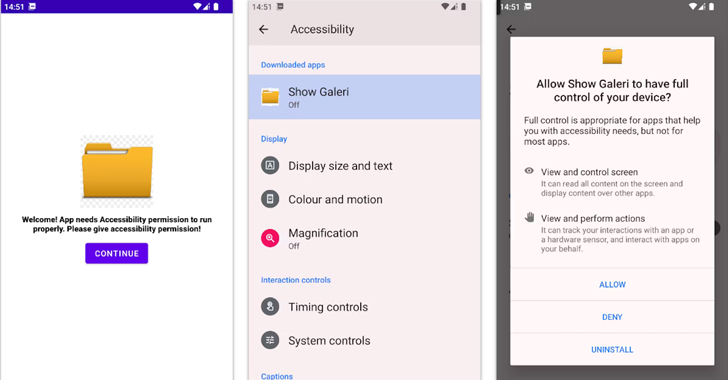

Découvert le 24 juillet 2024, BlankBot serait en cours de développement actif, le malware abusant des autorisations des services d’accessibilité d’Android pour obtenir un contrôle total sur les appareils infectés.

Les noms de certains des fichiers APK malveillants contenant BlankBot sont répertoriés ci-dessous –

- version de l’application.apk (com.abcdefg.w568b)

- version de l’application.apk (com.abcdef.w568b)

- version d’application signée (14).apk (com.whatsapp.chma14)

- application.apk (com.whatsapp.chma14p)

- application.apk (com.whatsapp.w568bp)

- showcuu.apk (com.whatsapp.w568b)

Comme le cheval de Troie Android Mandrake récemment réapparu, BlankBot implémente un installateur de package basé sur une session pour contourner la fonctionnalité de paramètres restreints introduite dans Android 13 pour empêcher les applications téléchargées de demander directement des autorisations dangereuses.

« Le bot demande à la victime d’autoriser l’installation d’applications à partir de sources tierces, puis il récupère le fichier du kit de packages Android (APK) stocké dans le répertoire des ressources de l’application sans cryptage et procède au processus d’installation du package », a déclaré Intel 471.

Le logiciel malveillant est doté d’une large gamme de fonctionnalités permettant d’effectuer l’enregistrement d’écran, l’enregistrement de frappe et d’injecter des superpositions en fonction de commandes spécifiques reçues d’un serveur distant pour récolter les informations d’identification du compte bancaire, les données de paiement et même le modèle utilisé pour déverrouiller l’appareil.

BlankBot est également capable d’intercepter des messages SMS, de désinstaller des applications arbitraires et de collecter des données telles que des listes de contacts et des applications installées. Il utilise en outre l’API des services d’accessibilité pour empêcher l’utilisateur d’accéder aux paramètres de l’appareil ou de lancer des applications antivirus.

« BlankBot est un nouveau cheval de Troie bancaire Android encore en cours de développement, comme en témoignent les multiples variantes de code observées dans différentes applications », a déclaré la société de cybersécurité. « Quoi qu’il en soit, le malware peut effectuer des actions malveillantes une fois qu’il infecte un appareil Android. »

Cette révélation intervient alors que Google a présenté les différentes mesures qu’il prend pour lutter contre l’utilisation par les acteurs malveillants de simulateurs de sites cellulaires comme Stingrays pour injecter des messages SMS directement dans les téléphones Android, une technique de fraude appelée fraude SMS Blaster.

« Cette méthode d’injection de messages contourne entièrement le réseau de l’opérateur, contournant ainsi tous les filtres anti-spam et anti-fraude sophistiqués basés sur le réseau », a déclaré Google. dit« Les SMS Blasters exposent un faux réseau LTE ou 5G qui exécute une seule fonction : rétrograder la connexion de l’utilisateur vers un protocole 2G hérité. »

Les mesures d’atténuation comprennent une option utilisateur permettant de désactiver la 2G au niveau du modem et d’éteindre chiffrements nulscette dernière étant une configuration essentielle pour une fausse station de base afin d’injecter une charge utile SMS.

Début mai, Google a également déclaré qu’il renforçait la sécurité cellulaire en alertant les utilisateurs si leur connexion au réseau cellulaire n’est pas cryptée et si des criminels utilisent des simulateurs de sites cellulaires pour espionner les utilisateurs ou leur envoyer des messages frauduleux par SMS.