Les entreprises de cybersécurité mettent en garde contre une augmentation des abus du service gratuit TryCloudflare de Clouflare pour la diffusion de logiciels malveillants.

L’activité, documentée par les deux eSentire et Point de preuveimplique l’utilisation de TryCloudflare pour créer un tunnel unique qui agit comme un conduit pour relayer le trafic d’un serveur contrôlé par un attaquant vers une machine locale via l’infrastructure de Cloudflare.

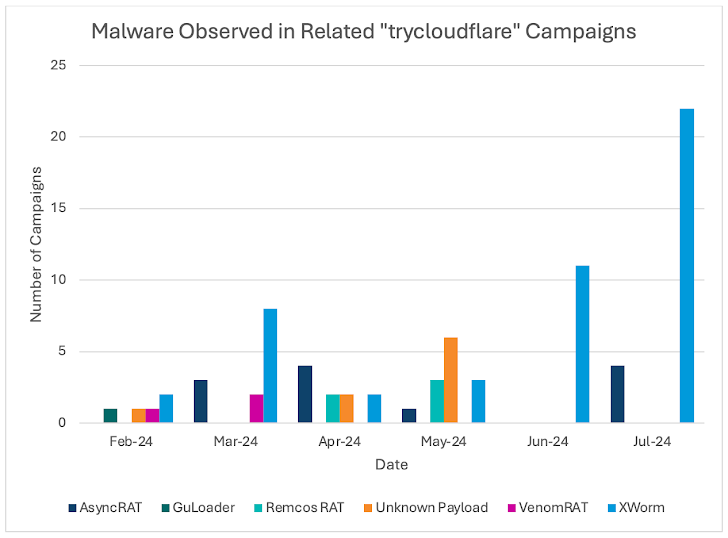

Des chaînes d’attaque tirant parti de cette technique ont été observées, délivrant un cocktail de familles de logiciels malveillants tels que AsyncRAT, GuLoader, PureLogs Stealer, Remcos RAT, Venom RAT et XWorm.

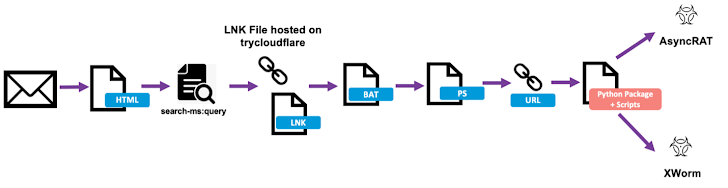

Le vecteur d’accès initial est un e-mail de phishing contenant une archive ZIP, qui comprend un fichier de raccourci URL qui mène le destinataire du message vers un fichier de raccourci Windows hébergé sur un serveur WebDAV proxy TryCloudflare.

Le fichier de raccourci, à son tour, exécute les scripts batch de l’étape suivante chargés de récupérer et d’exécuter des charges utiles Python supplémentaires, tout en affichant simultanément un document PDF leurre hébergé sur le même serveur WebDAV pour maintenir la ruse.

« Ces scripts exécutaient des actions telles que le lancement de PDF leurres, le téléchargement de charges utiles malveillantes supplémentaires et la modification des attributs de fichiers pour éviter la détection », a noté eSentire.

« Un élément clé de leur stratégie consistait à utiliser des appels système directs pour contourner les outils de surveillance de sécurité, à décrypter les couches de shellcode et à déployer l’injection de file d’attente Early Bird APC pour exécuter furtivement du code et échapper efficacement à la détection. »

Selon Proofpoint, les messages d’hameçonnage sont rédigés en anglais, en français, en espagnol et en allemand, et les volumes d’e-mails varient de quelques centaines à plusieurs dizaines de milliers de messages ciblant des organisations du monde entier. Les thèmes abordés couvrent un large éventail de sujets tels que les factures, les demandes de documents, les livraisons de colis et les taxes.

La campagne, bien qu’attribuée à un groupe d’activités connexes, n’a pas été liée à un acteur ou à un groupe de menace spécifique, mais le fournisseur de sécurité de messagerie a estimé qu’elle était motivée par des raisons financières.

L’exploitation de TryCloudflare à des fins malveillantes a été enregistrée pour la première fois l’année dernière, lorsque Sysdig a découvert une campagne de cryptojacking et de proxyjacking baptisée LABRAT qui a utilisé une faille critique désormais corrigée dans GitLab pour infiltrer des cibles et masquer leurs serveurs de commande et de contrôle (C2) à l’aide de tunnels Cloudflare.

De plus, l’utilisation de WebDAV et de Server Message Block (SMB) pour la préparation et la livraison de la charge utile nécessite que les entreprises limitent l’accès aux services de partage de fichiers externes aux seuls serveurs connus et autorisés.

« L’utilisation des tunnels Cloudflare offre aux acteurs de la menace un moyen d’utiliser une infrastructure temporaire pour faire évoluer leurs opérations, offrant ainsi la flexibilité nécessaire pour créer et supprimer des instances en temps opportun », ont déclaré Joe Wise et Selena Larson, chercheurs de Proofpoint.

« Cela complique la tâche des défenseurs et des mesures de sécurité traditionnelles telles que le recours à des listes de blocage statiques. Les instances temporaires de Cloudflare offrent aux attaquants une méthode peu coûteuse pour organiser des attaques avec des scripts d’aide, avec une exposition limitée aux efforts de détection et de suppression. »

Ces résultats surviennent alors que le projet Spamhaus a appelé Cloudflare à revoir ses politiques anti-abus suite à l’exploitation de ses services par des cybercriminels pour masquer des actions malveillantes et améliorer leur sécurité opérationnelle au moyen de ce qu’on appelle les « services vivants de confiance » (LoTS).

Il dit il « observe des malfaiteurs déplaçant leurs domaines, qui sont déjà répertoriés dans la DBL, vers Cloudflare pour dissimuler le backend de leur opération, qu’il s’agisse de domaines spamvertisés, de phishing ou pire. »