Des chercheurs en cybersécurité ont découvert un nouveau cheval de Troie d’accès à distance (RAT) Android appelé BingoMod qui non seulement effectue des transferts d’argent frauduleux à partir des appareils compromis, mais les efface également pour tenter d’effacer les traces du logiciel malveillant.

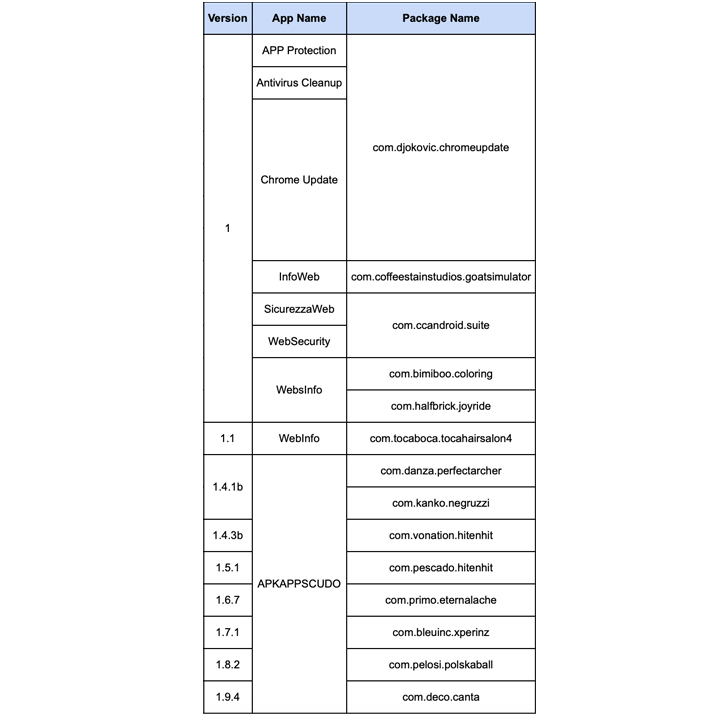

La société italienne de cybersécurité Cleafy, qui a découvert le RAT vers la fin du mois de mai 2024, a déclaré que le malware était en cours de développement. Elle a attribué le cheval de Troie Android à un acteur malveillant probablement roumain en raison de la présence de commentaires en roumain dans le code source associé aux premières versions.

« BingoMod appartient à la génération moderne de logiciels malveillants mobiles RAT, car ses capacités d’accès à distance permettent aux acteurs de la menace (TA) d’effectuer une prise de contrôle de compte (ATO) directement à partir de l’appareil infecté, exploitant ainsi la technique de fraude sur l’appareil (ODF) », ont déclaré les chercheurs Alessandro Strino et Simone Mattia dit.

Il convient de mentionner ici que cette technique a été observée dans d’autres chevaux de Troie bancaires Android, tels que Medusa (alias TangleBot), Copybara et TeaBot (alias Anatsa).

BingoMod, comme BRATA, se distingue également par l’utilisation d’un mécanisme d’autodestruction conçu pour supprimer toute preuve du transfert frauduleux sur l’appareil infecté afin d’entraver l’analyse médico-légale. Bien que cette fonctionnalité soit limitée au stockage externe de l’appareil, on soupçonne que les fonctions d’accès à distance pourraient être utilisées pour lancer une réinitialisation complète des paramètres d’usine.

Certaines des applications identifiées se font passer pour des outils antivirus et une mise à jour pour Google Chrome. Une fois installée, l’application demande à l’utilisateur de lui accorder des autorisations pour accéder aux services d’accessibilité, ce qui lui permet d’initier des actions malveillantes.

Cela comprend l’exécution de la charge utile principale et le verrouillage de l’utilisateur de l’écran principal pour collecter des informations sur l’appareil, qui sont ensuite exfiltrées vers un serveur contrôlé par l’attaquant. Il abuse également de l’API des services d’accessibilité pour voler des informations sensibles affichées à l’écran (par exemple, les informations d’identification et les soldes des comptes bancaires) et s’autoriser à intercepter les messages SMS.

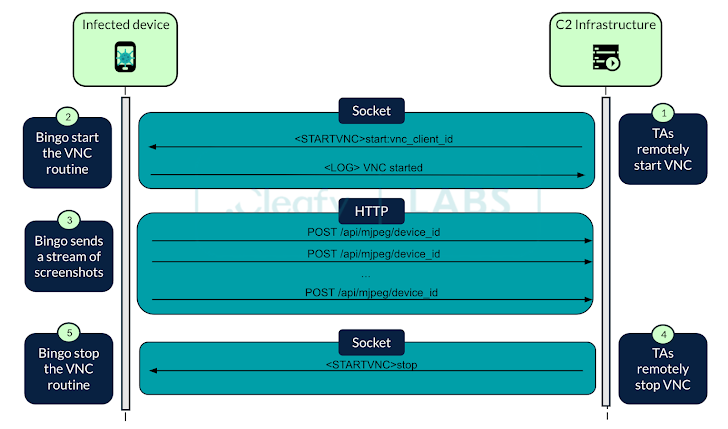

Pour initier des transferts d’argent directement à partir d’appareils compromis, BingoMod établit une connexion basée sur un socket avec l’infrastructure de commande et de contrôle (C2) pour recevoir jusqu’à 40 commandes à distance pour prendre des captures d’écran à l’aide d’Android. API de projection multimédia et interagir avec l’appareil en temps réel.

Cela signifie également que la technique ODF s’appuie sur un opérateur en direct pour effectuer un transfert d’argent allant jusqu’à 15 000 € (~ 16 100 $) par transaction, au lieu de recourir à un système de transfert automatisé (ATS) pour commettre une fraude financière à grande échelle.

Un autre aspect crucial est l’accent mis par l’acteur de la menace sur l’évasion de la détection en utilisant des techniques d’obscurcissement du code et la possibilité de désinstaller des applications arbitraires de l’appareil compromis, ce qui indique que les auteurs de logiciels malveillants privilégient la simplicité aux fonctionnalités avancées.

« En plus du contrôle de l’écran en temps réel, le malware montre des capacités de phishing via des attaques par superposition et de fausses notifications », ont déclaré les chercheurs. « Fait inhabituel, les attaques par superposition ne se déclenchent pas lorsque des applications ciblées spécifiques sont ouvertes, mais sont initiées directement par l’opérateur du malware. »