Plus d’un million de domaines sont susceptibles d’être pris en charge par des acteurs malveillants au moyen de ce que l’on appelle un Canards assis attaque.

Le puissant vecteur d’attaque, qui exploite les faiblesses du système de noms de domaine (DNS), est exploité par plus d’une douzaine d’acteurs cybercriminels liés à la Russie pour détourner furtivement des domaines, selon une analyse conjointe publiée par Infoblox et Éclypse a révélé.

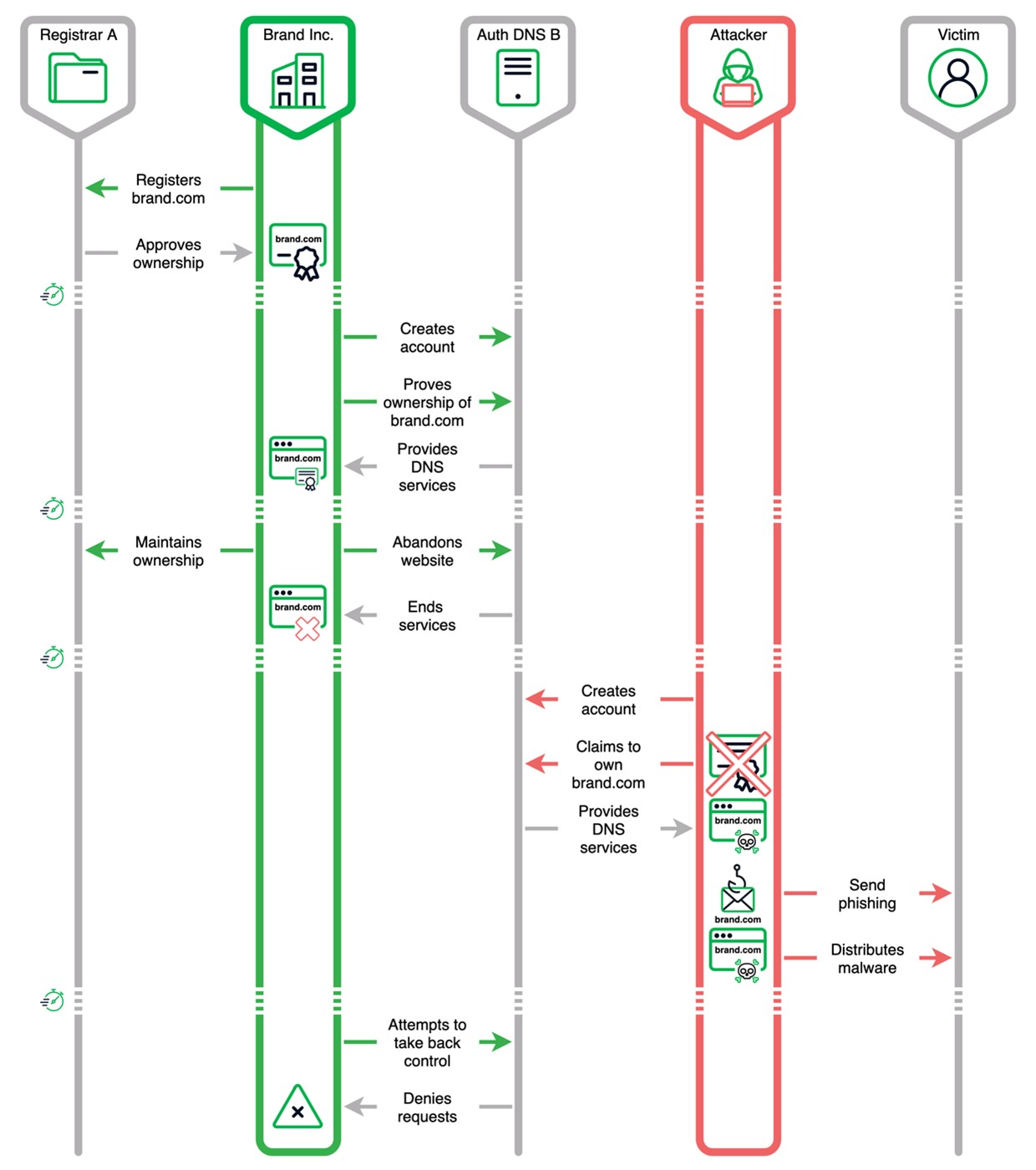

« Dans une attaque Sitting Ducks, l’acteur détourne un domaine actuellement enregistré auprès d’un service DNS ou d’un fournisseur d’hébergement Web faisant autorité sans accéder au compte du véritable propriétaire, ni à l’un ni à l’autre. Fournisseur DNS ou registraire », ont déclaré les chercheurs.

« Sitting Ducks est plus facile à exécuter, a plus de chances de réussir et est plus difficile à détecter que d’autres vecteurs d’attaque de détournement de domaine bien connus, tels que les CNAME suspendus. »

Une fois qu’un domaine a été repris par l’acteur malveillant, il peut être utilisé pour toutes sortes d’activités néfastes, y compris la diffusion de logiciels malveillants et la diffusion de spams, tout en abusant de la confiance associée au propriétaire légitime.

Les détails de la technique d’attaque « pernicieuse » ont été d’abord documenté Le hacker a été découvert par The Hacker Blog en 2016, mais le problème reste largement méconnu et non résolu à ce jour. On estime que plus de 35 000 domaines ont été piratés depuis 2018.

« C’est un mystère pour nous », a déclaré à The Hacker News le Dr Renee Burton, vice-présidente du renseignement sur les menaces chez Infoblox. « Nous recevons fréquemment des questions de clients potentiels, par exemple sur les attaques CNAME qui sont également un détournement de dossiers oubliés, mais nous n’avons jamais reçu de question sur un détournement de Sitting Ducks. »

Le problème est la configuration incorrecte du registraire de domaine et du fournisseur DNS faisant autorité, associée au fait que le serveur de noms est incapable de répondre de manière autoritaire pour un domaine qu’il est censé servir (c’est-à-dire, délégation boiteuse).

Cela nécessite également que le fournisseur DNS faisant autorité soit exploitable, ce qui permet à l’attaquant de revendiquer la propriété du domaine auprès du fournisseur DNS faisant autorité délégué sans avoir accès au compte du propriétaire valide auprès du registraire de domaine.

Dans un tel scénario, si le service DNS faisant autorité pour le domaine expire, l’acteur malveillant pourrait créer un compte auprès du fournisseur et revendiquer la propriété du domaine, se faisant ainsi passer pour la marque derrière le domaine pour distribuer des logiciels malveillants.

« Il existe de nombreuses variantes [of Sitting Ducks]y compris lorsqu’un domaine a été enregistré, délégué, mais pas configuré chez le fournisseur », a déclaré Burton.

L’attaque Sitting Ducks a été utilisée comme arme par différents acteurs de la menace, les domaines volés étant utilisés pour alimenter plusieurs systèmes de distribution de trafic (TDS) tels que 404 TDS (alias Vacant Viper) et VexTrio Viper. Elle a également été exploitée pour propager Canulars d’alerte à la bombe et escroqueries par sextorsion.

« Les organisations devraient vérifier les domaines qu’elles possèdent pour voir si certains sont boiteux et elles devraient utiliser des fournisseurs DNS qui offrent une protection contre les Sitting Ducks », a déclaré Burton.