Dans un autre signe que les acteurs malveillants sont toujours à la recherche de nouvelles façons d’inciter les utilisateurs à télécharger des logiciels malveillants, il est apparu que la plateforme de questions-réponses (Q&A) connue sous le nom de Stack Exchange a été utilisée de manière abusive pour diriger des développeurs sans méfiance vers de faux packages Python capables de vider leurs portefeuilles de crypto-monnaie.

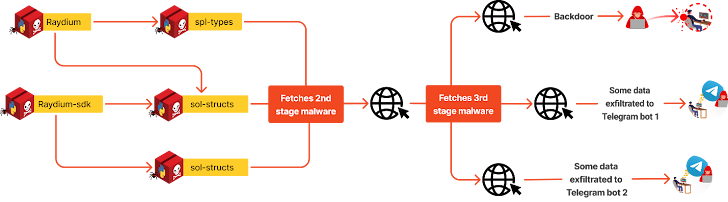

« Une fois installé, ce code s’exécuterait automatiquement, déclenchant une chaîne d’événements conçue pour compromettre et contrôler les systèmes de la victime, tout en exfiltrant ses données et en vidant ses portefeuilles de crypto-monnaies », ont déclaré les chercheurs de Checkmarx Yehuda Gelb et Tzachi Zornstain dans un communiqué. rapport partagé avec The Hacker News.

La campagne, qui a débuté le 25 juin 2024, visait spécifiquement les utilisateurs de cryptomonnaies impliqués dans Raydium et Solana. La liste des packages malveillants découverts dans le cadre de l’activité est répertoriée ci-dessous –

Les packages ont été téléchargés collectivement 2 082 fois. Ils ne sont plus disponibles au téléchargement à partir du référentiel Python Package Index (PyPI).

Le logiciel malveillant dissimulé dans le package servait de véritable voleur d’informations, jetant un large filet de données, notamment des mots de passe de navigateur Web, des cookies et des informations de carte de crédit, des portefeuilles de crypto-monnaie et des informations associées à des applications de messagerie comme Telegram, Signal et Session.

Il intègre également des fonctionnalités permettant de capturer des captures d’écran du système et de rechercher des fichiers contenant des codes de récupération GitHub et des clés BitLocker. Les informations collectées ont ensuite été compressées et exfiltrées vers deux robots Telegram différents gérés par l’acteur malveillant.

Par ailleurs, un composant de porte dérobée présent dans le logiciel malveillant a accordé à l’attaquant un accès à distance persistant aux machines des victimes, permettant ainsi de potentiels exploits futurs et des compromissions à long terme.

La chaîne d’attaque s’étend sur plusieurs étapes, le package « raydium » répertoriant « spl-types » comme dépendance dans le but de dissimuler le comportement malveillant et de donner aux utilisateurs l’impression qu’il était légitime.

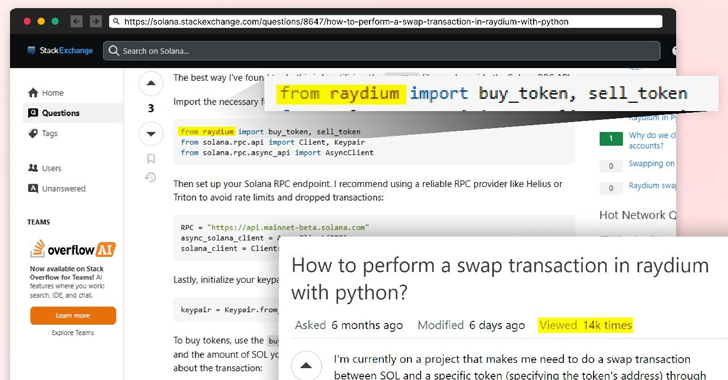

Un aspect notable de la campagne est l’utilisation de Stack Exchange comme vecteur pour favoriser l’adoption en publiant des réponses apparemment utiles faisant référence au package en question. questions de développeur lié à l’exécution de transactions d’échange dans Raydium à l’aide de Python.

« En choisissant un fil de discussion à forte visibilité – recueillant des milliers de vues – l’attaquant a maximisé sa portée potentielle », ont déclaré les chercheurs, ajoutant qu’il a agi ainsi pour « donner de la crédibilité à ce package et assurer son adoption généralisée ».

Bien que la réponse n’existe plus sur Stack Exchange, The Hacker News a trouvé des références à « raydium » dans un autre Question sans réponse publié sur le site de questions-réponses daté du 9 juillet 2024 : « J’ai lutté pendant des nuits pour obtenir un swap sur le réseau Solana fonctionnant dans Python 3.10.2 installé Solana, Solders et Raydium mais je n’arrive pas à le faire fonctionner », a déclaré un utilisateur.

Les références à « raydium-sdk » ont également fait surface dans un article intitulé « Comment acheter et vendre des jetons sur Raydium en utilisant Python : un guide Solana étape par étape » qui a été partagé par un utilisateur nommé SolanaScribe sur la plateforme de publication sociale Medium le 29 juin 2024.

On ne sait pas encore exactement quand les paquets ont été supprimés de PyPI, car deux autres utilisateurs ont répondu au message Medium demandant de l’aide à l’auteur pour installer « raydium-sdk » il y a à peine six jours. Checkmarx a déclaré à The Hacker News que le message n’était pas l’œuvre de l’acteur de la menace.

Ce n’est pas la première fois que des acteurs malveillants ont recours à une telle méthode de diffusion de malwares. Début mai, Sonatype a révélé comment un package nommé pytoileur a été promu via un autre service de questions-réponses appelé Stack Overflow pour faciliter le vol de cryptomonnaie.

Au contraire, cette évolution prouve que les attaquants exploitent la confiance dans ces plateformes communautaires pour diffuser des logiciels malveillants, ce qui conduit à des attaques à grande échelle sur la chaîne d’approvisionnement.

« Un seul développeur compromis peut introduire par inadvertance des vulnérabilités dans l’écosystème logiciel d’une entreprise entière, affectant potentiellement l’ensemble du réseau de l’entreprise », ont déclaré les chercheurs. « Cette attaque sert de signal d’alarme pour les particuliers et les organisations, qui doivent réévaluer leurs stratégies de sécurité. »

Le développement intervient alors que Fortinet FortiGuard Labs a détaillé un package PyPI malveillant appelé zlibxjson qui contenait des fonctionnalités pour voler des informations sensibles, telles que des jetons Discord, des cookies enregistrés dans Google Chrome, Mozilla Firefox, Brave et Opera, et des mots de passe stockés dans les navigateurs. La bibliothèque a attiré un total de 602 téléchargements avant qu’il ne soit retiré de PyPI.

« Ces actions peuvent conduire à un accès non autorisé aux comptes utilisateurs et à l’exfiltration de données personnelles, classant clairement le logiciel comme malveillant », a déclaré la chercheuse en sécurité Jenna Wang. dit.