Une nouvelle itération d’un logiciel espion Android sophistiqué appelé Mandragore a été découvert dans cinq applications disponibles en téléchargement sur le Google Play Store et est resté indétecté pendant deux ans.

Les applications ont attiré plus de 32 000 installations avant d’être retirées de la boutique d’applications, a indiqué Kaspersky dans un communiqué publié lundi. La majorité des téléchargements provenaient du Canada, d’Allemagne, d’Italie, du Mexique, d’Espagne, du Pérou et du Royaume-Uni.

« Les nouveaux échantillons comprenaient de nouvelles couches de techniques d’obscurcissement et d’évasion, telles que le déplacement de fonctionnalités malveillantes vers des bibliothèques natives obscurcies, l’utilisation de l’épinglage de certificats pour les communications C2 et l’exécution d’un large éventail de tests pour vérifier si Mandrake fonctionnait sur un appareil rooté ou dans un environnement émulé », ont déclaré les chercheurs Tatyana Shishkova et Igor Golovin. dit.

Mandragore était premier documenté par le fournisseur roumain de cybersécurité Bitdefender en mai 2020, décrivant son approche délibérée pour infecter une poignée d’appareils tout en réussissant à se cacher dans l’ombre depuis 2016.

Les variantes mises à jour se caractérisent par l’utilisation de OLLVM pour dissimuler la fonctionnalité principale, tout en intégrant un éventail de techniques d’évasion de sandbox et d’anti-analyse pour empêcher l’exécution du code dans des environnements exploités par des analystes de logiciels malveillants.

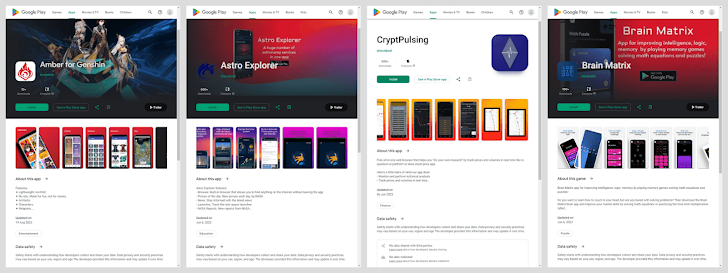

La liste des applications contenant Mandrake est ci-dessous –

- AirFS (com.airft.ftrnsfr)

- Ambre (com.shrp.sght)

- Astro Explorer (com.astro.dscvr)

- Matrice cérébrale (com.brnmth.mtrx)

- CryptoPulsing (com.cryptopulsing.browser)

Le pack d’applications se décompose en trois étapes : un dropper qui lance un chargeur chargé d’exécuter le composant principal du malware après l’avoir téléchargé et décrypté à partir d’un serveur de commande et de contrôle (C2).

La charge utile de la deuxième étape est également capable de collecter des informations sur l’état de connectivité de l’appareil, les applications installées, le pourcentage de batterie, l’adresse IP externe et la version actuelle de Google Play. En outre, il peut effacer le module principal et demander des autorisations pour dessiner des superpositions et s’exécuter en arrière-plan.

La troisième étape prend en charge des commandes supplémentaires pour charger une URL spécifique dans une WebView et lancer une session de partage d’écran à distance ainsi que pour enregistrer l’écran de l’appareil dans le but de voler les informations d’identification des victimes et de diffuser davantage de logiciels malveillants.

« Android 13 a introduit la fonctionnalité « Paramètres restreints », qui interdit aux applications téléchargées de demander directement des autorisations dangereuses », ont déclaré les chercheurs. « Pour contourner cette fonctionnalité, Mandrake traite l’installation avec un « basé sur la session‘ installateur de paquets. »

L’entreprise de sécurité russe a décrit Mandrake comme un exemple de menace en constante évolution qui affine constamment son savoir-faire pour contourner les mécanismes de défense et échapper à la détection.

« Cela met en évidence les formidables compétences des acteurs de la menace, et également le fait que des contrôles plus stricts pour les applications avant leur publication sur les marchés ne se traduisent que par des menaces plus sophistiquées et plus difficiles à détecter qui se faufilent dans les marchés d’applications officiels », a-t-il déclaré.

Contacté par The Hacker News, Google a déclaré qu’il renforçait continuellement les défenses de Google Play Protect à mesure que de nouvelles applications malveillantes étaient signalées et qu’il améliorait ses capacités pour inclure la détection des menaces en direct afin de lutter contre les techniques d’obfuscation et d’anti-évasion.

« Les utilisateurs d’Android sont automatiquement protégés contre les versions connues de ce malware par Google Play Protect, qui est activé par défaut sur les appareils Android équipés des services Google Play », a déclaré un porte-parole de Google. « Google Play Protect peut avertir les utilisateurs ou bloquer les applications connues pour présenter un comportement malveillant, même lorsque ces applications proviennent de sources extérieures à Play. »