L’acteur de menace étatique connu sous le nom de SideWinder a été attribué à une nouvelle campagne de cyberespionnage ciblant les ports et les installations maritimes de l’océan Indien et de la mer Méditerranée.

L’équipe de recherche et de renseignement de BlackBerry, qui découvert L’activité, a déclaré que les cibles de la campagne d’hameçonnage ciblé incluent des pays comme le Pakistan, l’Égypte, le Sri Lanka, le Bangladesh, le Myanmar, le Népal et les Maldives.

SideWinder, également connu sous les noms d’APT-C-17, Baby Elephant, Hardcore Nationalist, Rattlesnake et Razor Tiger, est considéré comme affilié à l’Inde. Il est opérationnel depuis 2012 et utilise souvent le spear-phishing comme vecteur pour diffuser des charges utiles malveillantes qui déclenchent les chaînes d’attaque.

« SideWinder utilise des techniques d’hameçonnage par courrier électronique, d’exploitation de documents et de chargement latéral de DLL pour tenter d’éviter la détection et de délivrer des implants ciblés », a déclaré la société canadienne de cybersécurité dans une analyse publiée la semaine dernière.

La dernière série d’attaques utilise des leurres liés au harcèlement sexuel, au licenciement d’employés et aux réductions de salaire afin d’impacter négativement l’état émotionnel des destinataires et de les inciter à ouvrir des documents Microsoft Word piégés.

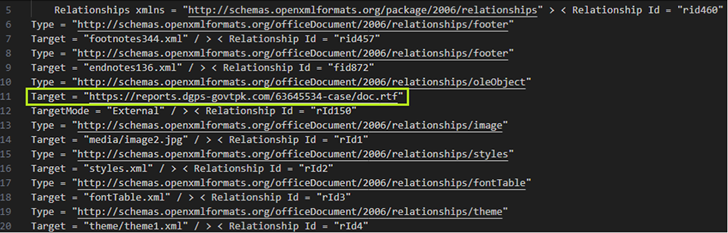

Une fois le fichier leurre ouvert, il exploite une faille de sécurité connue (CVE-2017-0199) pour établir un contact avec un domaine malveillant qui se fait passer pour la Direction générale des ports et de la navigation du Pakistan (« reports.dgps-govtpk »).[.]com ») pour récupérer un fichier RTF.

Le document RTF, à son tour, télécharge un document qui exploite CVE-2017-11882, une autre vulnérabilité de sécurité vieille de plusieurs années dans l’éditeur d’équations de Microsoft Office, dans le but d’exécuter le shellcode responsable du lancement du code JavaScript, mais seulement après s’être assuré que le système compromis est légitime et présente un intérêt pour l’acteur de la menace.

On ne sait pas encore ce qui est transmis par le biais du malware JavaScript, bien que l’objectif final soit probablement la collecte de renseignements basés sur des campagnes antérieures montées par SideWinder.

« L’attaquant SideWinder continue d’améliorer son infrastructure pour cibler ses victimes dans de nouvelles régions », a déclaré BlackBerry. « L’évolution constante de son infrastructure réseau et de ses charges utiles de diffusion laisse penser que SideWinder poursuivra ses attaques dans un avenir proche. »