L’équipe d’intervention d’urgence informatique d’Ukraine (CERT-UA) a alerté d’une campagne de spear-phishing ciblant une institution de recherche scientifique du pays avec des logiciels malveillants connus sous le nom de HATVIBE et CHERRYSPY.

L’agence attribué l’attaque contre un acteur de menace qu’elle suit sous le nom d’UAC-0063, qui a déjà été observé ciblant diverses entités gouvernementales pour recueillir des informations sensibles à l’aide d’enregistreurs de frappe et de portes dérobées.

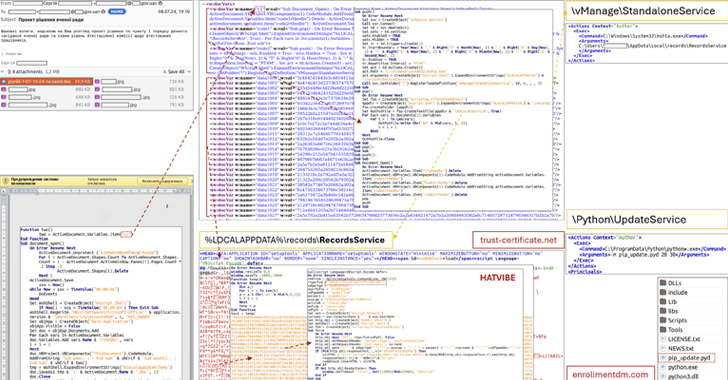

L’attaque se caractérise par l’utilisation d’un compte de messagerie compromis appartenant à un employé de l’organisation pour envoyer des messages de phishing à des « dizaines » de destinataires contenant une pièce jointe Microsoft Word (DOCX) contenant une macro.

L’ouverture du document et l’activation des macros entraînent l’exécution d’une application HTML codée (HTA) nommée HATVIBE, qui configure la persistance sur l’hôte à l’aide d’une tâche planifiée et ouvre la voie à une porte dérobée Python nommée CHERRYSPY, capable d’exécuter des commandes émises par un serveur distant.

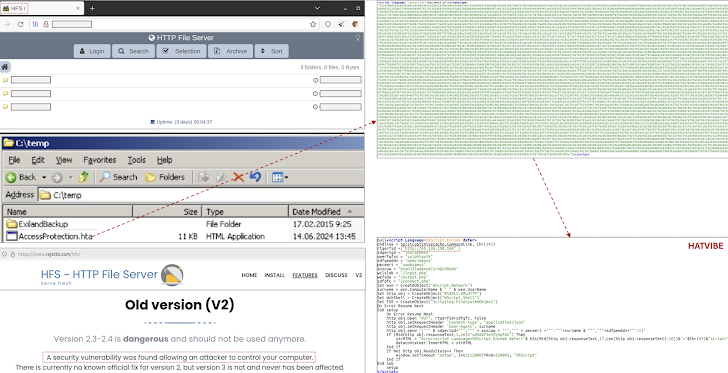

Le CERT-UA a déclaré avoir détecté « de nombreux cas » d’infections HATVIBE qui exploitent une faille de sécurité connue dans le serveur de fichiers HTTP (CVE-2024-23692, score CVSS : 9,8) pour l’accès initial.

L’UAC-0063 a été associé avec une confiance modérée à un groupe étatique lié à la Russie surnommé APT28. APT28, également appelé BlueDelta, Fancy Bear, Forest Blizzard, FROZENLAKE, Iron Twilight, ITG05, Pawn Storm, Sednit, Sofacy et TA422, est affilié à l’unité de renseignement militaire stratégique de la Russie, le GRU.

Le développement intervient alors que CERT-UA détaillé une autre campagne de phishing ciblant les entreprises de défense ukrainiennes avec des fichiers PDF piégés intégrant un lien qui, une fois cliqué, télécharge un exécutable (alias GLUEEGG), qui est responsable du décryptage et de l’exécution d’un chargeur basé sur Lua appelé DROPCLUE.

DROPCLUE est conçu pour ouvrir un faux document à la victime, tout en téléchargeant secrètement un programme de bureau à distance légitime appelé Atera Agent à l’aide de l’utilitaire curl. L’attaque a été liée à un cluster suivi sous le nom UAC-0180.