Des chercheurs en cybersécurité ont mis en lumière un module publicitaire qui prétend bloquer les publicités et les sites Web malveillants, tout en déchargeant furtivement un composant de pilote de noyau qui donne aux attaquants la possibilité d’exécuter du code arbitraire avec des autorisations élevées sur les hôtes Windows.

Le malware, baptisé HotPage, tire son nom du programme d’installation éponyme (« HotPage.exe »), selon de nouvelles découvertes d’ESET.

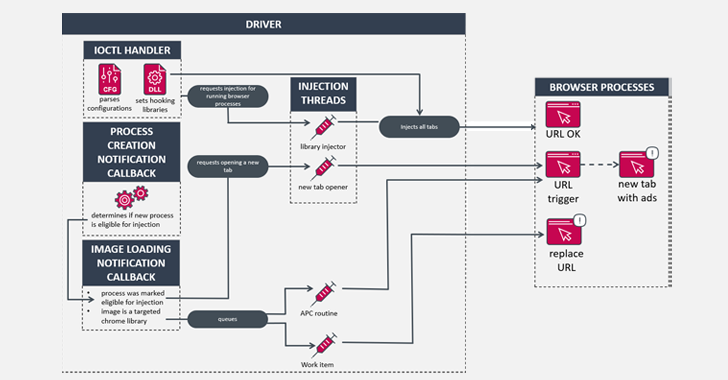

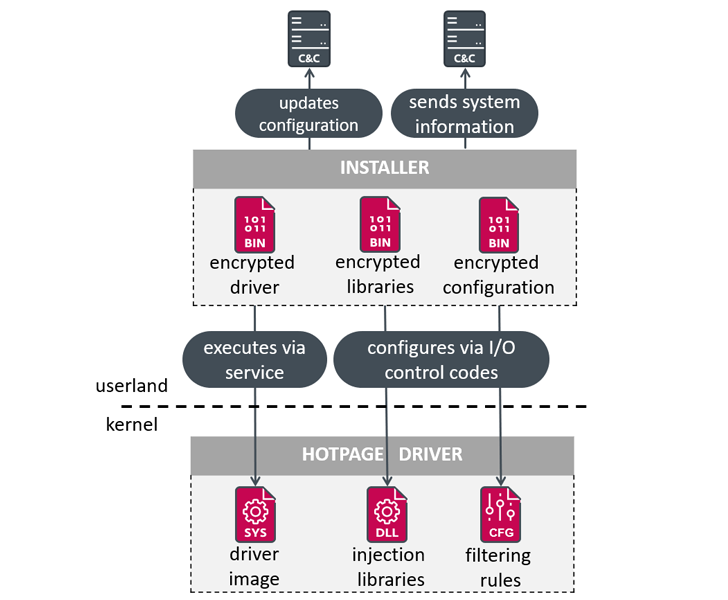

Le programme d’installation «déploie un pilote capable d’injecter du code dans des processus distants et deux bibliothèques capables d’intercepter et de falsifier le trafic réseau des navigateurs», explique Romain Dumont, chercheur chez ESET. dit dans une analyse technique publiée aujourd’hui.

« Le logiciel malveillant peut modifier ou remplacer le contenu d’une page demandée, rediriger l’utilisateur vers une autre page ou ouvrir une nouvelle page dans un nouvel onglet en fonction de certaines conditions. »

En plus d’exploiter ses capacités d’interception du trafic et de filtrage du navigateur pour afficher des publicités liées au jeu, il est conçu pour collecter et exfiltrer les informations système vers un serveur distant associé à une société chinoise nommée Hubei Dunwang Network Technology Co., Ltd (湖北盾网网络科技有限公司).

Cela est réalisé au moyen d’un pilote, dont l’objectif principal est d’injecter les bibliothèques dans les applications de navigateur et de modifier leur flux d’exécution pour changer l’URL à laquelle on accède ou garantir que la page d’accueil de la nouvelle instance de navigateur Web est redirigée vers une URL particulière spécifiée dans une configuration.

Ce n’est pas tout. L’absence de listes de contrôle d’accès (ACL) pour le pilote signifiait qu’un attaquant avec un compte non privilégié pouvait l’exploiter pour obtenir des privilèges élevés et exécuter du code en tant que compte NT AUTHORITYSystem.

« Ce composant du noyau laisse involontairement la porte ouverte à d’autres menaces pour exécuter du code au niveau de privilège le plus élevé disponible dans le système d’exploitation Windows : le compte système », a déclaré Dumont. « En raison de restrictions d’accès inappropriées à ce composant du noyau, n’importe quel processus peut communiquer avec lui et exploiter sa capacité d’injection de code pour cibler n’importe quel processus non protégé. »

Bien que la méthode exacte par laquelle le programme d’installation est distribué ne soit pas connue, les preuves recueillies par la société de cybersécurité slovaque montrent qu’il a été présenté comme une solution de sécurité pour les cybercafés destinée à améliorer l’expérience de navigation des utilisateurs en arrêtant les publicités.

Le pilote intégré est remarquable par le fait qu’il est signé par Microsoft. On pense que la société chinoise a utilisé le logiciel de Microsoft exigences relatives à la signature du code du conducteur et a réussi à obtenir un certificat de vérification étendue (EV). Il a été supprimé de la Catalogue Windows Server à compter du 1er mai 2024.

Les pilotes en mode noyau doivent être signés numériquement pour être chargés par le système d’exploitation Windows, une couche de défense importante érigée par Microsoft pour se protéger contre les pilotes malveillants qui pourraient être utilisés pour subvertir les contrôles de sécurité et interférer avec les processus système.

Cela dit, Cisco Talos a révélé en juillet dernier comment des acteurs malveillants de langue maternelle chinoise exploitent une faille dans la politique de Microsoft Windows pour falsifier des signatures sur les pilotes en mode noyau.

« L’analyse de ce malware d’apparence plutôt générique a prouvé, une fois de plus, que les développeurs de logiciels publicitaires sont toujours prêts à faire un effort supplémentaire pour atteindre leurs objectifs », a déclaré Dumont.

« Non seulement ils ont développé un composant de noyau avec un large ensemble de techniques pour manipuler les processus, mais ils ont également satisfait aux exigences imposées par Microsoft pour obtenir un certificat de signature de code pour leur composant pilote. »