Un acteur de menace lié à la Chine appelé APT17 a été observé ciblant des entreprises et des entités gouvernementales italiennes en utilisant une variante d’un malware connu appelé 9002 RAT.

Les deux attaques ciblées ont eu lieu les 24 juin et 2 juillet 2024, a déclaré la société italienne de cybersécurité TG Soft dans une analyse publiée la semaine dernière.

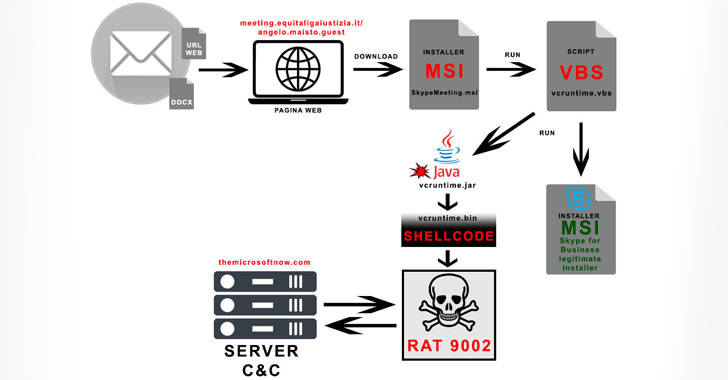

« La première campagne du 24 juin 2024 utilisait un document Office, tandis que la deuxième campagne contenait un lien », a indiqué l’entreprise. noté« Les deux campagnes invitaient la victime à installer un package Skype Entreprise à partir d’un lien d’un domaine de type gouvernemental italien pour transmettre une variante du RAT 9002. »

APT17 a été documenté pour la première fois par Mandiant (alors FireEye), propriété de Google, en 2013 dans le cadre d’opérations de cyberespionnage appelées Chien adjoint et Hydre éphémère qui a exploité des failles zero-day dans Internet Explorer de Microsoft pour pirater des cibles d’intérêt.

Il est également connu sous les surnoms d’Aurora Panda, Bronze Keystone, Dogfish, Elderwood, Helium, Hidden Lynx et TEMP.Avengers, l’adversaire partageant un certain niveau de chevauchement d’outils avec un autre acteur de menace surnommé Webworm.

9002 RATalias Hydraq et McRAT, est devenu célèbre en tant que arme cybernétique de choix dans l’opération Aurora qui distingué Google et d’autres grandes entreprises en 2009. Il a également été utilisé par la suite dans une autre campagne de 2013 intitulée Boutique du soleil dans lequel les attaquants ont injecté des redirections malveillantes dans plusieurs sites Web.

Les dernières chaînes d’attaque impliquent l’utilisation de leurres de spear-phishing pour inciter les destinataires à cliquer sur un lien qui les invite à télécharger un programme d’installation MSI pour Skype Entreprise (« SkypeMeeting.msi »).

Le lancement du package MSI déclenche l’exécution d’un fichier d’archive Java (JAR) via un script Visual Basic (VBS), tout en installant le logiciel de chat légitime sur le système Windows. L’application Java, à son tour, décrypte et exécute le shellcode responsable du lancement de 9002 RAT.

UN cheval de Troie modulaire9002 RAT est doté de fonctionnalités permettant de surveiller le trafic réseau, de capturer des captures d’écran, d’énumérer les fichiers, de gérer les processus et d’exécuter des commandes supplémentaires reçues d’un serveur distant pour faciliter la découverte du réseau, entre autres.

« Le malware semble également être constamment mis à jour avec des variantes sans disque », a déclaré TG Soft. « Il est composé de divers modules qui sont activés selon les besoins du cyberacteur afin de réduire le risque d’interception. »