Des détails ont émergé à propos d’une « opération massive de fraude publicitaire » qui exploite des centaines d’applications sur le Google Play Store pour effectuer une multitude d’activités néfastes.

La campagne a été baptisée « nom de code » Confettis – le mot russe pour Bonbon – en raison de son utilisation abusive d’un kit de développement logiciel de publicité mobile (SDK) associé à un réseau publicitaire basé en Russie appelé CaramelAds.

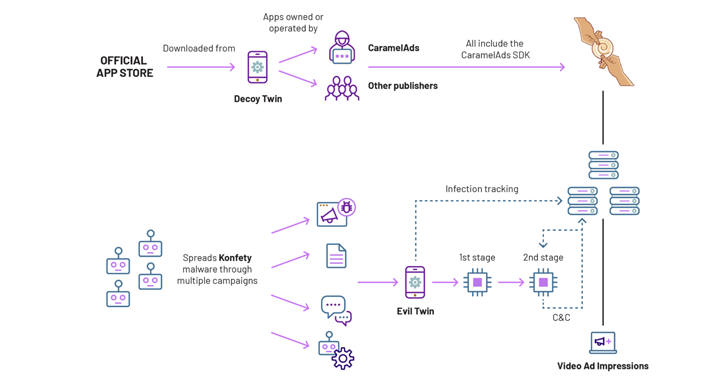

« Konfety représente une nouvelle forme de fraude et d’obfuscation, dans laquelle les acteurs de la menace exploitent des versions « jumelles maléfiques » d’applications « jumelles leurres » disponibles sur les principales places de marché », a déclaré l’équipe de renseignement sur les menaces Satori de HUMAN dans un rapport technique partagé avec The Hacker News.

Alors que les applications leurres, au nombre de plus de 250 au total, sont inoffensives et distribuées via le Google Play Store, leurs « jumeaux maléfiques » respectifs sont diffusés via une campagne de malvertising conçue pour faciliter la fraude publicitaire, surveiller les recherches sur le Web, installer des extensions de navigateur et charger du code de fichiers APK sur les appareils des utilisateurs.

L’aspect le plus inhabituel de la campagne est que le jumeau maléfique se fait passer pour le jumeau leurre en usurpant l’identifiant de l’application et l’identifiant de l’éditeur publicitaire de ce dernier pour diffuser des publicités. Les applications leurre et jumelle maléfique fonctionnent sur la même infrastructure, ce qui permet aux acteurs malveillants d’étendre leurs opérations de manière exponentielle selon les besoins.

Cela étant dit, non seulement les applications leurres se comportent normalement, mais la majorité d’entre elles n’affichent même pas de publicités. Elles intègrent également un avis de consentement au RGPD.

« Ce mécanisme de « leurre/jumeau maléfique » pour l’obfuscation est une nouvelle façon pour les acteurs malveillants de présenter le trafic frauduleux comme légitime », ont déclaré les chercheurs de HUMAN. « À son apogée, le volume programmatique lié à Konfety a atteint 10 milliards de requêtes par jour. »

En d’autres termes, Konfety exploite les capacités de rendu publicitaire du SDK pour commettre une fraude publicitaire en rendant beaucoup plus difficile la distinction entre le trafic malveillant et le trafic légitime.

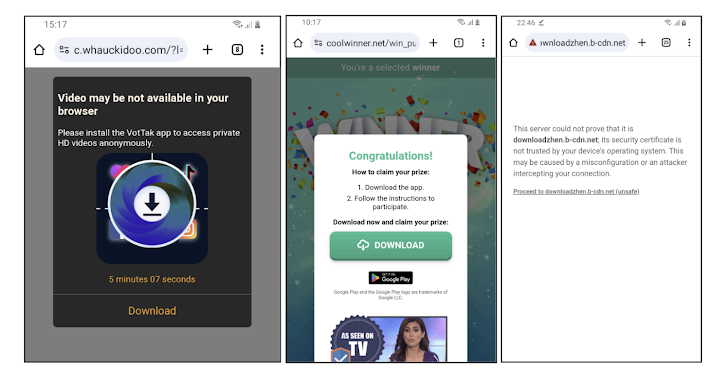

Les applications jumelles maléfiques Konfety seraient propagées via une campagne de malvertising faisant la promotion de mods APK et d’autres logiciels comme Letasoft Sound Booster, avec les URL piégées hébergées sur des domaines contrôlés par des attaquants, des sites WordPress compromis et d’autres plateformes qui permettent le téléchargement de contenu, notamment Docker Hub, Facebook, Google Sites et OpenSea.

Les utilisateurs qui finissent par cliquer sur ces URL sont redirigés vers un domaine qui les incite à télécharger l’application malveillante Evil Twin, qui, à son tour, agit comme un dropper pour une première étape décryptée à partir des ressources du fichier APK et utilisée pour configurer les communications de commande et de contrôle (C2).

L’étape initiale tente en outre de masquer l’icône de l’application sur l’écran d’accueil de l’appareil et exécute une charge utile DEX de deuxième étape qui effectue une fraude en diffusant des publicités vidéo hors contexte et en plein écran lorsque l’utilisateur est sur son écran d’accueil ou utilise une autre application.

« Le cœur de l’opération Konfety réside dans les applications jumelles maléfiques », ont déclaré les chercheurs. « Ces applications imitent leurs applications jumelles leurres correspondantes en copiant leurs identifiants d’application/de package et leurs identifiants d’éditeur à partir des applications jumelles leurres. »

« Le trafic réseau dérivé des applications jumelles maléfiques est fonctionnellement identique au trafic réseau dérivé des applications jumelles leurres ; les impressions publicitaires rendues par les jumelles maléfiques utilisent le nom du package des jumelles leurres dans la requête. »

D’autres capacités du malware incluent l’utilisation du SDK CaramelAds comme arme pour visiter des sites Web à l’aide du navigateur Web par défaut, l’incitation des utilisateurs en leur envoyant des notifications les invitant à cliquer sur les faux liens ou le chargement latéral de versions modifiées d’autres SDK publicitaires.

Ce n’est pas tout. Les utilisateurs qui installent les applications Evil Twins sont invités à ajouter un widget de barre d’outils de recherche à l’écran d’accueil de l’appareil, qui surveille subrepticement leurs recherches en envoyant les données à des domaines nommés vptrackme[.]com et vous recherchez[.]com.

« Les acteurs malveillants comprennent que l’hébergement d’applications malveillantes sur les stores n’est pas une technique stable et trouvent des moyens créatifs et astucieux pour échapper à la détection et commettre des fraudes durables à long terme », concluent les chercheurs. « Les acteurs qui créent des sociétés de SDK de médiation et diffusent le SDK pour abuser des éditeurs de haute qualité sont une technique en pleine croissance. »