Des chercheurs en cybersécurité ont déclaré avoir découvert un jeton GitHub divulgué accidentellement qui aurait pu accorder un accès élevé aux référentiels GitHub du langage Python, Python Package Index (PyPI) et aux référentiels Python Software Foundation (PSF).

JFrog, qui a découvert le jeton d’accès personnel GitHub, a déclaré que le secret avait été divulgué dans un conteneur Docker public hébergé sur Docker Hub.

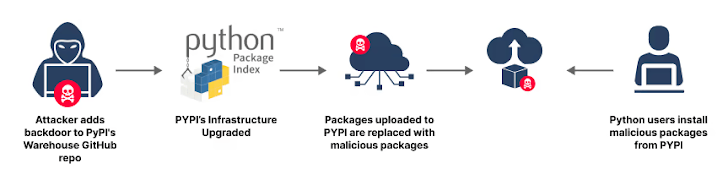

« Ce cas était exceptionnel car il est difficile de surestimer les conséquences potentielles s’il tombait entre de mauvaises mains – on pourrait soi-disant injecter du code malveillant dans les packages PyPI (imaginez remplacer tous les packages Python par des packages malveillants), et même dans le langage Python lui-même », a déclaré la société de sécurité de la chaîne d’approvisionnement de logiciels. dit.

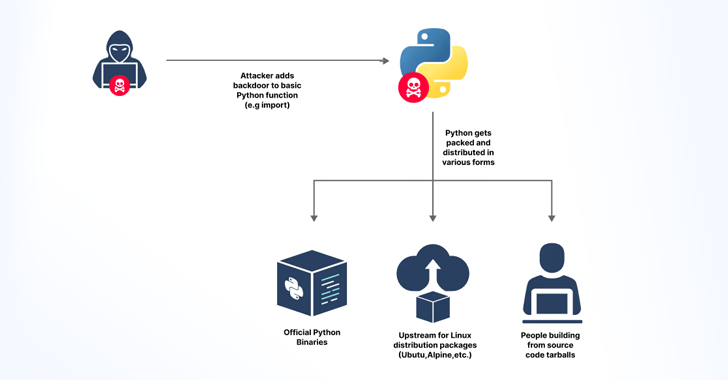

Un attaquant aurait pu hypothétiquement utiliser son accès administrateur pour orchestrer une attaque de chaîne d’approvisionnement à grande échelle en empoisonnant le code source associé au cœur du langage de programmation Python ou au gestionnaire de packages PyPI.

JFrog a noté que le jeton d’authentification a été trouvé à l’intérieur d’un conteneur Docker, dans un fichier Python compilé (« build.cpython-311.pyc ») qui n’a pas été nettoyé par inadvertance.

Suite à une divulgation responsable le 28 juin 2024, le jeton – qui a été émis pour le compte GitHub lié à l’administrateur PyPI Ee Durbin – a été immédiatement révoqué. Il n’existe aucune preuve que le secret ait été exploité dans la nature.

PyPI a déclaré que le jeton avait été émis avant le 3 mars 2023 et que la date exacte est inconnue en raison du fait que les journaux de sécurité ne sont pas disponibles au-delà de 90 jours.

« Lors du développement local de cabotage-app5, en travaillant sur la partie build de la base de code, je me heurtais constamment aux limites de débit de l’API GitHub », a déclaré Durbin. expliqué.

« Ces limites de débit s’appliquent à l’accès anonyme. Alors qu’en production, le système est configuré comme une application GitHub, j’ai modifié mes fichiers locaux pour inclure mon propre jeton d’accès dans un acte de paresse, plutôt que de configurer une application GitHub locale. Ces modifications n’ont jamais été destinées à être appliquées à distance. »

Cette révélation intervient alors que Checkmarx a découvert une série de packages malveillants sur PyPI, conçus pour exfiltrer des informations sensibles vers un bot Telegram sans le consentement ou la connaissance des victimes.

Les packages en question – testbrojct2, proxyfullscraper, proxyalhttp et proxyfullscrapers – fonctionnent en analysant le système compromis à la recherche de fichiers correspondant à des extensions telles que .py, .php, .zip, .png, .jpg et .jpeg.

« Le bot Telegram est lié à de multiples opérations cybercriminelles basées en Irak », a déclaré Yehuda Gelb, chercheur chez Checkmarx. ditnotant que l’historique des messages du bot remonte à 2022.

« Le bot fonctionne également comme un marché clandestin proposant des services de manipulation des réseaux sociaux. Il a été lié au vol financier et exploite les victimes en exfiltrant leurs données. »