Des chercheurs en cybersécurité ont mis en lumière une campagne de malware DarkGate de courte durée qui exploitait les partages de fichiers Samba pour lancer les infections.

L’unité 42 de Palo Alto Networks a déclaré que l’activité s’est étendue sur les mois de mars et avril 2024, les chaînes d’infection utilisant des serveurs exécutant des partages de fichiers Samba publics hébergeant des fichiers Visual Basic Script (VBS) et JavaScript. Les cibles comprenaient l’Amérique du Nord, l’Europe et certaines régions d’Asie.

« Il s’agit d’une campagne relativement courte qui illustre la manière dont les acteurs malveillants peuvent abuser de manière créative d’outils et de services légitimes pour diffuser leurs logiciels malveillants », ont déclaré les chercheurs en sécurité Vishwa Thothathri, Yijie Sui, Anmol Maurya, Uday Pratap Singh et Brad Duncan. dit.

DarkGate, qui est apparu pour la première fois en 2018, a évolué dans une offre de malware en tant que service (MaaS) utilisée par un nombre étroitement contrôlé de clients. Il est doté de fonctionnalités permettant de contrôler à distance les hôtes compromis, d’exécuter du code, d’exploiter des cryptomonnaies, de lancer des shells inversés et de supprimer des fichiers. supplémentaire charges utiles.

Les attaques impliquant le logiciel malveillant ont particulièrement connu une augmentation ces derniers mois à la suite du démantèlement de l’infrastructure QakBot par les forces de l’ordre multinationales en août 2023.

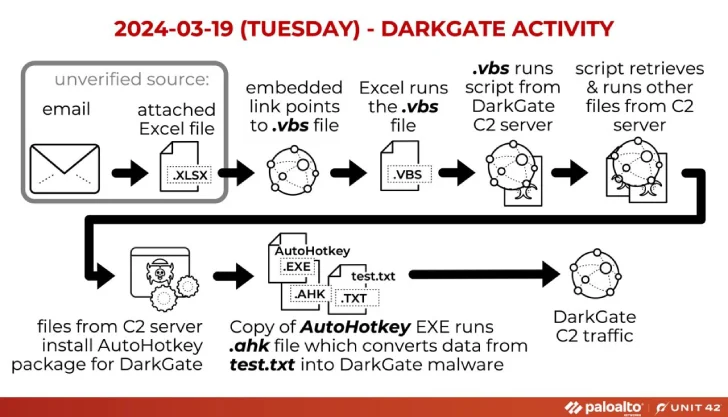

La campagne documentée par l’Unité 42 commence avec des fichiers Microsoft Excel (.xlsx) qui, une fois ouverts, incitent les cibles à cliquer sur un bouton Ouvrir intégré, qui, à son tour, récupère et exécute le code VBS hébergé sur un partage de fichiers Samba.

Le script PowerShell est configuré pour récupérer et exécuter un script PowerShell, qui est ensuite utilisé pour télécharger un package DarkGate basé sur AutoHotKey.

Les séquences alternatives utilisant des fichiers JavaScript au lieu de VBS ne sont pas différentes dans la mesure où elles sont également conçues pour télécharger et exécuter le script PowerShell de suivi.

DarkGate fonctionne en recherchant divers programmes anti-malware et en vérifiant les informations du processeur pour déterminer s’il s’exécute sur un hôte physique ou un environnement virtuel, ce qui lui permet d’entraver l’analyse. Il examine également les processus en cours d’exécution de l’hôte pour déterminer la présence d’outils d’ingénierie inverse, de débogueurs ou de logiciels de virtualisation.

« Le trafic DarkGate C2 utilise des requêtes HTTP non chiffrées, mais les données sont obscurcies et apparaissent sous forme de texte codé en Base64 », ont déclaré les chercheurs.

« Alors que DarkGate continue d’évoluer et d’affiner ses méthodes d’infiltration et de résistance à l’analyse, il reste un puissant rappel de la nécessité de défenses de cybersécurité robustes et proactives. »