Une faille de sécurité désormais corrigée dans le logiciel Veeam Backup & Replication est exploitée par une opération de ransomware naissante connue sous le nom d’EstateRansomware.

Le groupe IB, basé à Singapour, qui a découvert l’acteur de la menace début avril 2024, a déclaré que le modus operandi impliquait l’exploitation de CVE-2023-27532 (score CVSS : 7,5) pour mener à bien les activités malveillantes.

L’accès initial à l’environnement cible aurait été facilité au moyen d’un dispositif VPN SSL pare-feu Fortinet FortiGate utilisant un compte inactif.

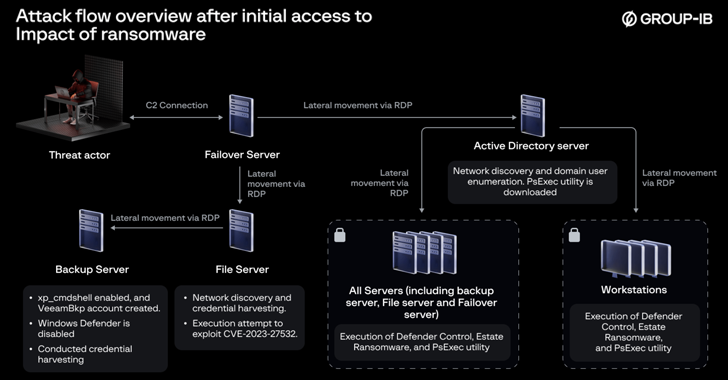

« L’acteur de la menace a pivoté latéralement du pare-feu FortiGate via le service VPN SSL pour accéder au serveur de basculement », a déclaré le chercheur en sécurité Yeo Zi Wei dit dans une analyse publiée aujourd’hui.

« Avant l’attaque par ransomware, des tentatives de force brute VPN ont été constatées en avril 2024 à l’aide d’un compte inactif identifié comme « Acc1 ». Plusieurs jours plus tard, une connexion VPN réussie à l’aide de « Acc1 » a été retracée jusqu’à l’adresse IP distante 149.28.106[.]252. »

Ensuite, les acteurs de la menace ont procédé à l’établissement de connexions RDP entre le pare-feu et le serveur de basculement, puis au déploiement d’une porte dérobée persistante nommée « svchost.exe » qui est exécutée quotidiennement via une tâche planifiée.

L’accès ultérieur au réseau a été réalisé à l’aide de la porte dérobée pour échapper à la détection. La principale fonction de la porte dérobée est de se connecter à un serveur de commande et de contrôle (C2) via HTTP et d’exécuter des commandes arbitraires émises par l’attaquant.

Group-IB a déclaré avoir observé l’acteur exploitant la faille Veeam CVE-2023-27532 dans le but d’activer xp_cmdshell sur le serveur de sauvegarde et de créer un compte d’utilisateur malveillant nommé « VeeamBkp », tout en effectuant des activités de découverte de réseau, d’énumération et de collecte d’informations d’identification à l’aide d’outils comme NetScan, AdFind et NitSoft à l’aide du compte nouvellement créé.

« Cette exploitation impliquait potentiellement une attaque provenant du dossier VeeamHax sur le serveur de fichiers contre la version vulnérable du logiciel Veeam Backup & Replication installée sur le serveur de sauvegarde », a émis l’hypothèse Zi Wei.

« Cette activité a facilité l’activation de la procédure stockée xp_cmdshell et la création ultérieure du compte « VeeamBkp ». »

L’attaque a abouti au déploiement du ransomware, mais pas avant d’avoir pris des mesures pour affaiblir les défenses et de s’être déplacée latéralement du serveur AD vers tous les autres serveurs et postes de travail utilisant des comptes de domaine compromis.

« Windows Defender a été désactivé de manière permanente à l’aide de DC.exe [Defender Control]suivi du déploiement et de l’exécution du ransomware avec PsExec.exe« , a déclaré le Groupe IB.

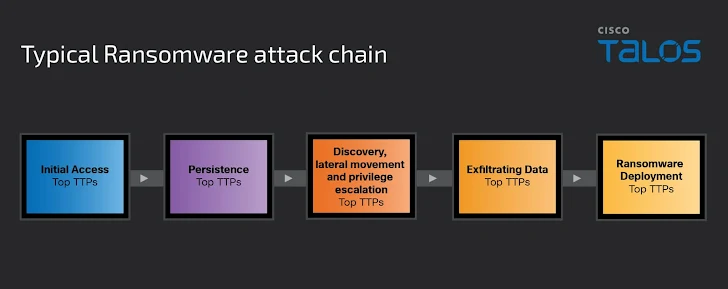

Cette révélation intervient alors que Cisco Talos a révélé que la plupart des gangs de ransomwares donnent la priorité à l’établissement d’un accès initial en utilisant des failles de sécurité dans les applications publiques, des pièces jointes de phishing ou en violant des comptes valides, et en contournant les défenses dans leurs chaînes d’attaque.

Le modèle de double extorsion consistant à exfiltrer les données avant de crypter les fichiers a en outre donné naissance à des outils personnalisés développés par les acteurs (par exemple, Exmatter, Exbyte et StealBit) pour envoyer les informations confidentielles à une infrastructure contrôlée par l’adversaire.

Cela nécessite que ces groupes de cybercriminalité établissent un accès à long terme pour explorer l’environnement afin de comprendre la structure du réseau, localiser les ressources qui peuvent soutenir l’attaque, élever leurs privilèges ou leur permettre de se fondre dans la masse, et identifier les données de valeur qui peuvent être volées.

« Au cours de l’année écoulée, nous avons assisté à des changements majeurs dans le domaine des ransomwares avec l’émergence de plusieurs nouveaux groupes de ransomwares, chacun présentant des objectifs, des structures opérationnelles et une victimologie uniques », a déclaré Talos. dit.

« Cette diversification met en évidence une évolution vers des activités cybercriminelles plus ciblées, alors que des groupes tels que Hunters International, Cactus et Akira se taillent des niches spécifiques, en se concentrant sur des objectifs opérationnels distincts et des choix stylistiques pour se différencier. »