Les chercheurs en cybersécurité ont découvert qu’il est possible pour les attaquants d’utiliser des instances Jenkins Script Console mal configurées pour favoriser des activités criminelles telles que l’extraction de cryptomonnaies.

« Des erreurs de configuration telles que des mécanismes d’authentification mal configurés exposent le point de terminaison « /script » aux attaquants », déclarent Shubham Singh et Sunil Bharti de Trend Micro dit dans un article technique publié la semaine dernière. « Cela peut conduire à l’exécution de code à distance (RCE) et à une utilisation abusive par des acteurs malveillants. »

Jenkins, une intégration continue et une livraison continue populaires (CI/CD) dispose d’une console de script Groovy qui permet aux utilisateurs d’exécuter des scripts Groovy arbitraires dans l’environnement d’exécution du contrôleur Jenkins.

Les responsables du projet, dans la documentation officielle, notent explicitement que le shell Groovy basé sur le Web peut être utilisé pour lire des fichiers contenant des données sensibles (par exemple, « /etc/passwd »), décrypter les informations d’identification configurées dans Jenkins et même reconfigurer les paramètres de sécurité.

La console « n’offre aucun contrôle administratif pour empêcher un utilisateur (ou un administrateur) une fois qu’il est en mesure d’exécuter la console de script d’affecter toutes les parties de l’infrastructure Jenkins », lit la documentation. « Accorder à un utilisateur Jenkins normal l’accès à la console de script revient essentiellement à lui accorder des droits d’administrateur dans Jenkins. »

Bien que l’accès à Script Console soit généralement limité aux utilisateurs authentifiés disposant d’autorisations administratives, des instances Jenkins mal configurées pourraient par inadvertance rendre le point de terminaison « /script » (ou « /scriptText ») accessible sur Internet, le rendant ainsi propice à l’exploitation par des attaquants cherchant à exécuter des commandes dangereuses.

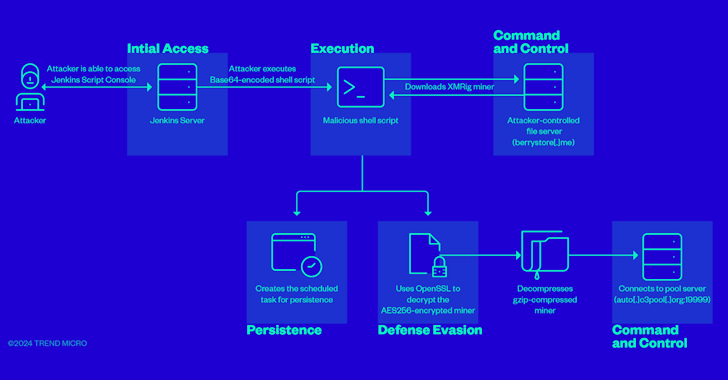

Trend Micro a déclaré avoir trouvé des cas d’acteurs malveillants exploitant la mauvaise configuration du plugin Jenkins Groovy pour exécuter une chaîne codée en Base64 contenant un script malveillant conçu pour extraire la crypto-monnaie sur le serveur compromis en déployant une charge utile de mineur hébergée sur berrystore.[.]moi et la configuration de la persistance.

« Le script s’assure qu’il dispose de suffisamment de ressources système pour effectuer le minage efficacement », ont déclaré les chercheurs. « Pour ce faire, le script vérifie les processus qui consomment plus de 90 % des ressources du processeur, puis procède à la suppression de ces processus. De plus, il mettra fin à tous les processus arrêtés. »

Pour se protéger contre de telles tentatives d’exploitation, il est conseillé de garantir une configuration appropriée, de mettre en œuvre une authentification et une autorisation robustes, d’effectuer des audits réguliers et d’empêcher les serveurs Jenkins d’être exposés publiquement sur Internet.

Cette évolution intervient alors que les vols de cryptomonnaies résultant de piratages et d’exploits ont augmenté au cours du premier semestre 2024, permettant aux acteurs malveillants de piller 1,38 milliard de dollars, contre 657 millions de dollars d’une année sur l’autre.

« Les cinq principaux piratages et exploits ont représenté 70 % du montant total volé jusqu’à présent cette année », selon la plateforme de renseignement blockchain TRM Labs dit« Les compromissions de clés privées et de phrases de départ restent l’un des principaux vecteurs d’attaque en 2024, aux côtés des exploits de contrats intelligents et des attaques de prêts flash. »