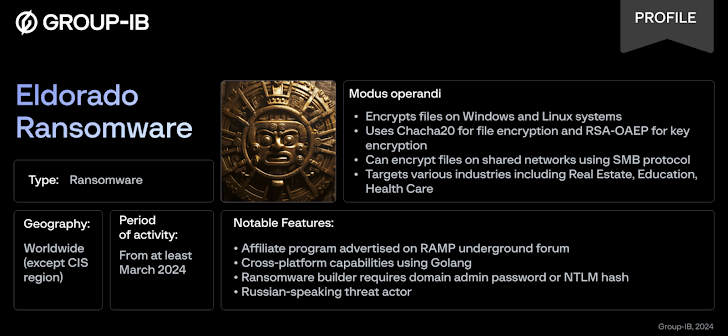

Une nouvelle opération de ransomware en tant que service (RaaS) appelée Eldorado est livrée avec des variantes de casier pour crypter les fichiers sur les systèmes Windows et Linux.

Eldorado est apparu pour la première fois le 16 mars 2024, lorsqu’une publicité pour le programme d’affiliation a été publiée sur le forum de ransomware RAMP, a déclaré Group-IB, basé à Singapour.

La société de cybersécurité, qui a infiltré le groupe de ransomware, a noté que son représentant est russophone et que le malware ne se chevauche pas avec des souches précédemment divulguées telles que LockBit ou Babuk.

« Le ransomware Eldorado utilise Golang pour ses capacités multiplateformes, en employant Chacha20 pour le chiffrement des fichiers et Rivest Shamir Adleman-Optimal Asymmetric Encryption Padding (RSA-OAEP) pour le chiffrement des clés », expliquent les chercheurs Nikolay Kichatov et Sharmine Low. dit« Il peut crypter des fichiers sur des réseaux partagés à l’aide du protocole Server Message Block (SMB). »

Le crypteur d’Eldorado se décline en quatre formats, à savoir esxi, esxi_64, win et win_64, son site de fuite de données répertoriant déjà 16 victimes de juin 2024. Treize des cibles sont situées aux États-Unis, deux en Italie et une en Croatie.

Ces entreprises couvrent divers secteurs d’activité tels que l’immobilier, l’éducation, les services professionnels, les soins de santé et la fabrication, entre autres.

Une analyse plus approfondie de la version Windows des artefacts a révélé l’utilisation d’une commande PowerShell pour écraser le casier avec des octets aléatoires avant de supprimer le fichier dans le but de nettoyer les traces.

Eldorado est le dernier de la liste des nouveaux acteurs de ransomware à double extorsion qui ont fait leur apparition ces derniers temps, notamment Arcus Média, AzzaSec, dan0n, Limpopo (alias SOCOTRA, FORMOSA, SEXi), LukaLocker, Shinraet Ours de l’espace soulignant une fois de plus le caractère durable et persistant de la menace.

LukaLocker, lié à un opérateur surnommé Volcano Demon par Halcyon, est remarquable par le fait qu’il n’utilise pas de site de fuite de données et appelle plutôt la victime par téléphone pour extorquer et négocier le paiement après avoir crypté les postes de travail et les serveurs Windows.

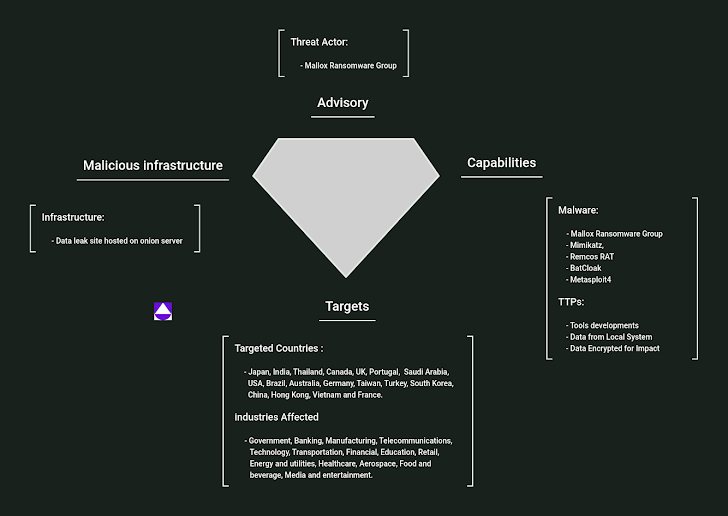

Le développement coïncide avec la découverte de nouvelles variantes Linux du ransomware Mallox (alias Fargo, TargetCompany, Mawahelper) ainsi que de décrypteurs associés à sept builds différentes.

Mallox est connu pour se propager par force brute sur les serveurs Microsoft SQL et par des e-mails de phishing ciblant les systèmes Windows, les intrusions récentes utilisant également un chargeur basé sur .NET nommé PureCrypter.

« Les attaquants utilisent des scripts Python personnalisés pour la livraison de la charge utile et l’exfiltration des informations de la victime », ont déclaré les chercheurs d’Uptycs Tejaswini Sandapolla et Shilpesh Trivedi. dit« Le logiciel malveillant crypte les données de l’utilisateur et ajoute l’extension .locked aux fichiers cryptés. »

Un décrypteur a également été mis à disposition pour DoNex et ses prédécesseurs (Muse, faux LockBit 3.0 et DarkRace) par Avast en exploitant une faille dans le schéma cryptographique. L’entreprise tchèque de cybersécurité dit elle « fournit silencieusement le décrypteur » aux victimes depuis mars 2024 en partenariat avec les forces de l’ordre.

« Malgré les efforts des forces de l’ordre et les mesures de sécurité renforcées, les groupes de ransomware continuent de s’adapter et de prospérer », a déclaré Group-IB.

Données partagées par Malwarebytes et Groupe NCC Les victimes répertoriées sur les sites de fuites montrent que 470 attaques de ransomware ont été enregistrées en mai 2024, contre 356 en avril. La majorité des attaques ont été revendiquées par LockBit, Play, Medusa, Akira, 8Base, Qilin et RansomHub.

« Le développement continu de nouvelles souches de ransomware et l’émergence de programmes d’affiliation sophistiqués démontrent que la menace est loin d’être maîtrisée », a souligné Group-IB. « Les organisations doivent rester vigilantes et proactives dans leurs efforts de cybersécurité pour atténuer les risques posés par ces menaces en constante évolution. »