Les institutions financières d’Amérique latine sont menacées par un cheval de Troie bancaire appelé Mekotio (alias Melcoz).

C’est selon résultats de Trend Micro, qui a déclaré avoir récemment observé une augmentation des cyberattaques diffusant le malware Windows.

Mekotio, connu pour être activement utilisé depuis 2015, est connu pour cibler les pays d’Amérique latine comme le Brésil, le Chili, le Mexique, l’Espagne, le Pérou et le Portugal dans le but de voler des informations bancaires.

Documenté pour la première fois par ESET en août 2020, il fait partie d’une tétrade de chevaux de Troie bancaires ciblant la région Guildma, Javali et Grandoreiro, ce dernier ayant été démantelé par les forces de l’ordre plus tôt cette année.

« Mekotio partage des caractéristiques communes pour ce type de malware, comme le fait d’être écrit en Delphi, d’utiliser de fausses fenêtres pop-up, de contenir des fonctionnalités de porte dérobée et de cibler les pays hispanophones et lusophones », avait déclaré à l’époque la société de cybersécurité slovaque.

L’opération de malware a subi un coup dur en juillet 2021 lorsque les forces de l’ordre espagnoles ont arrêté 16 individus appartenant à un réseau criminel en lien avec l’orchestration de campagnes d’ingénierie sociale ciblant les utilisateurs européens qui ont fourni Grandoreiro et Mekotio.

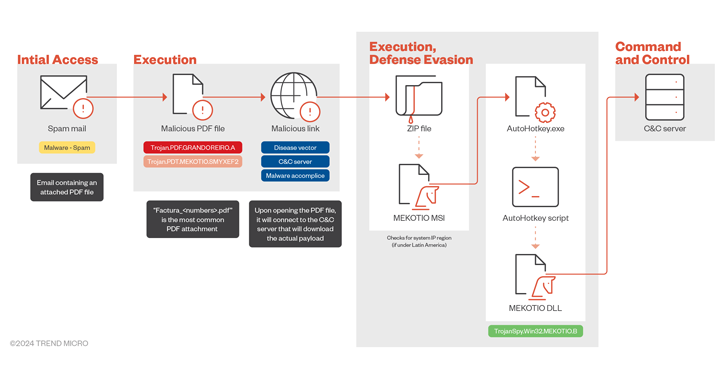

Les chaînes d’attaque impliquent l’utilisation d’e-mails de phishing à caractère fiscal qui visent à inciter les destinataires à ouvrir des pièces jointes malveillantes ou à cliquer sur de faux liens menant au déploiement d’un fichier d’installation MSI, qui, à son tour, utilise un script AutoHotKey (AHK) pour lancer le malware.

|

| La chaîne d’infection du démon de la mangouste rouge |

Il convient de noter que le processus d’infection marque un léger écart par rapport à celui précédemment détaillé par Check Point en novembre 2021, qui utilisait un script batch obscurci qui exécute un script PowerShell pour télécharger un fichier ZIP de deuxième étape contenant le script AHK.

Une fois installé, Mekotio collecte les informations système et établit un contact avec un serveur de commande et de contrôle (C2) pour recevoir des instructions supplémentaires.

Son objectif principal est de détourner les informations d’identification bancaires en affichant de fausses fenêtres contextuelles qui se font passer pour des sites bancaires légitimes. Il peut également capturer des captures d’écran, enregistrer les frappes au clavier, voler les données du presse-papiers et établir une persistance sur l’hôte à l’aide de tâches planifiées.

Les informations volées peuvent ensuite être utilisées par les acteurs malveillants pour obtenir un accès non autorisé aux comptes bancaires des utilisateurs et effectuer des transactions frauduleuses.

« Le cheval de Troie bancaire Mekotio constitue une menace persistante et évolutive pour les systèmes financiers, en particulier dans les pays d’Amérique latine », a déclaré Trend Micro. « Il utilise des e-mails de phishing pour infiltrer les systèmes, dans le but de voler des informations sensibles tout en conservant une forte emprise sur les machines compromises. »

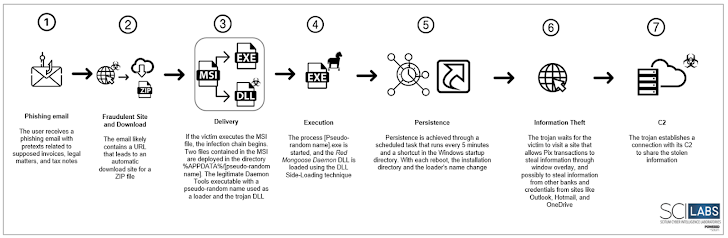

Cette évolution intervient alors que la société mexicaine de cybersécurité Scitum a révélé les détails d’un nouveau cheval de Troie bancaire latino-américain nommé Red Mongoose Daemon qui, comme Mekotio, utilise des droppers MSI distribués via des e-mails de phishing se faisant passer pour des factures et des notes fiscales.

« L’objectif principal de Red Mongoose Daemon est de voler les informations bancaires des victimes en usurpant les transactions PIX via des fenêtres qui se chevauchent », a déclaré la société. dit« Ce cheval de Troie est destiné aux utilisateurs finaux brésiliens et aux employés d’organisations disposant d’informations bancaires. »

« Red Mongoose Daemon a des capacités pour manipuler et créer des fenêtres, exécuter des commandes, contrôler l’ordinateur à distance, manipuler les navigateurs Web, détourner les presse-papiers et usurper l’identité des portefeuilles Bitcoin en remplaçant les portefeuilles copiés par ceux utilisés par les cybercriminels. »