Un acteur menaçant probablement lié à la Chine et parrainé par l’État a été associé à une campagne de cyberespionnage ciblant des organisations gouvernementales, universitaires, technologiques et diplomatiques à Taiwan entre novembre 2023 et avril 2024.

Le groupe Insikt de Recorded Future suit l’activité sous le nom RougeJuliettle décrivant comme un cluster qui exploite Fuzhou, en Chine, pour soutien Les objectifs de Pékin en matière de collecte de renseignements étaient liés à ce pays d’Asie de l’Est. Il est également suivi sous les noms Flax Typhoon et Ethereal Panda.

Parmi les autres pays ciblés par le collectif adverse figurent Djibouti, Hong Kong, le Kenya, le Laos, la Malaisie, les Philippines, le Rwanda, la Corée du Sud et les États-Unis.

Au total, pas moins de 24 organisations victimes ont été observées communiquant avec l’infrastructure des acteurs menaçants, notamment des agences gouvernementales à Taiwan, au Laos, au Kenya et au Rwanda. On estime également qu’il a ciblé au moins 75 entités taïwanaises en vue d’une reconnaissance plus large et d’une exploitation ultérieure.

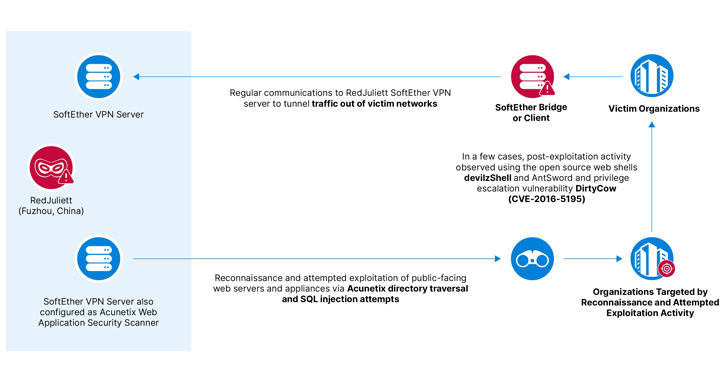

« Le groupe cible les appareils connectés à Internet tels que les pare-feu, les équilibreurs de charge et les produits VPN de réseau privé virtuel d’entreprise pour l’accès initial, ainsi que les tentatives d’injection SQL en langage de requête structuré et d’exploits de traversée de répertoires contre les applications Web et SQL », a déclaré la société. dit dans un nouveau rapport publié aujourd’hui.

Comme l’ont déjà documenté CrowdStrike et Microsoft, RedJuliett est connu pour utiliser le logiciel open source SoftEther pour extraire le trafic malveillant des réseaux des victimes et exploiter les techniques de vie hors du territoire (LotL) pour passer inaperçu. Le groupe serait actif depuis au moins mi-2021.

« De plus, RedJuliett a utilisé SoftEther pour administrer une infrastructure opérationnelle composée à la fois de serveurs contrôlés par des acteurs malveillants loués auprès de fournisseurs de serveurs privés virtuels VPS et d’infrastructures compromises appartenant à trois universités taïwanaises », a noté Recorded Future.

Un premier accès réussi est suivi du déploiement du shell Web China Chopper pour maintenir la persistance, aux côtés d’autres applications open source. coquilles Web comme diablezShell, FourmiÉpée, et Godzilla. Quelques cas ont également impliqué l’exploitation d’une vulnérabilité d’élévation de privilèges Linux connue sous le nom de DirtyCow (CVE-2016-5195).

« RedJuliett est probablement intéressé par la collecte de renseignements sur la politique économique de Taiwan et sur ses relations commerciales et diplomatiques avec d’autres pays », indique le communiqué.

« RedJuliett, comme de nombreux autres acteurs chinois de la menace, cible probablement les vulnérabilités des appareils connectés à Internet, car ces appareils ont une visibilité et des solutions de sécurité limitées, et les cibler s’est avéré être un moyen efficace d’étendre l’accès initial. »