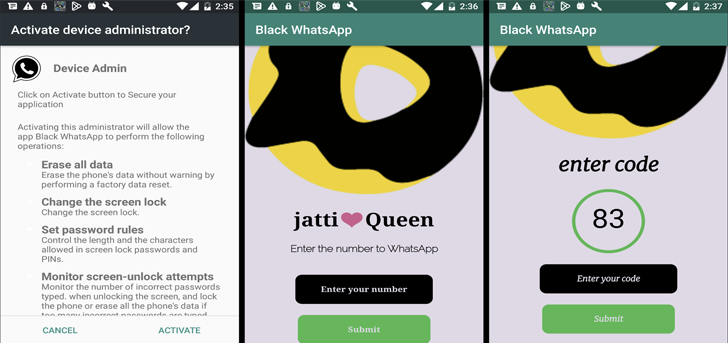

Plusieurs acteurs de la menace, y compris des groupes de cyberespionnage, utilisent un outil d’administration à distance Android open source appelé Rafel RAT pour atteindre leurs objectifs opérationnels en se faisant passer pour Instagram, WhatsApp et diverses applications de commerce électronique et antivirus.

“Il fournit aux acteurs malveillants une boîte à outils puissante pour l’administration et le contrôle à distance, permettant une gamme d’activités malveillantes allant du vol de données à la manipulation d’appareils”, Check Point dit dans une analyse publiée la semaine dernière.

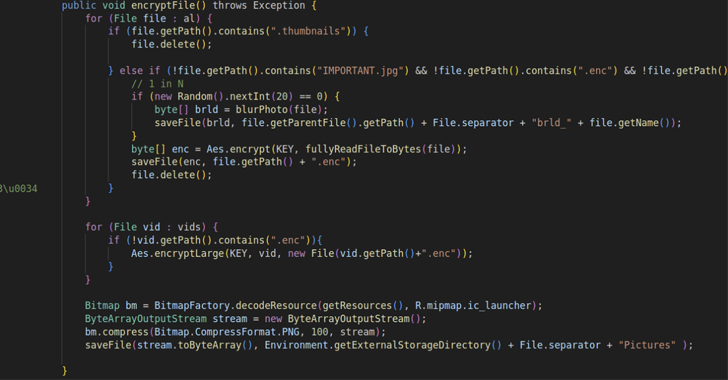

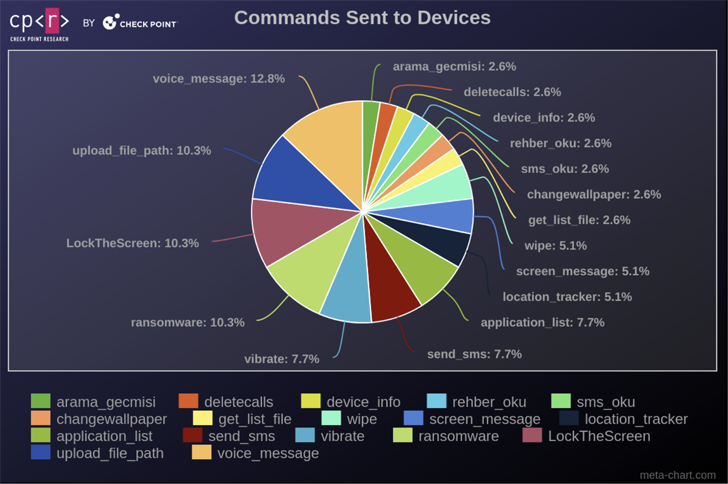

Il dispose d’un large éventail de fonctionnalités, telles que la possibilité d’effacer les cartes SD, de supprimer les journaux d’appels, de siphonner les notifications et même d’agir comme un ransomware.

L’utilisation de Rafel RAT par DoNot Team (alias APT-C-35, Brainworm et Origami Elephant) a déjà été soulignée par la société israélienne de cybersécurité dans des cyberattaques qui exploitaient une faille de conception dans Foxit PDF Reader pour inciter les utilisateurs à télécharger des charges utiles malveillantes.

La campagne, qui a eu lieu en avril 2024, aurait utilisé des leurres PDF sur le thème militaire pour diffuser le logiciel malveillant.

Check Point a déclaré avoir identifié environ 120 campagnes malveillantes différentes, certaines ciblant des entités de premier plan, dans divers pays comme l’Australie, la Chine, la Tchéquie, la France, l’Allemagne, l’Inde, l’Indonésie, l’Italie, la Nouvelle-Zélande, le Pakistan, la Roumanie, la Russie et le NOUS

“La majorité des victimes possédaient des téléphones Samsung, les utilisateurs de Xiaomi, Vivo et Huawei constituant le deuxième groupe en importance parmi les victimes ciblées”, note-t-il, ajoutant que pas moins de 87,5 % des appareils infectés fonctionnent sous Android obsolète. versions qui ne reçoivent plus de correctifs de sécurité.

Les chaînes d’attaque typiques impliquent l’utilisation de l’ingénierie sociale pour manipuler les victimes afin qu’elles accordent aux applications malveillantes des autorisations intrusives afin de récupérer des données sensibles telles que les informations de contact, les messages SMS (par exemple, les codes 2FA), l’emplacement, les journaux d’appels et la liste des applications installées. applications, entre autres.

Rafel RAT utilise principalement HTTP(S) pour les communications de commande et de contrôle (C2), mais il peut également utiliser les API Discord pour contacter les acteurs malveillants. Il est également livré avec un panneau C2 basé sur PHP que les utilisateurs enregistrés peuvent exploiter pour émettre des commandes vers des appareils compromis.

L’efficacité de l’outil auprès de divers acteurs de la menace est corroborée par son déploiement dans une opération de ransomware menée par un attaquant probablement originaire d’Iran, qui a envoyé une demande de rançon écrite en arabe par SMS invitant une victime au Pakistan à les contacter sur Telegram.

“Rafel RAT est un exemple frappant du paysage évolutif des logiciels malveillants Android, caractérisé par sa nature open source, son ensemble étendu de fonctionnalités et son utilisation généralisée dans diverses activités illicites”, a déclaré Check Point.

“La prévalence de Rafel RAT souligne la nécessité d’une vigilance continue et de mesures de sécurité proactives pour protéger les appareils Android contre toute exploitation malveillante.”