Les organisations russes ont été ciblées par un gang de cybercriminalité appelé ExCobalt, utilisant une porte dérobée basée sur Golang et connue sous le nom de GoRed.

« ExCobalt se concentre sur le cyberespionnage et comprend plusieurs membres actifs depuis au moins 2016 et faisant probablement partie du célèbre groupe Gang de Cobalt« , Vladislav Lunin et Alexander Badayev, chercheurs de Positive Technologies dit dans un rapport technique publié cette semaine.

« Cobalt attaques contre des institutions financières pour voler des fonds. L’une des caractéristiques de Cobalt était l’utilisation du Outil CobIntquelque chose qu’ExCobalt a commencé à utiliser en 2022. »

Les attaques lancées par l’acteur menaçant ont ciblé divers secteurs en Russie au cours de l’année écoulée, notamment le gouvernement, les technologies de l’information, la métallurgie, l’exploitation minière, le développement de logiciels et les télécommunications.

L’accès initial aux environnements est facilité par prendre l’avantage d’un auparavant entrepreneur compromis et une attaque de la chaîne d’approvisionnement, dans laquelle l’adversaire a infecté un composant utilisé pour créer le logiciel légitime de l’entreprise cible, ce qui suggère un haut degré de sophistication.

Le modus operandi implique l’utilisation de divers outils tels que Metasploit, Mimikatz, ProcDump, SMBExec, Spark RAT pour exécuter des commandes sur les hôtes infectés et des exploits d’élévation de privilèges Linux (CVE-2019-13272CVE-2021-3156, CVE-2021-4034 et CVE-2022-2586).

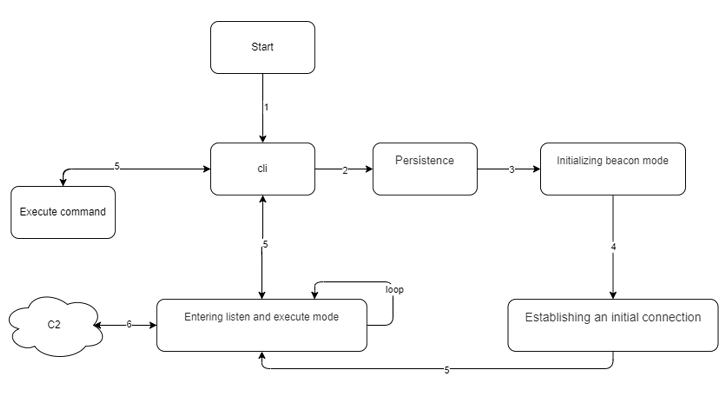

GoRed, qui a subi de nombreuses itérations depuis sa création, est une porte dérobée complète qui permet aux opérateurs d’exécuter des commandes, d’obtenir des informations d’identification et de récolter des détails sur les processus actifs, les interfaces réseau et les systèmes de fichiers. Il utilise le protocole RPC (Remote Procedure Call) pour communiquer avec son serveur de commande et de contrôle (C2).

De plus, il prend en charge un certain nombre de commandes en arrière-plan pour surveiller les fichiers d’intérêt et les mots de passe, ainsi que pour activer le shell inversé. Les données collectées sont ensuite exportées vers l’infrastructure contrôlée par l’attaquant.

« ExCobalt continue de faire preuve d’un haut niveau d’activité et de détermination dans ses attaques contre les entreprises russes, ajoutant constamment de nouveaux outils à son arsenal et améliorant ses techniques », ont indiqué les chercheurs.

« De plus, ExCobalt fait preuve de flexibilité et de polyvalence en complétant son ensemble d’outils avec des utilitaires standards modifiés, qui aident le groupe à contourner facilement les contrôles de sécurité et à s’adapter aux changements dans les méthodes de protection.