Les utilisateurs de langue chinoise sont la cible d’un groupe d’activités de menace inédit nommé Arachné du Vide qui utilise des fichiers Windows Installer (MSI) malveillants pour les réseaux privés virtuels (VPN) afin de fournir un cadre de commande et de contrôle (C&C) appelé Winos 4.0.

« La campagne fait également la promotion de fichiers MSI compromis intégrés à des nudificateurs et à des logiciels de génération de pornographie deepfake, ainsi que des technologies vocales et faciales d’IA », ont déclaré Peter Girnus, Aliakbar Zahravi et Ahmed Mohamed Ibrahim, chercheurs de Trend Micro. dit dans un rapport technique publié aujourd’hui.

« La campagne utilise [Search Engine Optimization] tactiques d’empoisonnement et plateformes de médias sociaux et de messagerie pour distribuer des logiciels malveillants.

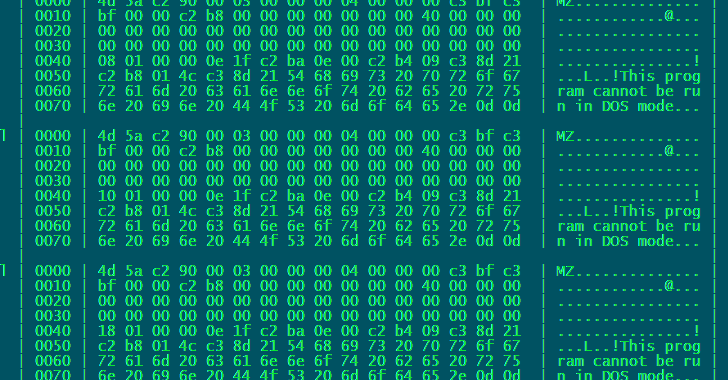

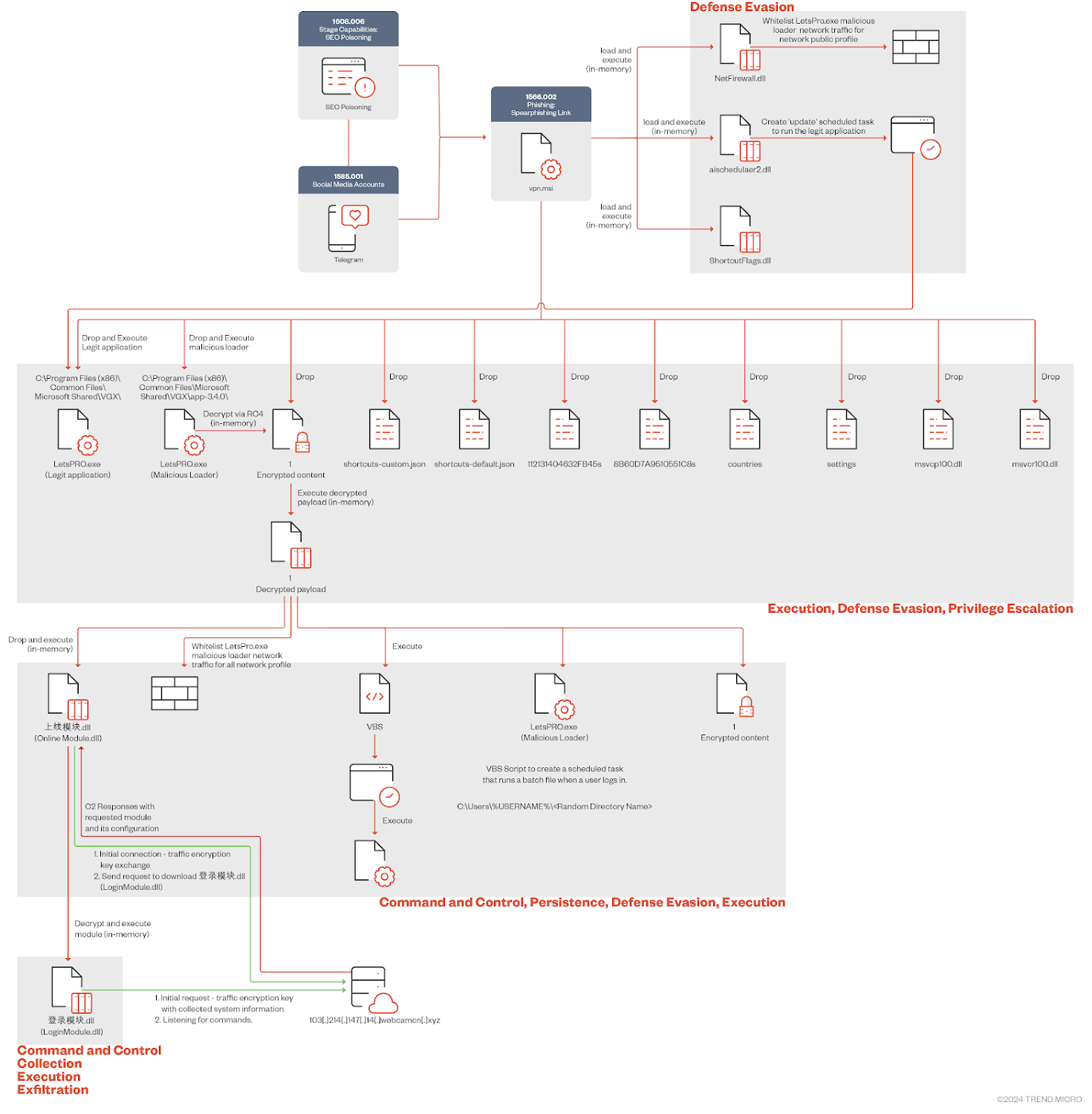

La société de cybersécurité, qui a découvert le nouveau groupe d’acteurs menaçants début avril 2024, a déclaré que les attaques impliquaient la publicité de logiciels populaires tels que Google Chrome, LetsVPN, QuickVPN et un pack linguistique Telegram pour le chinois simplifié afin de distribuer Winos. D’autres chaînes d’attaque exploitent des installateurs détournés propagés sur les chaînes Telegram en langue chinoise.

Les liens apparus via des tactiques de référencement black hat pointent vers une infrastructure dédiée mise en place par l’adversaire pour mettre en scène les installateurs sous la forme d’archives ZIP. Pour les attaques ciblant les chaînes Telegram, les installateurs MSI et les archives ZIP sont directement hébergés sur la plateforme de messagerie.

L’utilisation d’un pack de langue chinoise malveillant est intéressante notamment parce qu’elle pose une énorme surface d’attaque. D’autres types de logiciels prétendent offrir des capacités permettant de générer de fausses vidéos pornographiques non consensuelles à utiliser dans escroqueries par sextorsiontechnologies d’IA qui pourraient être utilisées pour enlèvement virtuelainsi que des outils de modification de la voix et d’échange de visage.

Les programmes d’installation sont conçus pour modifier les règles de pare-feu afin d’autoriser le trafic entrant et sortant associé au logiciel malveillant lorsqu’il est connecté aux réseaux publics.

Il supprime également un chargeur qui décrypte et exécute une charge utile de deuxième étape en mémoire, qui lance ensuite un script Visual Basic (VBS) pour configurer la persistance sur l’hôte et déclencher l’exécution d’un script batch inconnu et fournir le framework Winos 4.0 C&C. au moyen d’un stager qui établit des communications C&C avec un serveur distant.

Implant écrit en C++, Winos 4.0 est équipé pour effectuer la gestion de fichiers, le déni de service distribué (DDoS) à l’aide de TCP/UDP/ICMP/HTTP, la recherche de disque, le contrôle de webcam, la capture d’écran, l’enregistrement de microphone, l’enregistrement de frappe et l’accès au shell à distance. .

La complexité de la porte dérobée est soulignée par un système basé sur un plugin qui réalise les fonctionnalités susmentionnées via un ensemble de 23 composants dédiés compilés pour les variantes 32 et 64 bits. Il peut être encore augmenté via des plugins externes intégrés par les acteurs de la menace eux-mêmes en fonction de leurs besoins.

Le composant principal de WinOS intègre également des méthodes permettant de détecter la présence de logiciels de sécurité répandus en Chine, en plus d’agir en tant que principal orchestrateur responsable du chargement des plugins, de l’effacement des journaux système et du téléchargement et de l’exécution de charges utiles supplémentaires à partir d’une URL fournie.

« La connectivité Internet en République populaire de Chine est soumise à une réglementation stricte par une combinaison de mesures législatives et de contrôles technologiques collectivement connus sous le nom de Grand Pare-feu de Chine », ont souligné les chercheurs.

« En raison du contrôle strict du gouvernement, les services VPN et l’intérêt du public pour cette technologie ont considérablement augmenté. Cela a, à son tour, accru l’intérêt des acteurs de la menace à exploiter l’intérêt accru du public pour les logiciels capables d’échapper au Grand Pare-feu et à la censure en ligne. »