Des chercheurs en cybersécurité ont divulgué les détails d’une campagne de phishing en cours qui exploite des leurres sur le thème du recrutement et de l’emploi pour proposer une porte dérobée basée sur Windows nommée WARMCOOKIE.

« WARMCOOKIE semble être un premier outil de porte dérobée utilisé pour repérer les réseaux victimes et déployer des charges utiles supplémentaires », a déclaré Daniel Stepanic, chercheur à Elastic Security Labs. dit dans une nouvelle analyse. « Chaque échantillon est compilé avec un code codé en dur [command-and-control] Adresse IP et clé RC4. »

La porte dérobée est dotée de fonctionnalités permettant de prendre des empreintes digitales sur les machines infectées, de capturer des captures d’écran et de supprimer davantage de programmes malveillants. La société suit l’activité sous le nom REF6127.

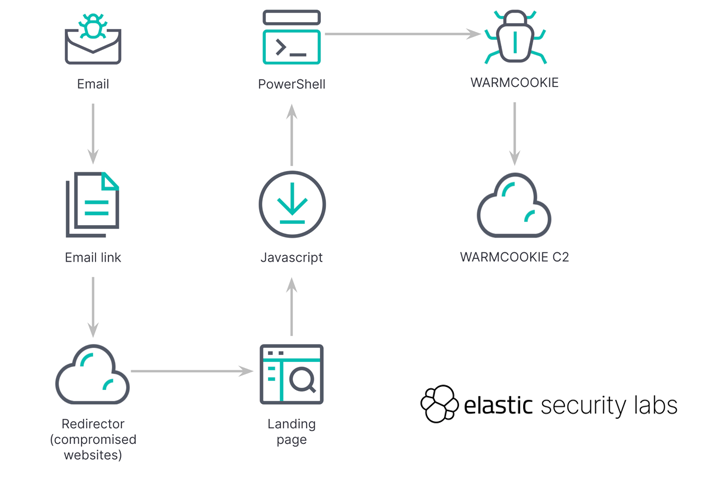

Les chaînes d’attaques observées depuis fin avril impliquent l’utilisation de messages électroniques prétendant provenir de sociétés de recrutement telles que Hays, Michael Page et PageGroup, invitant les destinataires à cliquer sur un lien intégré pour afficher les détails d’une opportunité d’emploi.

Les utilisateurs qui finissent par cliquer sur le lien sont ensuite invités à télécharger un document en résolvant un défi CAPTCHA, après quoi un fichier JavaScript (« Update_23_04_2024_5689382.js ») est supprimé.

« Ce script obscurci exécute PowerShell, lançant la première tâche de chargement de WARMCOOKIE », a déclaré Elastic. « Le script PowerShell abuse du service de transfert intelligent en arrière-plan (MORCEAUX) pour télécharger WARMCOOKIE. »

Un élément crucial de la campagne est l’utilisation d’une infrastructure compromise pour héberger l’URL de phishing initiale, qui est ensuite utilisée pour rediriger les victimes vers la page de destination appropriée.

WARMCOOKIE, une DLL Windows, suit un processus en deux étapes qui permet d’établir la persistance à l’aide d’une tâche planifiée et de lancer la fonctionnalité de base, mais pas avant d’effectuer une série de contrôles anti-analyse pour contourner la détection.

La porte dérobée est conçue pour capturer des informations sur l’hôte infecté d’une manière similaire à un artefact utilisé dans le cadre d’une campagne précédente nommée Résident qui ciblait les organisations manufacturières, commerciales et de santé.

Il prend également en charge les commandes permettant de lire et d’écrire dans des fichiers, d’exécuter des commandes à l’aide de cmd.exe, de récupérer la liste des applications installées et de prendre des captures d’écran.

« WARMCOOKIE est une porte dérobée récemment découverte qui gagne en popularité et est utilisée dans des campagnes ciblant les utilisateurs du monde entier », a déclaré Elastic.

Cette divulgation intervient alors que Trustwave SpiderLabs a détaillé une campagne de phishing sophistiquée qui utilise des leurres liés aux factures et tire parti de la fonctionnalité de recherche Windows intégrée dans le code HTML pour déployer des logiciels malveillants.

« La fonctionnalité fournie est relativement simple, permettant aux groupes de menaces qui ont besoin d’une porte dérobée légère de surveiller les victimes et de déployer d’autres charges utiles dommageables telles que des ransomwares. »

Les e-mails contiennent une archive ZIP contenant un fichier HTML, qui utilise l’héritage Windows « recherche : » gestionnaire de protocole URI pour afficher un fichier de raccourci (LNK) hébergé sur un serveur distant dans l’Explorateur Windows, donnant l’impression qu’il s’agit d’un résultat de recherche locale.

« Ce fichier LNK pointe vers un script batch (BAT) hébergé sur le même serveur, qui, lors du clic de l’utilisateur, pourrait potentiellement déclencher des opérations malveillantes supplémentaires », Trustwave diten ajoutant qu’il n’a pas pu récupérer le script batch car le serveur ne répondait pas.

Il convient de noter que l’utilisation abusive de search-ms: et search: en tant que vecteur de distribution de logiciels malveillants a été documentée par Trellix en juillet 2023.

« Bien que cette attaque n’utilise pas l’installation automatisée de logiciels malveillants, elle oblige les utilisateurs à répondre à diverses invites et clics », a déclaré la société. « Cependant, cette technique obscurcit intelligemment la véritable intention de l’attaquant, en exploitant la confiance que les utilisateurs accordent aux interfaces familières et aux actions courantes comme l’ouverture de pièces jointes à un e-mail. »