Des chercheurs en cybersécurité ont repéré une attaque de phishing distribuant le malware More_eggs en le faisant passer pour un CV, une technique détectée à l’origine il y a plus de deux ans.

L’attaque, qui n’a pas abouti, visait une entreprise anonyme du secteur des services industriels en mai 2024, selon la société canadienne de cybersécurité eSentire. divulgué la semaine dernière.

« Plus précisément, l’individu ciblé était un recruteur qui a été trompé par l’acteur malveillant en lui faisant croire qu’il était un candidat à un emploi et qui l’a attiré vers son site Web pour télécharger le chargeur », a-t-il indiqué.

More_eggs, considéré comme l’œuvre d’un acteur menaçant connu sous le nom de Golden Chickens (alias Venom Spider), est une porte dérobée modulaire capable de collecter des informations sensibles. Il est proposé à d’autres acteurs criminels dans le cadre d’un modèle Malware-as-a-Service (MaaS).

L’année dernière, eSentire a dévoilé l’identité réelle de deux individus – Chuck de Montréal et Jack – qui dirigeraient l’opération.

La dernière chaîne d’attaques implique que des acteurs malveillants répondent aux offres d’emploi de LinkedIn avec un lien vers un faux site de téléchargement de CV qui entraîne le téléchargement d’un fichier de raccourci Windows (LNK) malveillant.

Il convient de noter que l’activité précédente de More_eggs a ciblé des professionnels sur LinkedIn avec des offres d’emploi militarisées pour les inciter à télécharger le malware.

« La navigation vers la même URL quelques jours plus tard aboutit au CV de l’individu en HTML brut, sans aucune indication de redirection ou de téléchargement », a noté eSentire.

Le fichier LNK est ensuite utilisé pour récupérer une DLL malveillante en exploitant un programme Microsoft légitime appelé ie4uinit.exe, après quoi la bibliothèque est exécutée à l’aide de regsvr32.exe pour établir la persistance, collecter des données sur l’hôte infecté et supprimer des charges utiles supplémentaires, notamment le Basé sur JavaScript More_eggs porte dérobée.

« Les campagnes More_eggs sont toujours actives et leurs opérateurs continuent d’utiliser des tactiques d’ingénierie sociale, telles que se faire passer pour des candidats cherchant à postuler à un poste particulier et inciter les victimes (en particulier les recruteurs) à télécharger leurs logiciels malveillants », a déclaré eSentire.

« De plus, les campagnes comme more_eggs, qui utilisent l’offre MaaS, semblent rares et sélectives par rapport aux réseaux de distribution de spam classiques. »

Cette évolution intervient alors que la société de cybersécurité a également révélé les détails d’une campagne de téléchargement en voiture qui utilise de faux sites Web pour l’outil d’activation Windows KMSPico afin de distribuer Vidar Stealer.

« Le kmspico[.] »Le site ws est hébergé derrière Cloudflare Turnstile et nécessite une intervention humaine (saisie d’un code) pour télécharger le package ZIP final », eSentire noté. « Ces étapes sont inhabituelles pour une page de téléchargement d’application légitime et visent à masquer la page et la charge utile finale aux robots d’exploration automatisés. »

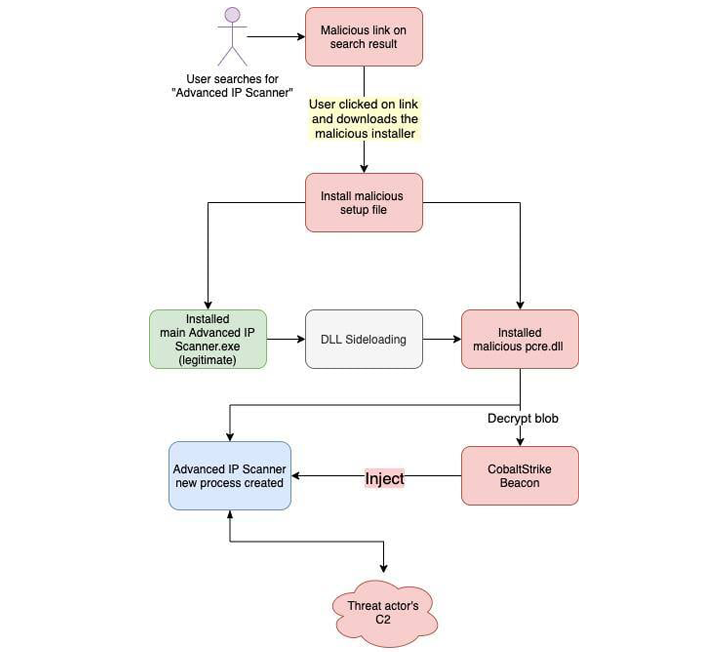

Des campagnes d’ingénierie sociale similaires ont également mis en place des sites similaires usurpant l’identité de logiciels légitimes comme Advanced IP Scanner pour déployer Cobalt Strike, Trustwave SpiderLabs. dit la semaine dernière.

Cela fait également suite à l’émergence d’un nouveau kit de phishing appelé V3B, utilisé pour identifier les clients bancaires dans l’Union européenne dans le but de voler des informations d’identification et des mots de passe à usage unique (OTP).

Le kit, proposé entre 130 et 450 dollars par mois via un modèle Phishing-as-a-Service (PhaaS) via le dark web et un canal Telegram dédié, serait actif depuis mars 2023. Il est conçu pour prendre en charge plus de 54 banques. implanté en Autriche, Belgique, Finlande, France, Allemagne, Grèce, Irlande, Italie, Luxembourg et Pays-Bas.

L’aspect le plus important de V3B est qu’il propose des modèles personnalisés et localisés pour imiter divers processus d’authentification et de vérification communs aux systèmes bancaires en ligne et de commerce électronique de la région.

Il est également doté de fonctionnalités avancées pour interagir avec les victimes en temps réel et obtenir leur OTP et leur PhotoTAN codes, ainsi qu’exécuter un détournement de connexion par code QR (alias QRLJacking) attaque contre des services tels que WhatsApp qui permettent la connexion via des codes QR.

« Ils ont depuis construit une clientèle axée sur le ciblage des institutions financières européennes », Resecurity dit. « Actuellement, on estime que des centaines de cybercriminels utilisent ce kit pour commettre des fraudes, laissant les victimes avec des comptes bancaires vides. »