Les chercheurs en sécurité ont fait la lumière sur l’opération d’extraction de cryptomonnaie menée par le 8220 Groupe en exploitant les failles de sécurité connues du serveur Oracle WebLogic.

« L’auteur de la menace utilise des techniques d’exécution sans fichier, utilisant la réflexion DLL et l’injection de processus, permettant au code malveillant de s’exécuter uniquement en mémoire et d’éviter les mécanismes de détection basés sur le disque », ont déclaré Ahmed Mohamed Ibrahim, Shubham Singh et Sunil Bharti, chercheurs de Trend Micro. dit dans une nouvelle analyse publiée aujourd’hui.

La société de cybersécurité traque l’acteur motivé par des raisons financières sous le nom de Water Sigbin, qui est connu pour exploiter les vulnérabilités d’Oracle WebLogic Server telles que CVE-2017-3506, CVE-2017-10271et CVE-2023-21839 pour un accès initial et déposez la charge utile du mineur via une technique de chargement en plusieurs étapes.

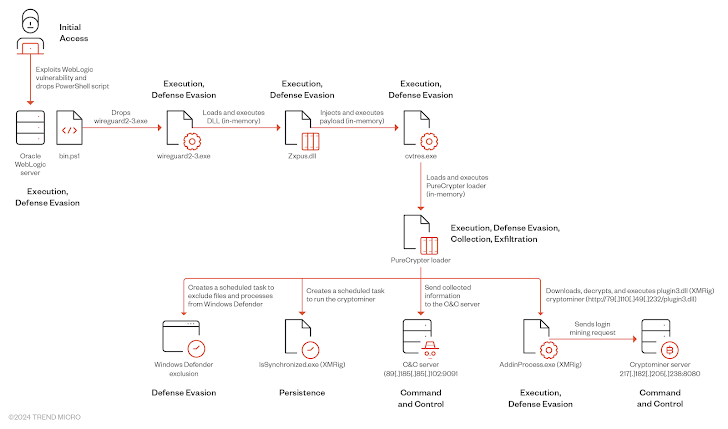

Une prise en main réussie est suivie par le déploiement d’un script PowerShell responsable de la suppression d’un chargeur de première étape (« wireguard2-3.exe ») qui imite l’application VPN WireGuard légitime, mais, en réalité, lance un autre binaire (« cvtres.exe ») en mémoire au moyen d’une DLL (« Zxpus.dll »).

L’exécutable injecté sert de conduit pour charger le chargeur PureCrypter (« Tixrgtluffu.dll ») qui, à son tour, exfiltre les informations matérielles vers un serveur distant et crée des tâches planifiées pour exécuter le mineur ainsi qu’exclure les fichiers malveillants de Microsoft Defender Antivirus.

En réponse, le serveur de commande et de contrôle (C2) répond par un message crypté contenant les détails de configuration de XMRig, après quoi le chargeur récupère et exécute le mineur à partir d’un domaine contrôlé par un attaquant en le faisant passer pour « AddinProcess.exe, » un binaire Microsoft légitime.

Le développement intervient alors que l’équipe QiAnXin XLab a détaillé un nouvel outil d’installation utilisé par le gang 8220 appelé k4spreader depuis au moins février 2024 pour fournir le botnet DDoS Tsunami et le programme minier PwnRig.

Le malware, qui est actuellement en cours de développement et dispose d’une version shell, exploite des failles de sécurité telles que Apache Hadoop YARN, JBosset Oracle WebLogic Server pour infiltrer des cibles sensibles.

« k4spreader est écrit en cgo, y compris la persistance du système, le téléchargement et la mise à jour de lui-même, et la diffusion d’autres logiciels malveillants pour exécution », a déclaré la société ditajoutant qu’il est également conçu pour désactiver le pare-feu, mettre fin aux botnets rivaux (par exemple, kinsing) et imprimer l’état opérationnel.