Plus d’une douzaine d’applications Android malveillantes identifiées sur le Google Play Store et téléchargées collectivement plus de 8 millions de fois contiennent un logiciel malveillant connu sous le nom de SpyLoan, selon de nouvelles découvertes de McAfee Labs.

“Ces applications PUP (programmes potentiellement indésirables) utilisent des tactiques d’ingénierie sociale pour inciter les utilisateurs à fournir des informations sensibles et à accorder des autorisations supplémentaires aux applications mobiles, ce qui peut entraîner de l’extorsion, du harcèlement et des pertes financières”, a déclaré le chercheur en sécurité Fernando Ruiz. dit dans une analyse publiée la semaine dernière.

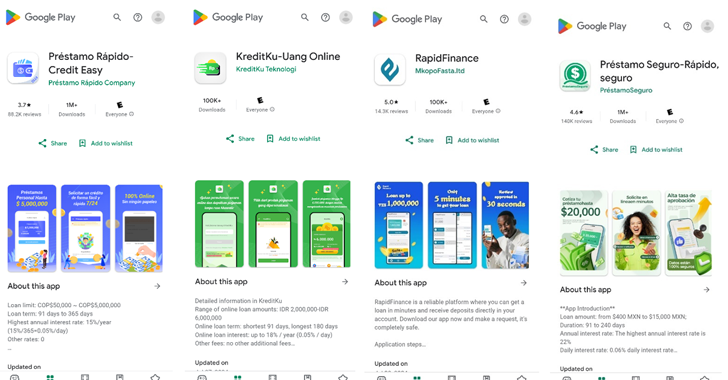

Les applications récemment découvertes prétendent offrir des prêts rapides avec des exigences minimales pour attirer des utilisateurs sans méfiance au Mexique, en Colombie, au Sénégal, en Thaïlande, en Indonésie, au Vietnam, en Tanzanie, au Pérou et au Chili.

Les 15 applications de prêts prédateurs sont répertoriées ci-dessous. Cinq de ces applications, toujours disponibles au téléchargement sur la boutique d’applications officielle, auraient apporté des modifications pour se conformer aux politiques de Google Play.

- Préstamo Seguro-Rápido, sécurité (com.prestamoseguro.ss )

- Préstamo Rápido-Credit Easy (com.voscp.rapido)

- ได้บาทง่ายๆ-สินเชื่อด่วน (com.uang.belanja)

- RupiahKilat-Dana cair (com.rupiahkilat.best)

- Compte – เงินกู้ (com.gotoloan.cash)

- Compte – Compte (com.hm.happy.money)

- KreditKu-Uang en ligne (com.kreditku.kuindo)

- Dana Kilat-Pinjaman kecil (com.winner.rupiahcl)

- Cash Loan-Vay tiền (com.vay.cashloan.cash)

- RapidFinance (com.restrict.bright.cowboy)

- PrêtPourVous (com.credit.orange.enespeces.mtn.ouest.wave.argent.tresor.payer.pret)

- Huayna Money – Préstamo Rápido (com.huaynamoney.prestamos.creditos.peru.loan.credit)

- IPrestamos : Rápido Crédito (com.credito.iprestamos.dinero.en.linea.chile)

- ConseguirSol-Dinero Rápido (com.conseguir.sol.pe)

- ÉcoPrêt Prêt En Ligne (com.pret.loan.ligne.personnel)

Certaines de ces applications ont été promues via des publications sur des plateformes de médias sociaux comme Facebook, indiquant les différentes méthodes utilisées par les auteurs de menaces pour inciter les victimes prédictives à les installer.

SpyLoan est un récidiviste qui remonte à 2020, avec un rapport d’ESET de décembre 2023 révélant un autre ensemble de 18 applications qui cherchaient à frauder les utilisateurs en leur proposant des prêts à taux d’intérêt élevés, tout en collectant furtivement leurs informations personnelles et financières.

L’objectif final de ce stratagème financier est de collecter autant d’informations que possible à partir d’appareils infectés, qui pourraient ensuite être utilisées pour extorquer les utilisateurs en les contraignant à rembourser leurs prêts à des taux d’intérêt plus élevés et, dans certains cas, à retarder leurs paiements ou à les intimider. eux avec des photos personnelles volées.

“En fin de compte, plutôt que de fournir une véritable aide financière, ces applications peuvent entraîner les utilisateurs dans un cycle d’endettement et de violations de la vie privée”, a déclaré Ruiz.

Malgré les différences dans le ciblage, il a été constaté que les applications partagent un cadre commun pour chiffrer et exfiltrer les données de l’appareil d’une victime vers un serveur de commande et de contrôle (C2). Ils suivent également une expérience utilisateur et un processus d’intégration similaires pour demander le prêt.

En outre, les applications demandent un certain nombre d’autorisations intrusives qui leur permettent de récolter des informations sur le système, la caméra, les journaux d’appels, les listes de contacts, la localisation grossière et les messages SMS. La collecte de données est justifiée en affirmant qu’elle est nécessaire dans le cadre de l’identification des utilisateurs et des mesures antifraude.

Les utilisateurs qui s’inscrivent au service sont validés via un mot de passe à usage unique (OTP) pour garantir qu’ils disposent d’un numéro de téléphone de la région cible. Ils sont également invités à fournir des pièces d’identité supplémentaires, des comptes bancaires et des informations sur les employés, qui sont ensuite tous exfiltrés vers le serveur C2 sous un format crypté à l’aide de AES-128.

Pour atténuer les risques posés par de telles applications, il est essentiel de vérifier les autorisations des applications, d’examiner les critiques des applications et de confirmer la légitimité du développeur de l’application avant de les télécharger.

“La menace des applications Android comme SpyLoan est un problème mondial qui exploite la confiance des utilisateurs et leur désespoir financier”, a déclaré Ruiz. “Malgré les mesures prises par les forces de l’ordre pour capturer plusieurs groupes liés au fonctionnement des applications SpyLoan, de nouveaux opérateurs et cybercriminels continuent d’exploiter ces activités frauduleuses.”

« Les applications SpyLoan fonctionnent avec un code similaire au niveau des applications et au niveau C2 sur différents continents. Cela suggère la présence d’un développeur commun ou d’un cadre partagé vendu aux cybercriminels. Cette approche modulaire permet à ces développeurs de distribuer rapidement des applications malveillantes adaptées à différents marchés. , exploitant les vulnérabilités locales tout en conservant un modèle cohérent pour arnaquer les utilisateurs.”