Utilisez-vous le cloud ou envisagez-vous de migrer ? Il ne fait aucun doute que les environnements multi-cloud et hybrides offrent de nombreux avantages aux organisations. Cependant, la flexibilité, l’évolutivité et l’efficacité du cloud comportent des risques importants : une surface d’attaque élargie. La décentralisation liée à l’utilisation d’environnements multi-cloud peut également conduire à une visibilité limitée sur l’activité des utilisateurs et à une mauvaise gestion des accès.

Les comptes privilégiés avec accès à vos systèmes critiques et à vos données sensibles font partie des éléments les plus vulnérables des configurations cloud. Lorsqu’ils sont mal gérés, ces comptes ouvrent la porte à des accès non autorisés, à des activités malveillantes potentielles et à des violations de données. C’est pourquoi une solide gestion des accès privilégiés (PAM) est indispensable.

PAM joue un rôle essentiel pour relever les défis de sécurité des infrastructures complexes en appliquant des contrôles d’accès stricts et en gérant le cycle de vie des comptes privilégiés. En utilisant PAM dans des environnements hybrides et cloud, vous ne protégez pas seulement vos actifs sensibles, vous répondez également aux exigences de conformité et améliorez votre posture de sécurité globale.

Pour sécuriser l’environnement hybride ou multicloud de votre organisation, envisagez de mettre en œuvre les bonnes pratiques PAM suivantes :

1. Centraliser les contrôles d’accès

Le provisionnement centralisé des accès éliminera le fardeau de la maintenance et de la surveillance constantes des épaules de vos administrateurs tout en assurant la sécurité des comptes utilisateur. Cela garantira le même niveau de cohérence de la gestion des accès dans toute votre infrastructure informatique, garantissant qu’aucun point d’accès n’est négligé ou non protégé.

Lorsque vous cherchez votre solution de gestion des accès privilégiésfaites attention à ceux qui prennent en charge les plates-formes, les systèmes d’exploitation et les environnements cloud de votre organisation. Essayez de trouver une solution unique qui puisse vous aider à gérer l’accès sur chaque point de terminaison, serveur et poste de travail cloud.

2. Limiter l’accès aux ressources critiques

Vous pouvez réduire la grande surface d’attaque des infrastructures hybrides et cloud complexes en appliquant le principe du moindre privilège (PoLP) dans vos environnements informatiques. PoLP signifie fournir aux utilisateurs l’accès nécessaire à l’exercice de leurs fonctions, limitant l’exposition des données sensibles à d’éventuelles activités et expositions malveillantes. Régulier avis sur l’accès des utilisateurs peut prendre en charge votre mise en œuvre PoLP.

Vous pouvez aller plus loin dans ce principe et mettre en œuvre une approche juste à temps (JIT) pour la gestion des accès. JIT PAM consiste à fournir un accès à la demande et pour une durée limitée, suffisante pour effectuer une tâche spécifique. Cette approche est particulièrement utile lors de la fourniture d’un accès temporaire à des utilisateurs externes tels que des partenaires et des prestataires de services tiers.

3. Mettre en œuvre un contrôle d’accès basé sur les rôles

Le contrôle d’accès basé sur les rôles (RBAC) consiste à accorder l’accès aux actifs en fonction des rôles des utilisateurs dans votre organisation, en alignant les autorisations sur le principe du moindre privilège. Dans les configurations hybrides et multicloud complexes, où les ressources sont réparties sur de nombreux environnements, RBAC simplifie la gestion des accès en définissant les rôles de manière centralisée et en les appliquant de manière cohérente. Dans ce modèle de gestion des accès, chaque rôle dispose d’autorisations spécifiques, ce qui permet de minimiser les droits d’accès inutiles et d’éviter toute utilisation abusive des privilèges.

Pour mettre en œuvre efficacement le RBAC, votre organisation doit analyser en profondeur les tâches de vos employés et définir des rôles clairs avec des autorisations d’accès appropriées. Envisagez de revoir et de mettre à jour régulièrement les rôles établis pour refléter tout changement dans les responsabilités et les structures organisationnelles.

4. Adoptez les principes de sécurité Zero Trust

Adopter confiance zéro dans les environnements hybrides et multi-cloud implique la mise en œuvre d’un cadre dans lequel aucun utilisateur, appareil ou application n’est intrinsèquement fiable, qu’il se trouve à l’intérieur ou à l’extérieur du périmètre du réseau. Par exemple, la mise en œuvre de l’authentification multifacteur (MFA) vous aidera à vérifier si les utilisateurs sont bien ceux qu’ils prétendent être, en protégeant les comptes privilégiés même si leurs informations d’identification sont compromises.

Le zéro confiance passe aussi par la segmentation de vos ressources. La segmentation est essentielle dans les environnements où les applications et les ressources sont interconnectées et partagées, car elle empêche les mouvements latéraux. Avec une telle approche, même si une partie de votre réseau est compromise, un attaquant aura du mal à atteindre les autres segments du réseau. La segmentation s’applique également aux comptes privilégiés, car vous pouvez les isoler de différentes parties de votre système afin de réduire l’impact des violations potentielles.

5. Augmentez la visibilité sur l’activité des utilisateurs

Lorsque vous ne pouvez pas voir clairement ce qui se passe dans vos environnements hybrides et cloud, vous êtes exposé aux erreurs humaines, aux abus de privilèges, à la compromission de comptes et, éventuellement, aux violations de données. En mettant en œuvre des solutions PAM dotées de capacités de surveillance de l’activité des utilisateurs, vous pouvez gagner en visibilité sur votre périmètre informatique et détecter les menaces dès le début.

Pour améliorer vos processus de surveillance, envisagez de déployer un logiciel qui vous alerte en cas d’activité suspecte des utilisateurs et vous permet de répondre aux menaces. L’intégration de votre logiciel PAM aux systèmes SIEM est également bénéfique car elle fournit une vue centralisée des événements de sécurité et de l’activité des utilisateurs privilégiés.

6. Sécurisez les identifiants privilégiés

Les cas de vol d’identifiants comptent parmi les incidents de cybersécurité les plus coûteux, avec une moyenne de 679 621 $ par incident, selon le rapport mondial 2023 sur le coût des risques internes du Ponemon Institute. Étant donné que les comptes de haut niveau détiennent les clés de vos actifs les plus importants, les dommages liés à la compromission de leurs informations d’identification peuvent être énormes. C’est pourquoi leur protection est cruciale pour la sécurité de toutes les infrastructures informatiques, y compris celles hybrides et multi-cloud.

Pour protéger vos informations d’identification d’utilisateur privilégié, développez des politiques de gestion des mots de passe décrivant comment sécuriser, stocker et utiliser les mots de passe. Pour appliquer ces politiques, envisagez de mettre en œuvre un solution de gestion de mots de passe qui vous permettra de sauvegarder les mots de passe dans un coffre-fort sécurisé, de fournir des informations d’identification à usage unique et d’automatiser la fourniture et la rotation des mots de passe dans tous vos environnements cloud.

7. Assurer l’intégration cloud native

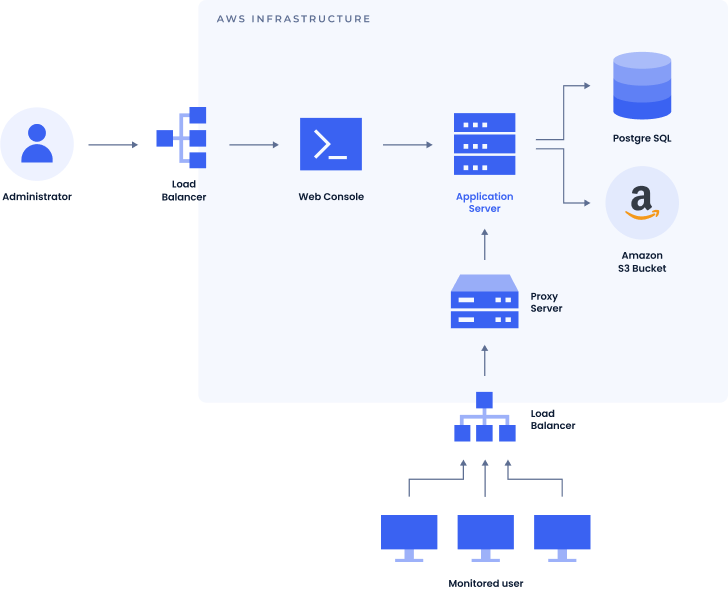

Envisagez d’utiliser des solutions PAM qui s’intègrent parfaitement aux plates-formes cloud telles qu’Amazon Web Services, Microsoft Azure et Google Cloud, en utilisant leurs capacités intégrées pour gérer plus efficacement les accès privilégiés.

En tirant parti des outils de gestion des accès privilégiés qui s’intègrent aux fonctionnalités cloud natives telles que les rôles IAM, les passerelles API et la gestion des secrets, votre organisation peut réduire la complexité et permettre l’automatisation.

Sécurisez les environnements informatiques complexes avec Syteca

Sytéca est une plate-forme complète de cybersécurité dotée de solides capacités de gestion des accès privilégiés et de gestion de l’activité des utilisateurs. Les fonctionnalités de Syteca PAM incluent la découverte de comptes, la fourniture d’accès granulaire, la gestion des mots de passe, l’authentification à deux facteurs, l’enregistrement de sessions privilégiées, etc.

Syteca est conçu pour sécuriser les infrastructures informatiques complexes sur site, dans le cloud et hybrides contre les risques internes, la compromission des comptes et autres menaces d’origine humaine. Le liste des plateformes prises en charge par Syteca inclut des environnements cloud tels qu’Amazon WorkSpaces et Microsoft Azure et des plates-formes de virtualisation telles que VMware Horizon et Microsoft Hyper-V. De plus, Syteca propose Déploiement SaaS pour la rentabilité, la maintenance automatisée et l’évolutivité rationalisée.

Regardez une démonstration en ligne ou testez les capacités de Syteca dans votre infrastructure informatique avec un essai gratuit de 30 jours !